- Saturday

- April 20th, 2024

- Ajouter un cours

Approche à base d'apprentissage Finalement, il Y a l'approche à base d'apprentissage. Bien que les deux approches mentionnées plus tôt fonctionnent bien pour séparer le sol de la végétation, l'approche à base d'apprentissage vient combler certaines lacunes. L'une d'elles est...

L’internet des objets : Mise en contexte L’acronyme Machine-to-Machine (M2M) représente la communication directe entre deux machines dotées de mêmes fonctions en utilisant des voies de communication filaire ou sans fils. Les technologies M2M offrent une manière efficace pour mettre...

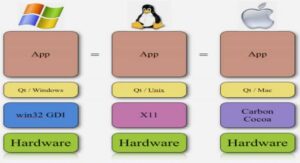

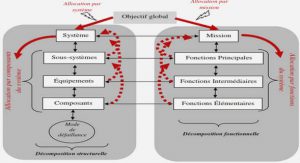

L'évolution des technologies informatiques au cours des dernières années a entraîné des modifications radicales dans la conception des applications. Les nouveaux réseaux de télécommunication rapides et à large bande passante (RNIS, ATM, High Performance Ethernet) ont permis le regroupement des...

Méthode mixte La méthode mixte peut être vue comme une combinaison des deux premières méthodes. Elle procède par ajout d'une nouvelle variable, puis par élimination de variables précédemment introduites dans le modèle. Elle permet de prendre en compte le degré...

spring of artificial intelligence In 1956, artificial intelligence (AI) was formally established as an academic discipline during the Dartmouth workshop. After that, it has gone through a series of boom-bust cycles. Because of the half-century efforts, it has become a...

Modélisation des surfaces corporelles Modélisation 2D/ 3D des surfaces corporelles brûlées Les méthodes cliniques exigent une représentation des brûlures en 3D sur des schémas en 2D (Wachtel et al., 2000). C’est pourquoi cette évaluation n’est pas objective et présente des...

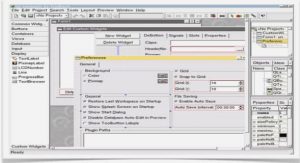

Architectures des applications IdO L’architecture des applications IdO et mobile suit l’architecture logicielle. Elle est décrite comme un processus évolutif. Cette évolution est due aux limitations et/ou failles rencontrées. Les itérations successives du développement de logiciels aboutissent à de meilleures...

Bit and Packet Error Mitigation Techniques To ensure reliable data communication, both open and closed loop retransmission protocols (R. Abreu, 2018; Saeed R Khosravirad, 2017; M. Zorzi, 1997) and coding techniques (Mohammad Rakibul Islam, 2010; D. Wang, 2017), or a...

Etat de l’art sur les systèmes P2P Les réseaux peer to peer (P2P) sont considérés aujourd’hui comme l’une des plus importantes sources de partage de données et leur intérêt ne cesse de croître au fur et à mesure qu’ils sont...