Contrôle d’admission sur une cellule

IEEE802.16e

Formulation du problème

Objectifs Le chapitre précédent identifie et modélise les performances sur couche MAC des utilisateurs IEEE802.16e. En outre, nous y avons intégré un principe nouveau de partitionnement logique des codes CDMA entre les deux principaux types de trafic. La continuité de cette étude vise à faire de même au niveau structurel supérieur. En effet, nous désirons maintenant étudier la capacité d’une cellule IEEE802.16e à accueillir des utilisateurs. L’objectif est alors de modéliser et d’étudier le comportement d’un tel système en fonctionnement. Un autre objectif est de proposer différents mécanismes liés au contrôle d’admission. Dans ce chapitre, nous cherchons à étudier les performances atteintes par notre algorithme de contrôle d’admission. Cet algorithme se définit au travers de ses objectifs. Premièrement, il doit fournir aux trafics temps réel les ressources demandées. Deuxièmement, il doit assurer accès aux ressources égalitaire entre les trafics non temps réel. En outre, l’algorithme de CAC doit aussi empêcher toute famine de ressources pour ces même appels. Enfin, il doit maintenir la plus grande efficacité possible vis à vis de l’utilisation des ressources radio. Par ailleurs, nous intégrons dans ce modèle la mobilité intra-cellulaire des utilisateurs. Cet intégration nouvelle introduit le besoin d’adjoindre à notre algorithme de CAC des éléments lui permettant de gérer au mieux cette nouvelle donnée. Nous désirons donc aussi étudier la capacité d’une cellule IEEE802.16e à assurer une pérennité de service à des utilisateurs mobiles. L’objectif est alors de modéliser et d’étudier le comportement d’un tel système en fonctionnement. Un autre objectif est de proposer une autre aptitude liées au contrôle d’admission. Ce nouvel algorithme devra limiter la perte des appels lorsque les utilisateurs se déplacent d’un secteur à un autre (voir la section 1.2.3 pour plus de détails).

Environnement

Aussi, nous développons dans ce chapitre un modèle de capacité pour une cellule IEEE802.16e. Ce modèle intègre le mécanismes de différenciation de trafic du chapitre précédent. En se basant sur le processus général des arrivées de requêtes, nous proposons ici un nouvel algorithme d’allocation de ressources pour les trafics temps réel basé sur la position de l’utilisateur (SNR) dans la cellule. Dans ce système, toutes les connexions temps réel disposent du même débit et les durées de ces appels sont indépendantes de la quantité de ressources consommées. En effet, l’expérience et la logique prouve que le temps de séjour d’un appel temps réel dans un tel système est uniquement lié aux habitudes comportementales des utilisateurs vis à vis de la consommation de ce genre de service. A l’inverse, la durée des appels non temps réel dépendent de l’assignation dynamique des ressources réparties parmi tous les appels de ce type. En ce qui concerne la mobilité des utilisateurs, et donc de leur appels, ils peuvent désormais changer de secteur de modulation au cours du temps (voir section 1.2.3). Le comportement de migration ne dépend pas de la classe de trafic. Les appels sont libres de migrer uniquement vers les secteurs adjacents et à raison d’un maximum de une migration par appel et par temps du système.

Description du système

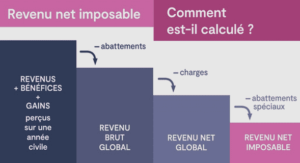

De nombreuses études antérieures partent du principe que les paquets, ou les appels, arrivent dans le système en suivant un processus de Poisson. Ceci, en vue de la simplification du modèle analytique. De plus, ces mêmes études supposent l’indépendance des différents types de connexions engagées dans le standard IEEE802.16e. Or, ces connexions utilisent un nombre fini de codes soumis à la compétition des mobiles. Par conséquent, les différents processus d’arrivée sont alors implicitement dépendants. Cet état de fait est un des points de conclusion du chapitre précédent (voir section 3.4). Dans ce chapitre, nous développons le modèle d’une seule cellule IEEE802.16e composée de deux secteurs utilisant deux modulations différentes (voir la section 1.2.3 pour plus de détails). Ces appels peuvent être des appels temps réel (RT), correspondant aux trafics de type UGS et rtPS, ou non temps réel (NRT) pour les trafics nrtPS et BE (voir section 1.3.5). L’accès aux ressources de la cellule se fait en accord avec le principe de différenciation des plages de codes accessibles aux trafics temps réel et non temps réel, tel que défini dans le chapitre précédent. Tous les mobiles de la cellule suivent un comportement saturé : ils disposent continuellement d’un service en attente de ressources radio. La cellule est composée de r secteurs. Nous considérons que les mobiles sont uniformément distribués sur l’ensemble de la cellule. Ainsi, la population de chaque secteur est déterminée en fonction de l’aire de chacun d’eux. Enfin, la modélisation se base sur une chaîne de Markov à temps discret (DTMC), où un temps système correspond à la durée d’une trame MAC.

Algorithme du contrôle d’admission

Nous définissons maintenant l’algorithme de contrôle d’admission (CAC) des requêtes entrantes dans le système à temps discret. Les trafics temps réel sont caractérisés par un même débit binaire. En conséquence, ces trafics reçoivent un nombre de sous-porteuses (voir section 1.2.1 et figure 1.2) correspondant à l’efficacité de leur modulations (bit par symbole), et ainsi en fonction de leur secteurs respectifs. Le système peut alors accepter des communications temps réel jusqu’à débordement des ressources radio disponibles. Aussi, ces appels sont soumis à la possibilité de blocage par le système. De plus, le système a la particularité de recevoir plusieurs requêtes de ressources durant un seul temps système (batch arrivals). Dans le cas où le système ne peut pas satisfaire toutes ces demandes à la fois, l’algorithme de contrôle d’admission acceptera un certain nombre d’entre elles en favorisant celles qui demandent le moins de ressources. Par conséquent, ce seront celles issues des secteurs les plus intérieurs à la cellule qui seront satisfaites en priorité. Ce principe a pour principal objectif d’assurer une gestion efficace de la ressource radio. L’acceptation prioritaire des meilleures modulations permet de maximiser la quantité globale d’information transmise par sous-porteuse. Pour clore avec la gestion de ces trafics, nous rappelons que le temps de séjour de ce type de trafic est indépendant des ressources qu’il consomme, mais qu’il dépend uniquement du comportement de son utilisateur. A l’inverse, les trafics non temps réel n’ont aucune exigence précise de bande passante. Le contrôle d’admission allouera ici un nombre de sous-porteuses identiques à chacun de ces trafics. Les appels non temps réel supportent la variation dynamique de leur ressources allouées. Aussi, à chaque temps du système, la station de base leur allouera les ressources laissées disponibles par les appels temps réel en cours. Le partage de ces ressources se fait sur la base d’un processus égalitaire de (Processor Sharing) (Benameur et al., 2001). Ainsi, le débit final d’un trafic non temps réel dépend à la fois de son secteur (c’est à dire de sa modulation), des ressources laissées libres par les appels temps réel et du nombre total des appels non temps réel dans le système. Notons ici qu’afin d’éviter toute famine de ressources pour les appels non temps réel, nous intégrons dans le CAC un nombre fixe et minimum de porteuses dédiées uniquement aux appels non temps réel. Nous voulons pouvoir ainsi observer le comportement et les performances de cet algorithme en fonction de cette quantité réservée. Par cette précaution, les trafics non temps réel ne pourront jamais être bloqués à l’entrée du système. Rappelons, enfin, que le temps de séjour de ces appels dépend intrinsèquement des ressources consommées : plus le trafic disposera de sous-porteuse, plus vite le service se terminera.