Influence de l’intrication en cryptographie quantique avec des variables continues

Nous avons démontré qu’il était possible de concevoir des protocoles de cryptographie quan- tique avec des états quasi-classiques (chapitre 4). Ces protocoles peuvent être simplement mis en œuvre en modulant une source laser impulsionnelle et en effectuant des mesures homodynes résolues en temps (chapitre 5). Même si aucun état intriqué n’est expérimentalement utilisé, le phénomène d’intrication quantique joue cependant un rôle essentiel dans l’analyse de la sécurité d’un protocole inverse à états cohérents. L’argument majeur dans la démonstration de sécurité est que l’espionnage d’Eve doit vérifier la relation d’Heisenberg pour toute valeur de corrélations physiquement autorisées par le champ émis par Alice, indépendamment de la technique effec- tivement utilisée. Ainsi, la borne supérieure sur l’information espionnée repose sur l’intrication qu’Alice et Bob auraient pu utiliser étant données les propriétés de leurs dispositifs quantiques, et non pas sur l’intrication effectivement utilisée.L’objectif de ce chapitre est de discuter l’influence précise de l’intrication pour la transmission d’une clé secrète. Après la présentation détaillée et comparée d’un protocole à états intriqués (sections 6.1 et 6.2), il est démontré dans la section 6.3 que les protocoles directs et inverses de cryptographie quantique à états cohérents (sans intrication) sont équivalents à des protocoles utilisant des états intriqués. Enfin, les critères de sécurité de nos protocoles sont comparés aux conditions de séparabilité de l’intrication pour des variables continues. La sécurité d’un protocole de cryptographie apparaît alors comme reliée à la capacité du canal à transmettre de l’intrication quantique, et non pas à l’intrication effectivement transmise

Premier protocole à états EPR

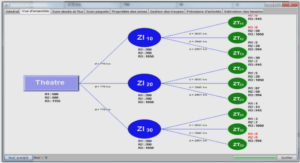

Dans un protocole simple utilisant des états intriqués tel que présenté sur la figure 6.1, Alice dispose d’une source d’états EPR à deux modes dont les quadratures (X également une mesure homodyne après un choix aléatoire de la quadrature à mesurer. A la fin de l’échange d’états quantiques, Alice et Bob annoncent publiquement la direction de mesure qu’ils avaient choisie pour chaque impulsion, ce qui leur permet de supprimer les mesures où leurs directions diffèrent pour ne conserver que les mesures corrélées. Nécessairement, à ce niveau, Alice et Bob perdent environ la moitié des impulsions échangées. Ceci diminue d’un facteur 2 le débit de clé secrète mais simplifie l’analyse de la sécurité. La suite du protocole se poursuit alors comme pour le protocole à états cohérents : estimation publique des paramètres G et χ/V . L’utilisation de faisceaux intriqués garantit une compression s = 1/V maximale étant donnée la modulation. On peut également relever que l’utilisation d’états intriqués assure par la même occasion la modulation du faisceau suivant une distribution gaussienne de variance V . Alice n’a alors pas besoin d’utiliser des modulateurs d’amplitude et de phase. De même, la valeur aléatoire de la modulation est directement effectuée au niveau quantique sans nécessiter une source externe classique de nombres aléatoires, qui constitue toujours un point délicat à réaliser en cryptographie.

Pour analyser la sécurité d’un protocole à états intriqués, nous reprenons la démarche intro- duite au chapitre 4 et exprimons les différentes informations mutuelles entre Alice, Bob et Eve. Il faut tenir compte ici que du fait du choix aléatoire de mesure par Alice et Bob, seuls 50% des impulsions sont mesurées pour la même quadrature et seront utilisées dans l’élaboration d’une On peut remarquer à ce niveau que la variance conditionnelle optimale d’Eve sur les données de Bob est la même avec des états EPR qu’avec des états cohérents. Ceci provient du fait que l’on considère toujours un espionnage maximal selon la physique autorisée par la relation d’Heisenberg (4.22), indépendamment de la nature physique exacte des états employés.D’une manière générale, on peut montrer que le taux de transfert en réconciliation directe ne dépend pas du facteur de compression utilisé [70, 71]. Il faut cependant noter que l’on considère seulement des protocoles simples à états EPR, où Alice et Bob ne s’accordent pas sur le choix de quadrature une impulsion sur deux en moyenne. Si Alice et Bob pouvaient s’accorder de manière déterministe et secrète sur la quadrature à mesurer, le taux de transfert serait alors doublé dans le cas d’un protocole EPR (théoriquement, il suffirait que Bob puisse disposer d’une mémoire quantique parfaite identique à celles utilisées par Eve pour attendre qu’Alice révèle sa direction de mesure). On pourrait imaginer qu’Alice et Bob se servent d’une clé secrète aléatoire pré- établie entre eux pour déterminer leur choix de mesure.