Télécharger le fichier original (Mémoire de fin d’études)

RESEAU INFORMATIQUE

Un réseau informatique est un ensemble d’équipements reliés entre eux pour échanger des informations. L’extrémité d’une connexion, qui peut être une intersection de plusieurs connexions (un ordinateur, un routeur, un concentrateur, un commutateur). [9]

Architecture TCP/IP

Dans ce paragraphe, avant de s’intéresser au modèle TCP/IP, un aperçue du modèle de référence OSI est donné.

Modèle de référence OSI

Le modèle de référence OSI (Open System Interconnexion) a été développé en 1978 par l’ISO(International Standard Organization) afin que soit défini un standard utilisé dans le développement de système ouvert. Les réseaux s’appuyant sur le modèle OSI parlent le même langage, ils utilisent des méthodes de communication semblables pour échanger des données. [10]

Le modèle OSI a sept couches : la couche physique, la couche liaison de données, la couche réseau, la couche transport, la couche session, la couche présentation, et la couche application (Fig. 1.2). Le rôle de chaque couche est donné dans l’annexe 2.

Modèle TCP/IP

Dans les années 70, la défense américaine, DOD (Department Of Defense), devant le foisonnement de machines utilisant des protocoles de communication différents et incompatibles, décide de définir sa propre architecture. Cette architecture TCP/IP (Transport Control Protocol / Internet Protocol) est à la source de l’Internet. [11]

Contrairement au modèle OSI, le modèle TCP/IP ne comporte que quatre couches : la couche accès réseau, la couche Internet, la couche transport et la couche application (Fig. 1.3). Les détailles sont fournis à l’annexe 2.

• Principe des couches

Pour réduire la complexité de conception, les réseaux sont organisés en série de couches ou niveaux, chacune étant construuite sur la précédente. Le nombre de couchees, leur nom et leur fonction varie d’un réseau à un autre. Cependant, dans chaque type de réseaau, l’objet de chaque couche est d’offrir certains services aux couches plus hautes, en leur épargnant les détails de la mise en œuvre de ces services.

La hiérarchie d’implémentation de TCP/IP est représentée dans la figure 1.4.

• Mécanisme d’encapsulation

Que ce soit dans le moodèle OSI ou dans le modèle TCP/IP, les donnnées utilisateurs sont toujours encapsulées à l’envoi ett décapsulés à partir des trains de bits au niveau de la réception.

A chaque passage au niveau d’une couche donnée, il y a ajout d’informations relatives aux protocoles utilisées (en-tête/en queue) comme enveloppes de ces couches de façon que le contrôle soit plus aisé (cf. Fig. 1.5).

Figure 1.5 : Encapsulation des données [12]

Protocole IPv4

La couche similaire à la couche réseau du modèle OSI, assure le transport des données. Le rôle de cette couche est de trouver le meilleur chemin au sein d’un réseau.

Les unités utilisent le système d’adressage de la couche réseau pour déterminer la destination des données durant leur déplacement. Le protocole de base de la couche réseau est le protocole IP.

• Description du protocole

Comme son nom l’indique (Internet Protocol), le protocole IP a pour rôle de router le trafic à travers des réseaux. Il a été conçu pour réaliser l’interconnexion de réseaux informatiques et permettre ainsi les communications entre systèmes. Ce protocole assure la transmission de paquets de données, appelés datagrammes entre ordinateur source et un ordinateur de destination.

Par exemple, les applications qui tournent sur une machine cliente génèrent des messages qui doivent être envoyés sur une autre machine d’un autre réseau. IP reçoit ces messages de la couche transport et les envoie vers sa destination grâce à l’adressage IP.

Le protocole IP multiplexe les protocoles de la couche transport et a la faculté de détruire les paquets ayant transités trop longtemps sur le réseau. Il permet également de fragmenter et de rassembler de nouveau les fragments de données. Cependant, il n’effectue ni contrôle d’erreur, ni contrôle de flux.

• Principe d’adressage des machines

Lorsque nous envoyons des données à travers l’Internet, les données ne sont pas envoyées de manière brute mais elles sont découpées en messages, puis en segments, en datagrammes et enfin en trames.

Les datagrammes, outre l’information, sont constitués d’entête contenant l’adresse IP de l’expéditeur et celle du destinataire, ainsi qu’un nombre de contrôle déterminé par l’information emballée dans le paquet : ce nombre de contrôles, communément appelé en-tête totale de contrôles ou « checksum», permet au destinataire de savoir si le datagramme IP a été « abîmé » pendant son transport. L’adressage joue donc un rôle très important dans ce processus

Structure d’adresse IP

Chaque machine d’Internet possède une adresse IPv.4 représentée sur un entier de 32 bits, ce qui lui permet d’être identifiée de manière unique dans le réseau. L’adresse est constituée de deux parties: un identificateur de réseau (netid) et un identificateur de machine pour ce réseau (hostid).

Il existe quatre classes d’adresses, chacune permettant de coder un nombre différent de réseau et de machines. Pour assurer l’unicité des numéros de réseau, les adresses Internet sont attribuées par un organisme central, l’InterNIC ou Network Information center(pour Madagascar, il s’agit du NIC-mg).

Il existe certains numéros IP qui ne sont pas autorisés ou sont utilisés à des fins techniques. Bien qu’IPv.6, la nouvelle génération du protocole IP existe déjà, IPv.4 reste largement le plus utilisé étant donnée que la saturation d’adressage ne semble pas encore être un problème majeur.

Aussi, dans la suite de l’ouvrage, nous nous référerons au protocole IPv4.

Classes d’adresses IP

L’adresse réseau est placée sur les bits de poids forts, alors que l’adresse de machine est calculée sur les bits de poids faibles. Il existe plusieurs classes d’adresses (cf. Fig. 1.6). On parle des classes A, B, C, D et E. Elles sont différenciées par les bits de poids forts qui les composent.

Figure 1.6 : Classes d’adresses IP

Une adresse IP est toujours de la forme X1.X2.X3.X4 (les Xi sont des blocs de 8 bits). La spécification du netid dépend de la classe.

Une classe C comme dans notre cas fixe les valeurs de XI, X2, X3 pour le netid. On pourra donc adresser 254 machines.

L’IANA (Internet Assigned Numbers Authority ou Internet Address Naming Authority) a réservé les trois blocs d’adresses IP suivants pour l’adressage des réseaux privés :

– classe A : 10.0.0.1 – 10.255.255.254

– classe B : 172.16.0.1 – 172.31.255.254

– classe C : 192.168.0.1 – 192.168.255.254

Dans le Tableau I, il y a les différentes classes d’adresse IP existant.

Tableau I : Comparaison entre les différentes classes d’adresse IP

Classe d’adresse IP Minimum Maximum Nombre de réseaux Nombre de nœuds

A 1 126 127 16.777.214

B 128 191 16.383 65.534

C 192 223 2.097.151 254

D 224 239

E 240 247

• Transport et format des datagrammes IP

– Datagramme IP

La figure1.7 montre la structure du datagramme IP. Les détails des différents champs sont donnés dans l’annexe 2.

Figure 1.7: Champs d’un datagramme IP

Routage des datagrammes

Le routage désigne une technique permettant de déterminer le chemin emprunté par un message ou un paquet de données. C’est une méthode d’acheminement d’informations vers la bonne destination. Le routage s’opère au niveau de la couche 3 du modèle OSI, c’est-à-dire la couche réseau ou couche IP. Ainsi, les couches TCP et UDP (User Datagram Protocol)restent donc à l’écart du concept de routage.

Comme nous l’avons dit précédemment les données circulent à travers le réseau sous forme de paquets ou datagrammes IP. Afin d’atteindre leur destination, ils traversent maints routeurs.

Les routeurs interconnectent des segments de réseau ou des réseaux entiers. Leur rôle consiste à acheminer les paquets de données entre les réseaux, en fonction des informations de la couche 3. Ils possèdent l’intelligence nécessaire pour déterminer le meilleur chemin de transmission des données sur le réseau.

Le routeur assure trois fonctions principales :

– permettre la communication entre des machines n’appartenant pas au même réseau.

– offrir un accès Internet à des utilisateurs d’ordinateurs se trouvant dans un réseau local.

– filtrer les datagrammes IP pouvant avoir accès à un réseau.

Protocole de la couche transport

• Protocole TCP

TCP, acronyme de « Transport Control Protocol », est un protocole défini dans RFC 793 conçu pour être utilisé avec IP. TCP apporte des services élaborés en termes de transmission de données entre des machines raccordés sur un réseau. [14]

Les fonctions principales de TCP sont :

– l’établissement d’une connexion fiable « full duplex ».

– le formatage des données en segments où chaque segment est numéroté et sa réception est confirmé par le récepteur.

– le contrôle des erreurs (détection d’erreurs et reprise).

– le contrôle de flux pour ne pas déborder le récepteur en imposant à l’émetteur une limite lors de la transmission d’un segment.

– le bon séquencement des segments reçus (en utilisant leur numéro)

– l’acheminement des données normales ou urgentes.

La connexion TCP s’explique par l’établissement d’un chemin entre les points échangeant des informations appelé : « circuit virtuel ». TCP fonctionne en mode « orienté-connexion », c’est à dire l’une des applications doit effectuer un appel que l’autre doit accepter avant que la connexion soit établie et que le transfert puisse débuter.

Conceptuellement, cinq éléments doivent-être réunis pour établir un circuit virtuel :

– le protocole

– l’adresse IP de la machine émettrice

– le port local (le numéro de port de l’application locale)

– l’adresse IP de la machine distante

– le port distant (le numéro de port de l’application distante)

Ces points réunis, la connexion peut s’établir. Comme la connexion TCP est «full-duplex », les données circulent indépendamment dans un sens et dans l’autre. A chaque envoi de paquets par l’émetteur, le récepteur doit acquitter chaque paquet par un accusé ACK pour s’assurer que les données sont bien reçues. [6]

• Protocole UDP

UDP, acronyme de « User Datagram Protocol », est un protocole défini dans la RFC 768. Avec plus de simplicité que TCP, UDP est également conçu pour être utilisé avec IP. [15]

UDP permet de fournir une communication par paquets entre deux processus dans un environnement réseau étendu. Le protocole IP lui sert de support de base à la communication.

Les fonctions principales du protocole UDP sont :

– le transport non-fiable en mode non connecté.

– l’envoi d’un message court d’une application vers une autre avec un mécanisme simple.

– le mécanisme de gestion des ports.

UDP est caractérisé par l’absence d’un accusé de réception au niveau du protocole pour apporter un moyen de contrôle sur l’acheminement des données. L’émission des messages se fait également sans garantie ce qui signifie qu’UDP ne garantit pas la livraison et la vérification de la mise en séquence des datagrammes. L’hypothèse de la non-fiabilité de la transmission avec UDP est alors vérifiée. En même temps, le contrôle de flux limitant les données volumineuses reçues par le récepteur n’existe pas avec le protocole UDP. [16]

UDP est utilisé pour un transport rapide où la perte occasionnelle des paquets n’est pas critique.

• Comparaison TCP et UDP

En se référant aux caractéristiques de ces deux protocoles ; on peut déduire que contrairement à TCP qui ne tolère aucune erreur en transmettant et en retransmettant plusieurs fois jusqu’à ce qu’ils soient corrects à l’arrivée, les impératifs de la transmission en temps réel rendent UDP plus adapté aux programmes qui présentent des exigences en temps réel ( la voix, la vidéo,…).

D’autant plus, UDP tolère les erreurs donc il est adapté aux situations où la perte occasionnelle des paquets n’est pas critique.

Exemple :

Une perte de quelques pixels dans une image est tolérable vue que cela ne soit pas perçue par l’œil humain.

Le Tableau II établit une comparaison des différents modes de gestion des communications suivant que le protocole UDP ou TCP soit utilisé ou non pour le transport des données.

Réseau sans fi l

Un réseau sans fil(en anglais wireless network) est, comme son nom l’indique, un réseau dans lequel au moins deux périphériques (ordinateur, PDA ou Personal Digital Assistant, imprimante, routeur, etc.) peuvent communiquer sans liaison filaire.

Les réseaux sans fil ont recours à des ondes radioélectriques (radio et infrarouges) en lieu et place des câbles habituels. Il existe plusieurs technologies se distinguant d’une part par la fréquence d’émission utilisée ainsi que le débit et la portée des transmissions, comme nous le verrons plus loin.

Les réseaux sans fil sont habituellement répartis en plusieurs catégories (cf. Fig. 1.8), selon le périmètre géographique offrant la connectivité (appelé zone de couverture) et les détails seront données à l’annexe 1. [8] [17]

IPBX

Par analogie avec l’autocommutateur privé PABX, IPBX (IP Private Branche eXchange) ou IP-IPBX est un logiciel d’autocommutateur. Si le premier nécessite un matériel dédié pour l’autocommutation, le second ne nécessite qu’un PC. [3]

On utilise en générale le terme « PABX-IP » lorsque l’on cherche à distinguer un système de téléphonie sur IP des systèmes de téléphonie à commutation de circuits numériques traditionnels (PABX).

Ceci donne un aperçu de notre environnement de travail. En effet, dans la partie implémentation le PBX Asterisk joue le rôle d’autocommutateur.

La Figure 1.9 illustre comment l’IPBX s’insère dans un réseau. Il est opérationnel dans tout réseau informatique : avec un routeur, connecter via internet, avec une passerelle VoIP, entourer d’un réseau téléphonique ou bien évidemment avec des ordinateurs personnels.

Figure 1.9 : PBX dans un réseau [18]

TRAITEMENT DE LA VOIX

La VoIP correspond à l’ensemble des technologies permettant la transmission d’une conversation vocale sur un réseau de protocole IP. La communication par VoIP est plus flexible et permet de déployer simultanément d’autres services que le transport de la voix, comme par exemple la vidéo ou les données (ce qu’on entend par triple play : voix, données et vidéo). Avec la technologie VoIP, la voix est donc numérisée, compressée et envoyée sous forme de paquets sur un réseau fonctionnant avec le protocole IP. Les données reçues sont décompressées et converties en voix audible. [20]

Aperçu

Le but de la VoIP est la convergence voix/données autour d’un protocole unique IPv.4 (éventuellement IPv.6). En effet, la VoIP se base sur la même architecture que l’Internet et utilise les mêmes infrastructures.

En intégrant la voix et les données, la VoIP simplifie l’administration des réseaux car tout est centralisé dans un unique réseau (réseau LAN) et non deux (réseau téléphonique et réseau LAN). Elle procure ainsi des facilités pour le développement d’applications utilisant la voix et les données. Nous pourrons par exemple bénéficier des applications coopératives ; les utilisateurs peuvent dialoguer avec un correspondant, tout en consultant simultanément les mêmes données sur leur ordinateur, grâce aux infrastructures Internet. [21][22]

Ainsi, au contraire des téléphones analogiques filaires RTC dépendant de centraux téléphoniques dédiés, la voix sur IP permet le transport de conversations téléphoniques sur tout réseau numérique ou analogique acceptant le protocole TCP/IP (Ethernet, RMS, PPP,…).

Contexte technologique

Si à l’origine le protocole IP a été conçu pour fournir des services de type « best effort », les réseaux IP représentent désormais une part importante des infrastructures de télécommunications et ont vocation à transporter de nombreux services avec leurs contraintes de disponibilité (applications distantes, voix, vidéo, télévision, etc.). [4]

Avant 1996, les solutions de voix sur IP reposaient sur des architectures propriétaires. Ces solutions présentaient des défauts parmi lesquels : le manque d’interopérabilité des équipements, l’impossibilité de raccordement au réseau public (seuls les ordinateurs pouvaient communiquer entre eux), l’absence d’architecture générale pour la connexion de n’importe quel type de terminal, chaque architecture était définie pour deux équipements d’extrémité spécifiques et ne pouvait pas inter opérer avec d’autres architectures d’équipements. [20][21]

De la voix à l’IP

Pour acheminer la voix à travers le réseau IP, il faut réduire au maximum le signal vocal en lui apportant le moins de dégradations possibles car le débit nominal de transport de la voix codée MIC (Modulation par Impulsions et Codage) à travers le RTC est de 64 kbps, alors que celui d’un réseau IP est nettement inférieure à 64 kbps (14.4, 28.8, 56 kbps).

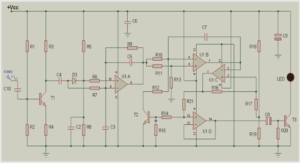

Pour comprendre le traitement complexe de la voix analogique (signnaux électriques) en signaux binaires, voici un synoptique explicatif qui est représenté par la figure 2.01:

La bande voix qui est un signal électrique analogique utilisant une bande de fréquence de 300 à 3400 Hz, est d’abord échantilloonnée numériquement par un convertisseur et coodée sur 8 bits. Par la suite, elle est compressée par des codecs (il s’agit de processeurs DSP : Digitaal System Processing) selon une certaine norme de compression, variable selon les codecs utilisés,, et ensuite on peut éventuellement supprimer les pauses de silences observés lors d’une converrsation, pour ensuite ajouter les en-têtes RTP, UDP et enfin IP. Une fois que la voix est transformée en paquets IP, ces petits paquets IP identifiés et numérotés peuvent transiter sur n’importe quuel réseau IP (ADSL, Ethernet, Satellite, routeurs, switchs, PC, Wifï, etc.). [6][20]

A l’arrivée, les paquets trransmis sont réassemblés et le signal de données ainsi obtenu est décompressé puis converti en siggnal analogique pour restitution sonore à l’utilisaateur.

Codages

Principe

Une information à émettre est toujours représentée sous forme d’un signal qui peut être numérique ou analogique. Fondamentalement, un signal est toujours une grandeur physique analogique. La différence consiste dans le type d’information que celui-ci transporte. Un signal analogique prend des valeurs continues et varie en amplitude. Un signal numérique prend une série de valeurs discrètes représenté par un signal élémentaire appelé moment. Les signaux analogiques peuvent être convertis en signaux numériques et inversement par des équipements appelés CODEC (codeur/décodeur).

Pour faire passer la voix dans un réseau IP, il faut tenir compte de certains paramètres. La bande passante de la voix est estimé à 4 kHz (300 – 3400 Hz). Ce qui donne après numérisation une bande passante de 8 kHz et après codage un débit de 64 kbps. Ceci entraîne que si on veut transmettre la voix sur un réseau IP sans mécanisme d’optimisation de la taille il nous faudra un débit «continu» de 64 kbps rien que pour la partie donnée à transmettre. [6]

Toutefois, ceci est rarement le cas, car à l’aide de mécanisme de codage optimisé grâce aux lois de compression de l’information, on arrive à réduire ce débit nécessaire de plus de 8 fois pour les meilleurs algorithmes de codage. [4]

Codecs

• Définition

Le terme codec est construit d’après les mots codeur et décodeur, et fait souvent appel à la compression et décompression des données. Il s’agit d’un procédé algorithmique permettant de compresser et de décompresser un signal, de l’audio ou de la vidéo, le plus souvent en temps réel. Le procédé peut être sous forme de logiciel ou encore de matériel (hardware). Par extension, le codec est le logiciel ou le circuit qui contient cet algorithme. [23]

Ces algorithmes de compression de données permettent, en général, de réduire la taille du fichier original par des facteurs allant de 2 à 100 (voir plus pour certaines applications).

La compression se fait soit avec des algorithmes purement mathématiques de compression de données sans perte d’information ou par des algorithmes prenant en compte les caractéristiques des données à compresser et qui peuvent perdre des informations dites « non pertinentes ».

Les codecs déterminent à quelle vitesse la voix sera échantillonnée et par là même le flux de données numériques que va générer la transformation d’un échantillon temporel de voix analogique.

Afin d’avoir la meilleure qualité possible de la voix après avoir passé au travers d’un codec, on a défini les exigences suivantes comme résultantes de la compression :

– Robustesse contre les erreurs binaires

– Robustesse contre les pertes de paquets puisque, généralement, il n’y pas de temps pour demander la retransmission de paquets et qu’il y a dégradation progressive de la qualité vocale en cas de perte (par exemple par la production d’un supplément vocal et d’un bruit de fond). [16]

Généralement l’utilisateur peut paramétrer son logiciel de VoIP et ainsi choisir le codec qui lui convient. Il est cependant recommandé d’utiliser soit le G.711 soit le G.729 vu qu’ils détiennent les meilleurs scores de MOS.

• MOS

Le choix d’un codeur est un processus en général très long. Avant de sélectionner un codeur, l’UIT en teste la qualité subjective parle score MOS (Mean Opinion Score) qui est la note moyenne attribué par un panel d’auditeur écoutant des séquences enregistrées dans diverses conditions (voix, voix et musique, voix et bruit de fond…) et qui varie de 1 à 5. L’UIT exige aussi une qualité équivalente ou supérieure à la qualité commerciale « tool quality » correspondant à des notes de 3,5 à 4 de MOS. [20]

Le principe de calcul du MOS est basé sur un sondage d’un échantillon supposé représentatif de la population des utilisateurs. Les personnes constituant l’échantillon sont invitées à écouter un signal (souvent de la voix), puis son équivalent codé-décodé. Après chaque écoute, l’auditeur donne une note sanctionnant la qualité qu’il a perçue. La moyenne des notes fournies par la population constitue le MOS. [15]Le choix du codage se fera en fonction d’éléments tels que le débit, la qualité de la parole (MOS), le retard codeur/décodeur.

Ainsi, nous allons choisir le G.711 pour la partie implémentation puisqu’il tient le meilleur score MOS, et aussi le meilleur débit avec un délai de traitement très petit.

MISE EN PLACE DE LA VOIX SUR IP

La VoIP (Voix sur IP) peut être définie comme la possibilité d’effectuer des appels téléphoniques et d’envoyer des fichiers à travers un réseau de données à base du protocole IP à une qualité acceptable et à des prix abordables voire symboliques. On peut ainsi communiquer, par écran interposé, n’importe où dans le monde sans aucune considération financière puisque le prix est toujours celui d’une communication locale. Nous assistons à une révolution au niveau des tarifs qui s’annoncent démesurément bas. [16][19]

NORMES ET PROTOCOLES

La VoIP met en œuvre des techniques de télécommunications sur un réseau de paquets. Une normalisation de la signalisation est donc bien entendu nécessaire pour garantir l’interopérabilité des appareils. Outre le protocole IP, plusieurs protocoles assurent le bon fonctionnement de la technologie VoIP.

Jusqu’à présent, il existe trois standards ou protocoles qui permettent la mise en place d’un « service » VoIP. Le plus connu est le standard H.323. Ensuite, plus ancien, le MGCP (Media Gateway Control Protocol). Et le plus récent est le SIP. Les plus populaires sont le H.323 et le SIP. H.323 est plus difficile à mettre en œuvre par rapport à SIP et que sa description est plus complexe. [1][6]

Protocole SIP

Avec le développement du multimédia sur les réseaux, il est devenu nécessaire de créer des protocoles qui supportent ces nouvelles fonctionnalités, avec un souci de données temps réel. Le protocole SIP est l’un d’eux.

Le protocole SIP (Session Initiation Protocol) a été initié par le groupe MMUSIC (Multiparty Multimedia Session Control) et désormais repris et maintenu par le groupe SIP de l’IETF donnant la RFC 3261 rendant obsolète la RFC 2543. SIP est un protocole de signalisation appartenant à la couche application du modèle OSI. Il a pour objectif l’établissement, la modification et la terminaison de sessions multimédias entre deux terminaux. Un utilisateur peut se connecter avec les utilisateurs d’une session déjà ouverte. Pour ouvrir une session, un utilisateur émet une invitation transportant un descripteur de session permettant aux utilisateurs souhaitant communiquer de s’accorder sur la compatibilité de leur média, SIP permet donc de relier des stations mobiles en transmettant ou redirigeant les requêtes vers la position courante de la station appelée. Enfin, SIP possède l’avantage de ne pas être attaché à un médium particulier et est sensé être indépendant du protocole de transport des couches basses.

Fonctionnement

SIP intervient aux différentes phases de l’appel :

– Localisation du terminal correspondant,

– Analyse du profil et des ressources du destinataire,

– Négociation du type de média (voix, vidéo, données…) et des paramètres de communication,

– Disponibilité du correspondant, détermine si le poste appelé souhaite communiquer, et autorise l’appelant à le contacter.

– Etablissement et suivi de l’appel, avertit les parties appelant et appelé de la demande d’ouverture de session, gestion du transfert et de la fermeture des appels.

– Gestion de fonctions évoluées : cryptage, retour d’erreurs,… [20]

Clients et Serveurs de SIP

Dans un système SIP on trouve deux types de composantes, les users agents (UAS, UAC) et un réseau de serveur.

L’UAS (User Agent Server) – Il représente l’agent de la partie appelée. C’est une application de type serveur qui contacte l’utilisateur lorsqu’une requête SIP est reçue. Et elle renvoie une réponse au nom de l’utilisateur.

L’U.A.C (User Agent Client) – Il représente l’agent de la partie appelante. C’est une application de type client qui initie les requêtes SIP.

• Clients SIP :

Le protocole SIP fonctionne en mode client/serveur, dans un même terminal client on trouve deux applications : UAC (User Agent Client) qui émet les requêtes et UAS (User Agent Server) qui reçoit les requêtes. Et le terminal fonctionne seulement comme l’un ou l’autre par transaction. Ces deux applications ensemble forment le UA (User Agent). Un terminal A peut appeler directement un terminal B ou passer par des serveurs. Un client doit avoir un minimum de méthodes afin d’établir la connexion. Les échanges entre un terminal appelant et un terminal appelé se font par l’intermédiaire de requêtes.

• Serveurs SIP :

Les serveurs SIP sont des applications qui acceptent les requêtes d’un terminal SIP. Il y a quatre types de serveurs SIP :

Le PS (Proxy Server) ou serveur de délégation ou encore relais mandataire, auquel est relié un terminal fixe ou mobile, agit à la fois comme un client et comme un serveur. Un tel serveur peut interpréter et modifier les messages qu’il reçoit avant de les retransmettre. Il interprète et route l’appel en direction du destinataire. Il se peut que le proxy ne sache pas où se trouve le destinataire, c’est pourquoi dans ce cas là, il consulte un serveur de localisation. Il y a deux sortes de proxy, les proxys «stateful» et «stateless», la différence est le fait que le proxy «stateful» enregistre la position du destinataire tandis que le proxy «stateless» ne la mémorise pas. Ce qui fait que le proxy «stateful» consulte une seule fois le serveur de localisation par destination jusqu’à ce que la destination soit effacée de sa «table de routage».

Table des matières

INTRODUCTION GENERALE

Chapitre 1 : RESEAUX ET TRAITEMENT DE LA VOIX

1.1 – RESEAU TELEPHONIQUE

1.1.1 Autocommutateur public

1.1.2 Commutateur privé PABX

1.2 – RESEAU INFORMATIQUE

1.2.1 Architecture TCP/IP

1.2.2 Réseau sans fil

1.2.3 IPBX

1.3 – TRAITEMENT DE LA VOIX

2.1.1 Aperçu

2.1.2 Codages

Chapitre 2 : MISE EN PLACE DE LA VOIX SUR IP

2.2 – NORMES ET PROTOCOLES

2.2.1 Protocole SIP

2.2.2 Autres protocoles

2.3 – DIFFERENTES ARCHITECTURES

2.3.1 De PC à PC

2.3.2 De Téléphone à Téléphone

2.3.3 De PC à Téléphone

2.4 – PARAMETRES

2.4.1 Latence

2.4.2 Gigue

2.4.3 Perte et déséquencement de paquets

2.4.4 Phénomène d‘écho

2.5 – PROBLEMATIQUES

Chapitre 3 : REALISATION ET PARAMETRAGE

3.1 – ARCHITECTURE ADOPTEE

3.2 – SOFTPHONE X-Lite

3.2.1 Description

3.2.2 Configuration

3.2.3 Observation

3.3 – ASTERISK

3.3.1 Fonctionnalités

3.3.2 Configuration

3.3.3 Résultats

3.4 – APPLICATIONS

3.4.1 Communication point à multipoint

3.4.2 Communication point à point

CONCLUSION GENERALE

ANNEXES

ANNEXE 1 : Catégories et normes de réseau sans fil

ANNEXE 2 : Architecture ISO et TCP/IP

ANNEXE 3: Installation de Asterisk sur Debian

REFERENCES BIBLIOGRAPHIQUES