CONCEPTS SECURITE RESEAUX CONFIDENTIALITE

Message compris uniquement par le destinataire Mécanisme : chiffrement INTEGRITE

Message reçu identique à celui émis

Mécanisme : scellement – signature CONTROLE D’ACCES

Uniquement les émetteurs autorisés peuvent envoyer des messages

Toutes les couches et étapes Filtrage – ACL NON RÉPUDIATION

Sur l’émetteur

Sur le destinataire

Mécanisme : notarisation

AUTHENTIFICATION

Certificat d’identité

Couplée avec identification

Dans les 2 sens

Appelant (individu) —> Appelé (application)

Appelé (application) —> Appelant (individu)

Problème de l’unicité de l’identification Problème de l’Autorité

Authentification d’un utilisateur : mécanismes

Ce qu’il sait – Ce qu’il est – Ce qu’il possède

Mot de passe

Pour accéder à quoi ?

Problème réseau : où est il stocké ?

Avec un matériel spécifique

Caractéristique physique de l’utilisateur Objet que détient l’utilisateur

Carte à puce

Authentifieur – Calculette

Problèmes

Coût – Normalisation – Accès universel Exemple sur un réseau : KERBEROS

DISPONIBILITE

Matériels et logiciels doivent fonctionner Maillage des liaisons, duplication des équipements

TRACES

Journalisation

Etre au courant d’un problème, comprendre et éviter la réédition

Problème du dépouillement Problème du volume de données

ALARMES

AUDIT

Quel est le niveau de sécurité de ma machine, de mon réseau, de mon site ?

SECURITE DES RESEAUX : CHIFFREMENT

Le chiffrement est le mécanisme le plus important

Transforme des données en clair en des données non intelligibles pour ceux qui n’ont pas à les connaître

Algorithme mathématique avec un paramètre (clé)

Inverse : le déchiffrage (ou déchiffrement)

Peut être non-inversible

Services: authentification – intégrité – confidentiali

Algorithmes symétriques (à clé secrète)

le + connu : DES : Data Encryption Standard clé de chiffrement = clé de déchiffrement

Algorithmes asymétriques (à clé publique) le + connu : RSA : Rivest Shamir Adleman clé de chiffrement ≠ clé de déchiffrement

Problèmes

Gestion des clés

Législation

Coûteux : en temps CPU, …

A quelle couche OSI ?

SECURITE DES RESEAUX : CHIFFREMENT

code secret (= clé) —> chiffrement

1986 : décrets et arrêtés Matériel de chiffrement classé Obligation d’autorisation

Fabrication et de commerce (importateur)

Utilisation

Déc 90 : article 28 de la loi télécommunication Autorisations : Services Premier Ministre Authentification et intégrité

pas besoin d’autorisation d’utilisation Procédures simplifiées pour certains

Législation américaine

Très stricte sur l’exportation

—> impossible d’exporter l’algorithme DES

—> L’utilisation des produits est réglementé

SECURITE DES RESEAUX : L’ECOUTE SUR ETHERNET ET LE CABLAGE ETHERNET

Non buts du DIX (1980) : sécurité

Problème de la diffusion : confidentialité

Limiter la diffusion : ponts, routeurs

Charte

Attaque interne -> sensibilisation et responsabilisation

Vérifier les accès (/dev, tcpdump, . . .) r-commandes : le mot de passe ne circule pas Avec « su » : difficile de récupérer le mot de passe S / K e y

SUPPORTS

Paire torsadée ou fibre optique

On ne peut pas s’y brancher en pirate Des étoiles « sécurisées » existent (3COM, SynOptics)

CARACTERISTIQUES INTERNET, RENATER

Internet

Beaucoup (trop ?) d’informations sont publiques

—> Toutes les @ IP et les noms sont publics

RFC1281 Guidelines for the Secure Operation of the Internet

Utilisateurs responsables de leurs actes Utilisateurs doivent protéger leurs données

Prestataires de services responsables de la sécurité de leurs équipements

Vendeurs et développeurs doivent fournir des mécanismes de sécurité et corriger les bugs

Besoin de coopération

Besoin d’ajouts dans protocoles actuels et futurs

Les réseaux de l’Internet affichent des règles de bon usage

RENATER

Liste des réseaux autorisés à entrer à chaque point d’accès

CARACTERISTIQUES DE IP

Protocole réseau (niveau 3)

N’est pas un mode connecté

Pas de début de session où insérer des contrôles Accès « bijectif »

—> Impossible d’interdire un sens et d’autoriser l’autre (au niveau IP)

Les numéros IP des machines sont fixés par logiciel

—> Mascarade possible

La résolution des noms est distribuée (DNS)

—> Aucune garantie : mascarade

Les réseaux IP supportent de très nombreuses applications

—> nombreuses portes possibles @ IP = @ réseau + @ locale (machine)

Circulation des datagrammes IP : contrôlée par le routage

—> agir sur ce routage pour limiter les accès

CARACTERISTIQUES DE IP

Routage IP

= trouver l’itinéraire = laisser passer ou pas

basé sur le numéro de réseau

—> utilisation de différents numéros Uniquement l’adresse destination est utilisée Application : réciprocité de « non accès »

Principal outil de protection actuellement :

contrôles d’accès à différents niveaux

Où agir pour avoir des contrôles d’accès ?

Daemons sur la station Unix

Table de routage (accès IP) sur la station

Table de routage dans les routeurs

Filtres dans les routeurs

SECURITE DES APPLICATIONS RESEAUX UNIX

Principe des applications (services) réseaux Client : souvent utilisateur

Serveur

Daemon en attente

Activation : /etc/inetd.conf ou /etc/rc* Dialogue IP entre serveur et client

inetd

Daemon qui regroupe la partie serveur de très nombreuses applications réseaux Configuration : /etc/inetd.conf

telnet

Serveur : telnetd (conf : /etc/inetd.conf)

Login —> droits de l’utilisateur local

Coup d’œil : who (sans argument ou -R ou ?)

t f t p

Transfert de fichiers sans contrôle d’accès Serveur : inetd

Par défaut accès à tous les fichiers • • 4

Limiter l’accès à un directory (man tftpd)

Vérifier que l’on a une bonne version

Exemples d’incidents

La sécurité dans notre monde

Généralités

Support « logistique »

Structures en France

Actions CNRS

CERTs

Chartes

Sécurité des réseaux

Concepts

Chiffrement

L’écoute sur Ethernet et le câblage

Caractéristiques de l’Internet, Renater, IP

Sécurité des applications réseaux Unix

Contrôle d’accès

Avec les tables de routage dans les stations

Avec les tables de routage dans les routeurs

Avec des filtres sur un routeur

Exemple de structuration de réseau

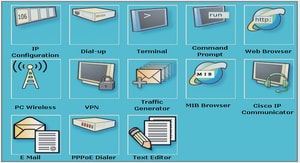

Outils

crack

cops

iss et satan

tcp_wrapper

kerberos

boite de chiffrement IP

calculettes et S/Key

gardes-barrières

Résumé : où peut on agir ?

Conseils pour la mise en place d’une politique de sécurité

Conseils pour les administrateurs de réseaux

Conseils pour les administrateurs de stations Unix en réseaux

Documentation on-line