Conception d’une solution de SIEM

Fonctionnalités

Gestion des accès

La gestion des accès au sein d’une solution de SIEM permet de monitorer les événements de connexion et de déconnexion aux serveurs, l’accès aux systèmes de fichiers etc. Il permet aussi de garantir la sécurité d’un système avec la mise en place de politiques de sécurité d’accès.

Gestion des attaques

La gestion des attaques joue un rˆole primordial au sein d’un SIEM car il permet non seulement de détecter les attaques informatiques en temps réel et d’y répondre efficacement en fonction des régles établies.

Statistiques ou reporting

La gestion des statistiques ou reporting permet d’avoir une vision beaucoup plus globale par rapport aux événenenents de sécurité, applicatif, système … Elle permet de donner des statistiques d’utilisation des actifs d’un système (processeurs, mémoire RAM, …), événements (connexion `a une application, serveur, …) les plus solicités etc. 3.2.4 Surveillance des comptes La surveillance des comptes est extrˆenement importante dans un système d’information. Un SIEM renferme cette fonctionnalité afin de monitorer toute modification, suppression et création d’un compte au sein du SI.

Différents modules de la solution

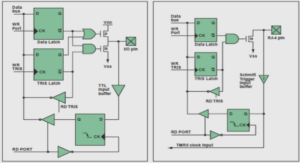

Module de collecte

Une solution de SIEM comporte un module de collecte afin de collecter les traces d’activités (logs, netflows 1 , etc.) des hˆotes et des applicatifs de l’infrastructure pour assurer `a l’exploitation une vision unifiée du pilotage de la sécurité du système d’information. 1. NetFlow est une architecture de surveillance des réseaux développée par Cisco Systems qui permet de collecter des informations sur les flux IP.

Module de stockage

Le module de stockage permet de stocker les logs collectés dans des zones de stockage telles que des bases de données relationnelles ou non relationnelles (No SQL), des fichiers plats, etc. Il permet de centraliser les logs afin de faciliter leur analyse.

Modules d’analyse et de corrélation

Le module d’analyse permet d’analyser tous les événements du Système d’Information, et met en œuvre de puissantes fonctions de corrélation pour identifier les réelles menaces en utilisant des modèles de Machine Learning, de signature afin de détecter les menaces et réduire un nombre important de faux positifs 2 qui se produisent dans les systèmes de sécurité.

Présentation des différents composants

Source d’événements (Annuaire Active Directory)

Active Directory (AD) est la mise en œuvre par Microsoft des services d’annuaire LDAP3 pour les systèmes d’exploitation Windows. Il nous de centraliser tous les événements des différents ordinateurs du domaine afin de les envoyés vers notre application SIEM.

Socle (Application de gestion des logs)

L’application de gestion des logs permet de collecter tous les logs (événements) centralisés depuis la source d’événements (Active Directory), les stocke, les analyse dans le but de déceler toute anomalie, de donner des informations par rapport `a l’utilisation de certains actifs des serveurs tels que la mémoire RAM, les processeurs etc.

Zones de stockage utilisées (Base de données, fichiers, No SQL)

Dans une solution de SIEM, différentes zones de stockage peuvent ˆetre utilisées pour contenir les logs collectés. Dans notre étude, nous avons opté l’utilisation d’Elasticsearch qui est une base de données No SQL hautement orientée recherche de données et analyse distribuée. 3.5 Etude comparative des différentes solutions SIEM du marché Une solution SIEM doit avant tout ˆetre évolutive car la réglementation et les sources de données peuvent évoluer. Elle doit ˆetre donc relativement simple `a déployer et `a maintenir, et doit pouvoir apporter le stockage `a long terme des rapports associés. 2. Un faux positif est lorsqu’un paquet anodin (ne consistuant aucune menace réelle) est détecté comme tentative d’intrusion. Et on parle de faux négatif lorsqu’une tentative d’intrusion n’est pas détectée. 3. Lightweight Directory Access Protocol (LDAP) est `a l’origine un protocole permettant l’interrogation et la modification des services d’annuaire (il est une évolution du protocole DAP). Nous allons nous intéresser dans cette partie aux principales solutions SIEM du marché OpenSource et Propriétaires.

Les solutions OpenSource

Parmis les solutions SIEM OpenSource les plus connues, on retrouve OSSIM 4 d’Alien Vault, Wazuh couplé de l’HIDS (Host-based Intrusion Detection System) Ossec 5 . Enfin, la stack ELK composé d’Elasticsearch Logstash et Kibana qui est la SIEM open source la plus utilisé aujourd’hui.