Développement d’Outils de Surveillance pour la

Gestion de la Cybersécurité des systèmes

d’Automatismes

Généralités sur les systèmes SCADA

L’industrie d’aujourd’hui est sous la contrainte d’autres exigences comme la localisa- tion desinstallationsindustrielles sur plusieurssites géographiquement éloignésles uns des autres et aussi l’obligation de garantir le bon fonctionnement de toute l’instrumentation (capteurs, actionneurs . . . etc.). Cela a donc poussé les industriels à opter pour des solu- tions leur permettant d’assurer en permanence et à distance le contrôle et la surveillance de leurs installations, dans l’objectif de garantir : —une plus grande rentabilité, —une sécurité plus poussée, —une sauvegarde de l’environnement, —etc. Grâce aux technologies de la communication numérique, notamment les services Web, la téléphonie mobile et la télégestion des installations industrielles, les systèmes SCADA ont très vite évolué et sont devenus incontournables, surtout pour des industries de moyenne et grande échelles. Les systèmes SCADA sont des systèmes hautement distribués utilisés pour contrô- ler des installations géographiquement dispersées, souvent sur des milliers de kilomètres carrés, où l’acquisition et le contrôle des données sont essentiels au bon fonctionnement du système [Stouffer et al. (2015); Bailey and Wright (2003)]. Ils permettent aux opéra- teurs d’effectuer une surveillance et un contrôle centralisé des sites distants par le biais des réseaux de communication longue distance, y compris la surveillance des alarmes et le traitement des données d’états. De plus, les systèmes SCADA recueillent des données à partir d’une ou plusieurs installations éloignées, afin de les afficher graphiquement ou textuellement et de les transférer à un ordinateur central pour les enregistrer dans les bases de données. Cela permettra aux opérateurs de surveiller et de contrôler en temps réel l’ensemble du système à partir d’un emplacement central et d’envoyer des instruc- tions de contrôle à ces installations. Par conséquent, le SCADA rend inutile l’affectation d’un opérateur à des endroits éloignés ou à des visites fréquentes lorsque ces installations fonctionnent normalement. Lestypes de signaux couramment utilisés par lessystèmes SCADA pour la surveillance et le contrôle sont la température, la pression, le débit, la vitesse du moteur, l’état du générateur, les relais, etc. Un système SCADA peut contenir des centaines à des centaines de milliers de dispositifs d’entrées/sorties. Par exemple, une application SCADA très sim- plifiée consisterait à surveiller les niveaux d’eau de diverses sources comme lesréservoirs et les citernes, lorsque le niveau d’eau dépasse un seuil prédéfini, SCADA active le système de pompage afin de transférer l’eau vers les réservoirs secondaires de niveau inférieur. Les systèmes de supervision etde contrôle

Généralitéssur lessystèmes SCADA

Les applications SCADA

La technologie SCADA a été appliquée au contrôle et à la surveillance des processus industriels et des infrastructures critiques répartis sur de vastes zones. Les systèmes étudiés nécessitent une intervention fréquente, régulière ou immédiate dans certains cas critiques. Il est important de noter que plus de 90% des infrastructures critiques des États-Unis sont contrôlées par SCADA et des systèmes industriels équivalents. De même, les systèmes SCADA sont utilisés pour surveiller la majorité des installations critiques en Europe. Les signaux recueillis à distance comprennent des alarmes, des indications d’état, des mesures liées au procédé étudié, etc. Les signaux envoyés par l’emplacement central du SCADA vers le site distant se limitent généralement à des changements discrets de bits binaires ou à des valeurs analogiques adressées à certains appareils au cours du processus. Les signaux analogiques communs que lessystèmes SCADA doiventsurveiller et contrôler sont les grandeurs physiques telles que la température, la pression, le débit et la vitesse du moteur. D’autre part, les signaux numériques typiques à surveiller et à contrôler sont les commutateurs de niveau, les commutateurs de pression, l’état du générateur, les relais et les moteurs, et un exemple de changement de bit binaire serait une instruction ordonnant l’arrêt d’un moteur. Très nombreux sont les domaines d’applications que nous pouvons énumérer, entre autres [Nicola et al. (2018)] : —surveillance de systèmes industriels répartis géographiquement, —industrie de l’eau (production, distribution, irrigation, eaux usées) —production et distribution de l’énergie électrique —industrie des hydrocarbures, —industrie des produits chimiques, —les opérateurs téléphoniques et de communication, —enseignements et recherches scientifiques

L’architecture d’un système SCADA

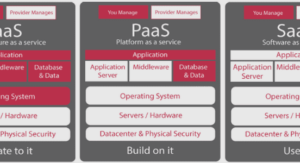

Les systèmes SCADA sont utilisés dans de nombreux secteurs d’activité tels que les transports, l’énergie, les télécommunications et la distribution d’eau. La plupart de ces secteurs sont définis en Europe comme des secteurs critiques et, par conséquent, doivent être protégés. Les systèmes SCADA sont des systèmes cyber-physiques, composés de matériels et logiciels. Le matériel permet le transfert des données et des informations entre les différents composants des systèmes SCADA. Il comprend le centre de contrôle du processus industriel étudié, les équipements de communication tels que radio, ligne té- léphonique, câble ou satellite, et un ou plusieurs sites géographiquement distribués qui contrôlent et surveillent les actionneurs et les capteurs. Le logiciel est programmé pour indiquer au système quelles variables surveiller et quand le faire, quelles plages de para- mètres sont acceptables dans les modes de fonctionnement normaux du procédé étudié, Les systèmes de supervision etde contrôle FIGURE 2 – Exemple d’architecture générale d’un SCADA et quelle réponse déclencher lorsque les paramètres dépassent les valeurs acceptables. Sous sa forme la plus simple, un système SCADA est composé essentiellement de (fig.2)(fig.3), [Stouffer et al. (2015)] : □ MTU (Master Terminal Unit) : il s’agit essentiellement d’une unité terminal maître qui peut être un automate programmable performant ou encore un PC automate, voire un DCS (systèmes de contrôle distribué) …etc. □ RTU (Remote Terminal Unit) : il s’agit essentiellement d’équipements automa- tiques de mesure et de contrôle. Les Automates programmables industriels (API) ou PLC (ProgrammableLogicController)peuventêtreconsidérés commedesRTU. □ Un ou plusieurs serveurs locaux HMI (Human Machine Interface). C’est à ce ni- veau que les informations et les données relatives à l’installation industrielle sont centralisées. Il s’agit souvent d’un ordinateur serveur (équipé d’un système d’exploitation pour serveur comme par exemple Windows 2008 server ou encore Windows 2012 server). Ce PC serveur doit être équipé d’un logiciel de supervision et de surveillance souvent associé à un HMI (Interface Homme Machine), avec une configuration particulière pour que les vues des différentes installations industrielles surveillées soient publiées en tant que site sur ce serveur et puissent ensuite être visitées, entre autres à l’aide de navigateurs web, en tenant bien sûr compte des droits d’accès et des différentes sécurités qui lui sont associées. □ Des postes HMI clients locaux et/ou distants (en utilisant les technologies de communicationtelsqueleWEB,leGSM…etc.)permettant àdespersonnes autorisées Les systèmes de supervision etde contrôle d’intervenir sur le processus. □ Desinterfaces et des passerelles de communication (Switch, Routeurs, points d’ac- cès, ponts, adaptateurs, …etc.)

Réseaux de communication SCADA

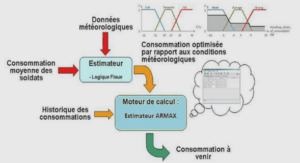

Le réseau de communication SCADA relie les différents composants du système de commande, c’est-à-dire les automates, les capteurs et les actionneurs. L’utilisation des réseaux de communication pour connecter les différents composants des systèmes de contrôle ajoute plus de flexibilité dans le système et réduit le coût de mise en œuvre de nouvelles installations. Cependant, l’utilisation des réseaux de communication pour décentraliser les systèmes de contrôle traditionnels se fait au prix d’une complexité accrue de la conception des contrôles. Par exemple, l’analyse et la conception de l’ensemble du système doivent éga- lement faire face à de nouveaux défis théoriques dus à la perte des mesures et à l’échan- tillonnage variable dans le temps. L’intégration du système de contrôle (souvent appelé espace physique) et du réseau de communication (cyberespace) crée un nouveau degré d’interaction entre ces deux domaines. Les protocoles de communication utilisés dans les systèmes de contrôle traditionnels doivent respecter les contraintes imposées par les normes industrielles. Certains proto- coles (comme Modbus, DNP et Profinet) ne sont pas conçus pour assurer la sécurité des informations dans le réseau traditionnel. Cependant, les réseaux de communication ac- tuels utilisent ces protocoles sur les communications TCP/IP et UDP/IP (ex., Modbus via TCP, DNP via TCP ou UDP, et Profinet via TCP). Bien que de telles combinaisons puissent fournir certains éléments de sécurité au niveau de leur couche de transport ou de réseau, cela ne suffit pas pour assurer la protection des données decontrôle. FIGURE 3 – Composants d’un SCADA [Raghvendra (2015)] Il est à noter que l’architecture des systèmes SCADA a évolué au fil du temps en fonction des besoins des industriels et des développements technologiques [Adams (2004)]. Partant des protocoles de bus de terrain en série (comme par exemple Modbus, Profibus), en passant par les réseaux industriels basés sur l’Ethernet (par exemple, Modbus-TCP/IP, Ethernet/IP), allant jusqu’à l’utilisation des réseaux sans fil et des technologies de communication (par exemple, WLAN, WiMax ou Bluetooth). La normalisation des protocoles de communication a rendu les systèmes SCADA modernes plus vulnérables aux cyber- attaques. Plus précisément, de puissants attaquants peuvent s’introduire dans les canaux de communication, ce qui leur permet de modifier les signaux de commande, de contrôle ou les mesures des capteurs pour perturber le système. □ systèmes SCADA monolitiques : ils utilisent des unités centrales, les réseaux sont généralement inexistants, chaque système centralisé est autonome et ne com- porte pas de fonctions de connectivité. Ils utilisent des protocoles de communication propriétaires (fig.4). FIGURE 4 – SCADA de première génération [Raghvendra (2015)] □ Systèmes SCADA distribués: la génération suivante de systèmes SCADA a tiré parti des développements et des améliorations de la miniaturisation des systèmes et de la technologie des réseaux locaux (LAN). Elle utilisait des mini-stations in- formatiques plus petites et moins coûteuses que leur ordinateur central de première génération. Le système de contrôle était réparti sur plusieurs stations connectées par un réseau local. Chaque station était dédiée à la surveillance d’une tâche par- ticulière. Les protocoles de communication utilisés étaient encore propriétaires et non standards, et les mesures de sécurité n’ont pas été appliquées.(fig.5). Les systèmes de supervision etde contrôle FIGURE 5 – Architecture SCADA distribuée [Raghvendra (2015)] □ Systèmes SCADA en réseau : la principale amélioration de la troisième gé- nération est l’ouverture de l’architecture du système, l’utilisation de normes et de protocoles ouverts et la possibilité de distribuer la fonctionnalité SCADA sur un réseau étendu (WAN) et non pas seulement sur un réseau local. Par consé- quent, ces systèmes sont composés de plusieurs SCADA répartis sur de vastes zones géographiques. En outre, l’utilisation de systèmes standards facilite la tâche de l’utilisateur pour connecter des périphériques tiers (tels que des moniteurs, des imprimantes, des lecteurs de disques, lecteurs de bandes magnétiques, etc.) au système (fig.6). FIGURE 6 – Architecture SCADA en réseau [Raghvendra (2015)] □ Internet des objets de quatrième génération : l’industrie 4.0 (fig.7), égale- ment appelée « usine intelligente », fait référence à l’utilisation croissante et à l’in- tégration de la technologie de l’Internet des objets (IoT) dans les systèmes de contrôle industriel [Waidner and Kasper (2016)].

1 Introduction |