Avec le d´eveloppement de la soci´et´e de l’information et de la monnaie virtuelle, de nouveaux probl`emes li´es `a la s´ecurit´e des circuits int´egr´es sont apparus. Pour cela des circuits int´egr´es `a usage s´ecuritaire sont devenus indispensables pour assurer les exigences requises par les utilisateurs telles que l’authentification, la confidentialit´e ou l’int´egrit´e des donn´ees sensibles. L’int´egration des dispositifs cryptographiques dans les diff´erents composants ´electroniques est de nos jours largement r´epandue (communication, services bancaires, service gouvernementaux, PayTV, …).

Les applications embarqu´ees, n´ecessitant un besoin important de s´ecurit´e, utilisent des protocoles et algorithmes cryptographique int´egr´es, qui sont r´eput´es robustes face aux attaques informatiques. Ces algorithmes et protocoles sont implement´es sous forme logicielle ou mat´erielle au sein d’un circuit int´egr´e. Malheureusement pour les concepteurs des circuits int´egr´es, tout calcul ex´ecut´e par un syst`eme mat´eriel (micro-contrˆoleur, crypto-processeur,…) laisse transparaitre des traces de consommation de son activit´e (consommation electrique, emission ´electromagn´etique,…). Ces traces de consommation peuvent alors ˆetre mises `a profit par un attaquant pour extraire des informations secr`etes suppos´ees inaccessibles. Ces failles mat´erielles sont exploit´ees par des attaques communement appel´ees attaques par canaux auxiliaires. Ces attaques peuvent etre consid´er´ees comme les plus dangereuses, dans la mesure o`u ce type d’attaque peut ˆetre r´ealis´e sans ˆetre d´etect´e.

L’attaquant peut ´egalement effectuer des attaques par injection de fautes. Elles consistent `a perturber une op´eration cryptographique pendant que celle-ci manipule des donn´ees.

Une analyse diff´erentielle entre la valeur faut´ee et correcte permet alors de remonter `a l’int´egralit´e de la cl´e de chiffrement. Afin d’injecter une faute, plusieurs m´ethodes existent comme celle consistant `a sous-alimenter le circuit ou `a augmenter la frequence de son signal d’horloge afin de cr´eer des violations sur les contraintes de temps d’un circuit. Ces m´ethodes restent toutefois globales car elles affectent la totalit´e du circuit. Ainsi des m´ethodes plus complexes, notamment l’injection laser, ont ´et´e mises au point afin de ne cibler qu’une partie sp´ecifique du circuit. Malgr´e cela, ces attaques n´ecessitent une alt´eration du boitier. Il est necessaire d’avoir un acc`es au circuit et donc de l’extraire de son boitier. De plus une ´etape de pr´eparation du circuit est aussi n´ecessaire afin de l’amincir et de le revˆetir d’une couche anti-r´efl´echissante (tr`es peu effectu´ee en pratique), afin que le faisceau laser puisse p´en´etrer dans les parties actives du silicium. Les ondes electromagn´etiques disposent d’une facult´e de p´en´etration dans les mat´eriaux qui permet, en th´eorie, de s’affranchir de toute l’´etape de pr´eparation du circuit.

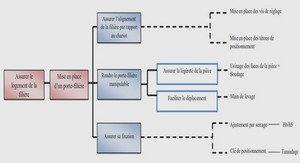

De nos jours, lors de la conception d’un circuit, le seul coˆut en surface n’est plus le seul crit`ere. Avec le d´eveloppement des appareils mobiles et l’augmentation du prix de l’´energie, il est n´ecessaire de diminuer la consommation des circuits int´egr´es. Pour cela, plusieurs m´ethodes existent comme la r´epartition des tˆaches entre les processeurs, le body biasing ou la gestion dynamique des performances. Cependant, l’utilisation de ces m´ethodes de diminution de la consommation peuvent avoir un effet sur la s´ecurit´e des circuits. Cette th`ese, r´ealis´ee dans le cadre du projet FSN MAGE, porte sur l’´etude des effets sur la s´ecurit´e de ces techniques de r´eduction de consommation. Dans ce contexte, des ´etudes sur l’utilisation de ces techniques ont ´et´e r´ealis´ees lors d’attaques par canaux auxiliaires et par injection de fautes.

Durant cette th`ese, les premi`eres investigations ont ´et´e r´ealis´ees sur des circuits FPGA. Cependant, il est rapidement apparu que ce type de circuit ne permettait pas d’effectuer toutes les investigations souhait´ees (changement de tension de polarisation du substrat, utilisation de PLL, …). Il a alors ´et´e d´ecid´e d’utiliser un micro-contrˆoleur qui repondait `a ces diff´erentes contraintes et ainsi de pouvoir effectuer toutes les investigations souhait´ees. Toutefois, de nouvelles contraintes, liees `a la confidentialit´e des donn´ees du concepteur du micro-contrˆoleur, sont apparues. Il nous a alors ´et´e impossible d’expliquer certains ph´enom`enes qui ont pu ˆetre observ´es durant nos exp´erimentations.

Afin de s´ecuriser les donn´ees, des syst`emes cryptographiques ou crypto syst`emes ont ´et´e d´evelopp´es. Ceux-ci permettent de chiffrer/d´echiffrer des donnees afin que ces derni`eres ne puissent ˆetre mises `a profit par des utilisateurs non habilit´es. La s´ecurit´e informatique emploie aujourd’hui des algorithmes et des protocoles cryptographiques afin d’assurer la confidentialit´e, l’authenticit´e et l’integrit´e des donn´ees. Elle se base sur les principes de Kerckhoff [1] qui supposent que toutes les m´ethodes de chiffrement sont connues de l’ennemi, et affirment que la s´ecurit´e d’un syst`eme cryptographique doit reposer uniquement sur la confidentialit´e des cl´es de chiffrement. Ce choix permet ainsi d’apporter `a l’utilisateur la confiance n´ecessaire pour effectuer un echange de donn´ees crucial sans aucun risque. De nos jours, le chiffrement des donn´ees est devenu indispensable dans de nombreux domaines comme :

– l’identification (carte d’identit´e, carte d’acc`es, carte SIM (Subscriber Identity Module)),

– les services bancaires (carte bancaire, carte moneo),

– les services d’abonnement (carte de transport, carte t´el´ephonique, PAY TV).

Les cartes `a puce sont l’exemple le plus connu de syst`emes cryptographiques. Elles sont pr´esentes dans bien d’autres syst`emes tels que les p´eriph´eriques de stockage ou mˆeme les smartphones. La demande en cartes `a puce est en perpetuelle augmentation, le nombre de cartes `a puce vendues en 2012 est de 7.095 milliards. Celui de 2013 est de 7.665 milliards, ce qui repr´esente une augmentation de 8%.

La t´el´ecommunication est le plus grand march´e dans le domaine des cartes `a puce. Il repr´esente 70% de la production mondiale (carte SIM des t´el´ephones portables). Le second march´e des cartes `a puce est le r´eseau bancaire qui represente pr`es de 20% (cartes bancaires). Une forte croissance des cartes `a puce est `a pr´evoir avec l’apparition des technologies de communication sans contact. L’une de ces technologies, le NFC (Near Field Communication), permet l’´echange d’information `a tr`es courte distance (quelques centim`etres). Cette proximit´e necessaire `a son emploi suppose alors que son utilisation reste une d´emarche volontaire de l’utilisateur, cependant cela reste une d´emarche hasardeuse pour les applications d´edi´ees `a la s´ecurit´e.

Innover dans le domaine des syst`emes cryptographiques est une obligation. Cette obligation est due aux progr`es technologiques qui profitent ´egalement aux personnes mal intentionn´ees qui peuvent utiliser des m´ethodes de plus en plus perfectionn´ees pour r´ecup´erer les secrets d’un utilisateur. Ces m´ethodes que l’on nomme attaque, ont des degr´es de complexit´e et des coˆuts tr`es variables. L’attaque par force brute est une attaque th´eorique simple `a mettre en place. Elle a pour but de rechercher de mani`ere exhaustive la cl´e de chiffrement dans un temps dit ”raisonnable”. Elle est li´ee `a la puissance de calcul des ordinateurs et `a l’algorithme de chiffrement utilis´e. Durant une courte p´eriode (1976 `a 1999), le DES a ´et´e consid´er´e comme un algorithme r´esistant aux attaques par force brute. Cependant, en 1999 une attaque par force brute a ´et´e r´ealis´ee sur un DES, et il n’a pas fallu plus de vingt-quatre heures pour retrouver la cl´e de chiffrement en effectuant une recherche exhaustive de la cl´e.

De nos jours, la plupart des syst`emes de cryptographie peuvent ˆetre class´es en deux cat´egories : les crypto-syst`emes bas´es sur des cl´es sym´etriques et des syst`emes bas´es sur des cl´es asym´etriques.

1 Introduction |