Sommaire: Formation sécurité des réseaux

1 Historique

2 Prérequis du cours

I Introduction

3 Introduction

II Rappel sur les réseaux

4 Introduction

5 TCP IP [5]

5.1 L’en-tête TCP/IP

5.1.1 L’en-tête IP

5.1.2 Le protocole TCP

5.1.3 Propriétés du protocole TCP

5.2 Numéros de séquence [15]

5.3 Connexion de base entre deux hôtes TCP

5.3.1 Les Drapeaux

5.4 Les diffèrents états d’un port TCP lors d’une connexion [15]

5.5 Sécurité : Association de drapeaux

5.5.1 Paquet fragmenté

5.6 Protocole UDP

5.7 Protocole ICMP

5.8 Travaux Pratiques

6 HTTP [10]

6.1 Le Protocole HTTP

6.2 Principe de fonctionnement

6.3 Requête au serveur

6.4 Réponse du serveur

6.4.1 Statut (status in english) de la requête

6.5 HTTPS

6.5.1 Principe

6.5.2 Fonctionnement

6.6 Travaux Pratiques

6.6.1 Protocole HTTP

6.6.2 HTTPS

7 Mail

7.1 SMTP : Envoi de mails

7.2 POP3 : Lecture des mails

7.3 Travaux pratiques

8 Conclusion

III Sécurité des données

9 Onduleur[6]

9.1 En bref

9.2 Dans le détail

9.3 Technologies « Off-line », « Line-interactive » et « On-line »

9.4 Détermination de la puissance de l’onduleur

9.5 FAQ

9.5.1 A quoi correspondent et servent les para-surtenseurs ?

9.5.2 Un onduleur est-il utile pour un portable ?

9.5.3 VA et Watts ?

10 Présentation de la technologie RAID[17]

10.1 Niveau 0

10.2 Niveau 1

10.3 Niveau 2

10.4 Niveau 3

10.5 Niveau 4

10.6 Niveau 5

10.7 Niveau 6

10.8 Comparaison

10.9 Mise en place d’une solution RAID

11 Sauvegarde des données[3]

11.1 A quoi servent les sauvegardes ?

11.2 Choix du matériel

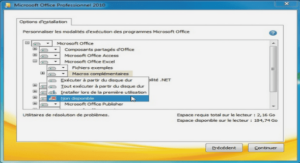

11.3 Choix du logiciel

11.4 Stratégie de sauvegarde

11.4.1 Exemple de stratégie

11.5 Recommandations générales

IV Cryptage et application

12 Introduction

…

♣ Extrait du cours

…

Formation sécurité des réseaux

– SYN-SENT Attente de la réponse du destinataire après une demande de connexion.

– SYN-RECEIVED Attente de la confirmation de l’acquiescement d’une demande de connexion après avoir reçu la demande de connexion et renvoyé un premier acquiescement.

– ESTABLISHED Représente une connexion ouverte, prête à transmettre et recevoir des données.

– FIN-WAIT-1 Attente d’une demande de fin de connexion du TCP distant. Ou un acquiescement de la demande de fin de connexion préalablement envoyé.

– FIN-WAIT-2 Attente d’une demande de fin de connexion du TCP distant.

– TIME-WAIT Attente d’une durée suffisante pour être sûr que l’hôte TCP a reçu l’acquiescement de sa demande de fin de connexion.

– CLOSE-WAIT Attente d’une demande de fin de connexion venant d’un utilisateur local.

– CLOSING Attente de l’acquiescement d’une demande de fin de connexion d’un hôte TCP.

– CLOSED Représente un état où il n’y a pas de connexion.

Sécurité : Association de drapeaux

Étant donné que chaque session du protocole TCP/IP se décompose en trois étapes, à chaque étape correspond une association de drapeaux.

– Les associations de drapeaux pour une demande de connexion sont : SYN, SYN / ACK, ACK.

– Les associations de drapeaux pour un échange de données sont : P / ACK, · / ACK.

– Les associations de drapeaux pour une fin de session sont : F / ACK, R / ACK

Certaines associations de drapeaux sont l’œuvre de paquets fabriqués à des fins de nuisance du réseau

Association de drapeaux anormale

Comme association de drapeaux anormale on a :

– SYN / FIN (ce paquet demande une ouverture de session et en même temps une fin de session ce qui est anormal). C’est une signature qui échappe à des dispositifs de filtrages et qui évite que le paquet soit journalisé.

– Un ACK PING consiste à utiliser le ACK au lieu de ping pour contourner des dispositifs qui filtrent ce genre de balayage. En envoyant un ACK à toutes les machines d’un réseau celles qui sont actives répondront par un RESET.

– Un ACK qui n’est pas précédé SYN est suspect (signature d’une attaque).

Paquet fragmenté

L’une des grandes difficultés des dispositifs de filtrage de nos jours est la fragmentation. La fragmentation est le moyen dont dispose le routeur pour couper en fragments un paquet dont le MTU ne correspond pas à son prochain médium. Mais la fragmentation peut-être mise en œuvre pour contourner un dispositif de filtrage. Donc il faut savoir distinguer un paquet fragmenté normal,d’un paquet fragmenté anormal.

Tous les fragments d’un paquet fragmenté ont le même numéro d’identification ( voir schéma en-tête IP) que le paquet original.

Il existe trois types de fragments :

– Premier fragment : indique le protocole de transport,son OFFSET est nul, son drapeau MF est défini.

– Deuxième fragment : n’indique pas de protocole, son OFFSET est différent de zéro, son drapeau MF est défini.

– Dernier fragment : n’indique pas de protocole, son OFFSET est différent de zéro,mais son MF n’est pas défini.