- Saturday

- July 27th, 2024

- Ajouter un cours

Observer, interpréter la démarche RSE d’un grand service public de réseaux Le concept de dispositif et sa mobilisation par la gestion Dans le domaine des sciences sociales, la plupart des travaux s’intéressant aux interactions d’objets de natures différentes : des...

Net.abuse Net.amuse les conflits de Usenet font l'expérimentation des règles de la communication distribuée La culture de réseau est caractérisée par l’émergence de systèmes de réputation inédits (Rheingold, 1993) où chaque utilisateur est évalué par les autres. Ces systèmes, initiés...

Modélisation dynamique de la densité de population via les réseaux cellulaires Taxinomie des modèles Les modèles existants présentent des caractéristiques bien distinctes. On peut identifier différentes familles de modèles selon que l’on s’attache davantage à simuler le déplacement des individus,...

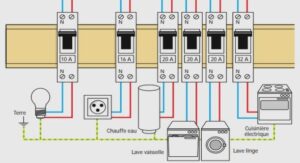

Modélisation des interconnexions Modélisation physique du fil Nos travaux de recherche sur la modélisation de la consommation des interconnexions se situent notamment au niveau physique afin d’obtenir des modèles de consommation et de délai très fiables. Les grandeurs physiques 1...

MGDHW Une approche hybride pour la modélisation des processus de dégradation Généralités sur le formalisme des MGDHW Avant de présenter le modèle hybride mis en place, étudions ce qui a été fait auparavant dans la littérature concernant l’intégration de variables...

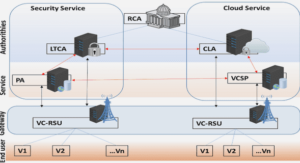

Les systèmes d’information des voyageurs et les méthodes d’évaluation de leur impact Les systèmes d’information des voyageurs modernes Rôle et fonctionnalités L’information des voyageurs est de nos jours parmi les domaines les plus importants des systèmes de transport intelligents (ITS...

Les réseaux satellite dans un contexte de convergence IP La convergence vers le tout IP est désormais une réalité. Ceci est perceptible, d’une part, à travers les efforts accomplis par les fournisseurs d’infrastructures qu’elles soient fixes, mobiles, câblées ou sans...

Les réseaux de capteurs sans fil Les dernières avancées technologiques dans les domaines des communications sans fil ont permis le développement de capteurs sans fil à faible consommation énergétique. Ces petits dispositifs sont inter-connectés les uns aux autres pour former...

Les Réseaux Complexes, du R à la Modélisation Définitions Les réseaux complexes sont présents dans de nombreux domaines aussi divers les uns que les autres : biologie, sociologie, psychologie, informatique, ... . Ils recouvrent ainsi des réseaux aussi divers que...