l’authentification sur mobiles

Souvent, lorsque nous parlons de la sécurité, l’authentification est implicitement évoquée. Or, il apparait clairement que le smartphone est devenu le matériel qui regroupe le plus de données personnelles sur l’utilisateur. Ainsi, il est inconcevable, de nos jours, d’évoquer le concept de smartphone sans son mode d’authentification. En effet, l’authentification est la première interaction entre l’utilisateur et le matériel. Elle est également la première couche de sécurité pour le mobile. Dans ce chapitre, nous présenterons les différentes méthodes d’authentification utilisées sur les smartphones.

PRINCIPE DE L’AUTHENTIFICATION

L’authentification est un processus permettant à un système de s’assurer de la légitimité d’une demande. Ce processus permet de valider la demande de l’entité, et ainsi permettre l’accès aux ressources selon les critères établis. En général, l’authentification utilisée sur les smartphones donne accès à tout le terminal. L’authentification en soi, est un processus qui se déroule en deux phases : une première qui consiste à enrôler l’entité et une deuxième qui est celle de son identification. La phase d’enrôlement sert à acquérir un modèle d’identification. Ce modèle, stocké, est utilisé dans la deuxième phase pour une comparaison avec les informations entrées par l’entité au moment où elle demande à être authentifiée.

LA PHASE D’ENROLEMENT

Lors de l’enrôlement, il est généralement demandé à l’utilisateur de procéder à quelques tests permettant, in fine, à son identification. Par exemple, pour une authentification utilisant le NIP, l’utilisateur peut saisir deux à trois fois son NIP afin d’avoir une confirmation de la donnée saisie. Après le recueil des données de base, le système passe à son propre processus de reconnaissance, ce que nous identifions par boite noire. En effet, ce processus dépend fortement du programme et est transparent pour l’utilisateur. La dernière étape de l’enrôlement consiste à garder les données du prétraitement dans une base de modèles. Ces données seront utilisées en comparaison afin d’identifier une entité.

LA PHASE D’IDENTIFICATION

La phase d’identification est en tout point identique à celle de l’enrôlement en dehors de la dernière étape. En effet, après le prétraitement, lors de l’identification, le modèle recueilli n’est plus stocké mais comparé aux modèles déjà existants. À la fin de cette comparaison, selon les critères définis, l’entité est soit rejetée, soit acceptée pour accéder au système, et donc au smartphone dans notre cas d’étude.

L’AUTHENTIFICATION SUR MOBILES

Les différentes méthodes d’authentification peuvent être regroupées en trois groupes (N. L. Clarke & Furnell, 2005).

1) les méthodes basées sur de la connaissance (knowledge-based). Comme le nom le suggère, ce type d’authentification fait appel à quelque chose que l’utilisateur connaît. Le NIP ou le mot de passe sont des exemples fréquemment utilisés.

2) les méthodes à base de jeton (token-based). L’authentification par jeton, quant à elle, repose sur l’utilisation d’une autre entité (jeton), généralement matériel, dans le processus d’identification. En effet, le processus a besoin de la présence de ce second matériel afin d’être exécuté. Ce second matériel peut être une carte d’identification, ou plus récemment une montre connectée (smartwatch). Dans ce cas, lorsque le smartphone est proche de la smartwatch, le processus d’authentification est déclenché.

3) les méthodes biométriques qui font appel aux caractéristiques biométriques que l’utilisateur a et qui le rend unique : il se base sur les traits physiologiques ou comportementaux pour effectuer l’identification. La biométrie physiologique exploite les singularités du corps humain telles que l’empreinte digitale, alors que le comportemental a besoin que l’utilisateur effectue quelques actions, sa démarche par exemple, pour prouver son identité (Thullier et al., 2016).

L’AUTHENTIFICATION BASÉE SUR LA CONNAISSANCE

Le mécanisme d’authentification basée sur la connaissance repose sur la capacité de l’utilisateur à se rappeler d’une information secrète. En effet, cette classe d’authentification demande à l’utilisateur de répéter une information déjà donnée et connue par le système. Aucun écart n’est accepté entre l’information connue par le système et l’information donnée par l’utilisateur. Dans leur étude, (Thullier et al., 2016) ont séparé l’authentification basée sur la connaissance en deux techniques : explicites et implicites. La première demande que l’utilisateur donne lui-même et mémorise une information précise alors que la technique implicite exploite la mémoire de l’utilisateur pour la reconnaissance d’une information en se basant sur ses habitudes, à l’instar de sa musique préférée par exemple.

NUMERO D’IDENTIFICATION PERSONNEL (NIP)

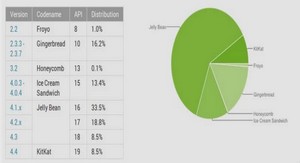

Le Numéro d’Identification Personnel (NIP ou PIN en anglais) est l’une des plus anciennes méthodes d’authentification utilisées sur les mobiles. Il est aussi le plus dominant et peut être appliqué aussi bien au matériel et au SIM (Subscriber Identity Module) de l’utilisateur (Furnell, Clarke, & Karatzouni, 2008). Il s’agit d’un moyen simple de restreindre l’accès au matériel à travers un code de 4 à 16 chiffres. Cette technique est apparue avec la croissance des guichets automatiques de banque, plus généralement dans le secteur bancaire. Les méthodes de bases ou les applications mobiles demandent presque toujours un NIP comme mode d’authentification. Le NIP peut être demandé au démarrage du mobile et lors du déverrouillage. Dans la plupart des cas, les deux sont différents. Les deux systèmes d’exploitation leaders du mobile, IOS et Android proposent systématiquement le NIP comme méthode d’authentification.

Malgré la popularité du NIP, son utilisation pose énormément de problème de sécurité. En effet, les utilisateurs ont parfois du mal à mémoriser les NIP et 13% des utilisateurs l’enregistrent directement sur le mobile (Breitinger & Nickel, 2010), étant donné qu’il est utilisé presque partout. En conséquence, le même NIP est utilisé pour plusieurs services. Et pour ne pas se tromper, des informations comme la date de naissance sont les plus utilisées. Cette utilisation du NIP rend alors la tâche plus facile à un attaquant qui peut aisément avoir accès à plusieurs services, grâce à un seul NIP. Par ailleurs, une autre étude (Nathan L Clarke, Furnell, Rodwell, & Reynolds, 2002) montre que 26% des utilisateurs ont une fois partagé leur NIP avec quelqu’un d’autre, ce qui augmente, indéniablement, le risque de sécurité.

INTRODUCTION |