Modèles de cloud computing

Il existe principalement quatre (4) modèle de cloud computing :

Cloud Publics : L’infrastructure de Cloud appartient à une entreprise de vente de services et l’offre s’adresse au public ou aux entreprises.

Les avantages sont les suivants : Offres « prêtes à l’emploi ». Economies d’échelle liées à la mutualisation et à l’absence d’investissement (paiement à l’usage). Elasticité à la hausse et à la baisse. Agilité en réponse à certains besoins Business (Time To Market).

Clouds Privés : L’infrastructure de Cloud est détenue ou louée par une organisation ou une entreprise unique. Son usage est dédié. L’hébergement et l’exploitation de l’infrastructure sont effectués soit par l’organisation ou l’entreprise, ou bien externalisée auprès d’un prestataire de services. Pour de nombreuses grandes entreprises et administrations, les services de clouds privés seront nécessaires pendant de nombreuses années, en attendant l’émergence d’un cloud public mature. La virtualisation des serveurs et du stockage est généralement un préalable à la mise en œuvre d’un Cloud privé.

Les avantages sont les suivants : Conserver la maitrise des infrastructures tout en proposant en interne à l’entreprise un modèle orienté services pour la fourniture d’infrastructures ou de plates-formes métiers. Garantir un très haut niveau de confidentialité et de sécurité des infrastructures. Simplifier la gestion du provisionnement en créant une couche d’abstraction vis-à-vis des ressources physiques.

Réduire les coûts, améliorer le niveau de service et réduire les risques : le Cloud est une réponse à la demande permanente de réduction des coûts d’exploitation.

Clouds Communautaires : L’infrastructure de Cloud est partagée par plusieurs organisations et s’appuie sur une communauté d’intérêts. L’infrastructure de Cloud est détenue ou louée par les organisations. L’hébergement et l’exploitation de l’infrastructure sont effectués soit par l’organisation ou l’entreprise, ou bien externalisés auprès d’un prestataire de services. L’avantage est : Economies d’échelles liées aux partages des coûts entre les acteurs.

Clouds Hybrides : L’infrastructure du Cloud hybride est une composition de deux ou plusieurs infrastructures de Cloud (publics, privés ou communautaires) qui demeurent indépendantes entres elles, mais qui sont utilisées conjointement sur la base de standards ou de technologies communes aux différents Cloud (Ce qui permet la portabilité des données et des applications).

Les avantages sont les suivants : Permettre d’avoir une réponse différente en fonction de la criticité des besoins. Créer des classes de coûts et de services différentes.

Les services de bases de données cloud

En raison de sa forte demande, les fournisseurs de cloud offrent maintenant un nouveau service en plus des services traditionnels (IaaS, PaaS et SaaS) connu sous le nom de « Database as a service » (DBaaS) ou en français base de données en tant que service qui est essentiellement une base de données à la demande accessible aux consommateurs du nuage à l’internet. L’externalisation des services de base de données vers le cloud est devenue une partie essentielle de la technologie de cloud computing dans les derniers temps. Dans la dernière décennie, en raison des progrès rapides de la technologie de réseau, le coût et la latence de transmission de gros blocs de données sur de longues distances ont considérablement diminué. Dans l’intervalle, les coûts d’exploitation et de gestion pour le maintien de bases de données sont considérés comme étant plusieurs fois plus élevés que les coûts d’acquisition initiaux. En outre, en raison de l’utilisation du contenu multimédia, la taille des bases de données d’aujourd’hui sont en croissance exponentielle atteignant plusieurs téraoctets. Ces bases de données nécessitent aller sur la mise à l’échelle automatique avec le moins d’interaction de l’utilisateur que possible. La technologie de Cloud computing offre ces solutions en divisant les données à partir de grandes bases de données et l’étalant sur des centaines de serveurs pour le traitement parallèle. En conséquence, les organisations de plus en plus montrent la volonté dans l’externalisation des tâches de gestion de base de données vers le cloud fournisseurs pour un coût beaucoup plus faible. Il existe essentiellement deux approches principales pour le déploiement de bases de données dans le nuage : « Faites-le vous-même » – Dans cette approche, un consommateur achète des services IaaS d’un fournisseur de cloud de leur choix et installe leur instance de base de données propre à la plate-forme fournie. Toutes les responsabilités pour l’entretien, la gestion et patching des instances de base de données seront avec le client. Cependant, les avantages qu’elle offre est l’installation des outils de surveillance et de vérification supplémentaires en même temps que l’instance de base de données sur la plate-forme virtuelle.

L’abonnement à une Database-as-a-Service (DBaaS) à part entière – Contrairement à ce qui précède, dans cette approche, les consommateurs ont la possibilité d’acheter le package de base de données entière en tant que service d’un fournisseur. Toutes les responsabilités de gestion et d’entretien seront avec le fournisseur et la seule chose nécessaire que le consommateur doit faire est de connecter leurs applications aux bases de données et ils seraient facturés sur une base per-utilisation. Cette approche est beaucoup plus pratique pour les consommateurs, mais l’inconvénient est que les fournisseurs souvent ne supportent pas l’installation d’outils supplémentaires ainsi que les bases de données de nuages sur leurs plates-formes. Cela rend moins sûr que les consommateurs seraient censés faire confiance sur les outils de surveillance et de vérification du fournisseur.

Les défis de sécurité dans les clouds

La migration des bases de données en environnement de cloud apporte un certain nombre de problèmes de sécurité que les organisations doivent prendre en considération, que la responsabilité ultime de l’assurance de la sécurité des données est avec les organisations et non pas avec des fournisseurs. Lorsque les bases de données internes avec des données sensibles sont migrées vers le nuage, les utilisateurs doivent être assurés que les mesures de sécurité de base de données appropriées sont en place qui englobe la confidentialité des données, l’intégrité et la disponibilité. Les principaux aspects de la sécurité des bases de données dans le nuage sont que les données doivent être sécurisées au repos, en transit, et en cours d’utilisation, et l’accès aux données doivent être contrôlé. Ce qui veut dire:

Afin d’assurer que les données ne sont endommagées ou détournées, il est très important d’avoir des procédures de sécurité en place qui permettraient de protéger le transfert de données vers et à partir des bases de données qui résident dans le nuage.

Pour assurer une haute confidentialité, il est important que les données externalisées dans des bases de données de nuages soient cryptées en tout temps.

Pour assurer une grande intégrité, l’accès aux données stockées dans la plate-forme de fournisseurs de bases de données cloud doit être contrôlé et surveillé correctement pour tous les utilisateurs, y compris les administrateurs de bases de données au centre de données. Il existe des protocoles de sécurité standard de communication et les procédures (HTTPS, SSH, certifications clés publiques, etc.) disponibles aujourd’hui que l’on peut utiliser pour protéger les données en vol. Toutefois, les normes de protection de repos des données dans les centres de données du fournisseur de cloud ne sont pas encore devenues évidentes. Les principaux défis de sécurité auxquels sont confrontés les services de base de données de cloud computing et les solutions proposées sont discutées dans les sections suivantes en commençant par la question de la disponibilité.

L’administration des bases de données distribuées dans le cloud

La suivi de base de données ou de vérification est fondamentalement la capacité à constamment (et en toute sécurité), enregistrement et rapport sur tous les événements qui se produisent au sein d’un système de base de données. Les bases de données vérifiées génèrent des rapports sur comment, quand et par qui les différents objets sont accessibles ou modifiées. Un outil de vérification et de surveillance solide base de données, qui devrait fournir une visibilité complète sur les activités de base de données indépendamment de son emplacement, est extrêmement important pour les services de base de données de cloud basé.

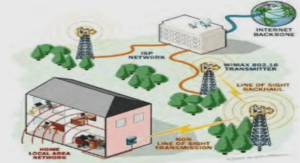

Pour répondre aux défis de la protection traditionnelle sur les bases de données local, les professionnels de la sécurité informatique (IT) adoptent les IDS et IPS réseau, un appareil qui serait placé quelque part dans le réseau et serait inspecter le trafic pour des violations de protocole, les codes malveillants, les virus, etc. Bien que les entreprises ignorent les risques internes et les menaces, mais ils ont vite compris que les menaces internes peuvent également être très dommageables et le suivi doivent donc couvrir les attaques locales et intra-base de données aussi bien. L’adoption d’agents locaux a commencé ainsi pour commencer ensemble avec des appareils de réseau à base faisant un grand nombre de solutions hybrides d’aujourd’hui. Dans cette solution, les agents d’accueil envoient le trafic local vers l’appareil de réseau pour l’analyse, où chaque transaction est mesurée par rapport à une politique préétablie. Bien que cette approche hybride n’est pas idéale (inefficace pour les infractions locales contre les politiques de sécurité), mais de nombreuses entreprises l’adopte encore comme une solution de sécurité.

Dans le cas des bases de données à base de nuages, le modèle « réseau sniffing » ne parvient pas à relever plusieurs défis techniques que les dispositifs (sauf pour les solutions prémisses de cloud privé) sont en dehors du périmètre de l’entreprise. En outre, à des fins d’évolutivité et de redondance, les bases de données résidant dans le nuage peuvent apparaître dynamiquement dans de nouveaux endroits au cours du temps. Cette nature dynamique du cloud rend les méthodes traditionnelles impraticables et exige que les nouvelles approches conçues pour les environnements distribués doivent être considérés. Une autre limitation des solutions de surveillance réseau sur la base de l’environnement de cloud est due à la technologie de virtualisation. Dans le passé, les applications utilisant une base de données sont généralement déployées sur des serveurs physiques distincts alors que la base de données elle-même qui a accueilli les applications a été installée sur des serveurs en réseau distincts. Cependant, grâce à l’utilisation de la technologie de virtualisation, les ressources physiques sont partagées dans le nuage qui se traduit parfois dans des environnements où l’application et les bases de données résident sur les mêmes serveurs physiques. Par exemple, dans l’exemple ci-dessous, notez que la communication entre l’application et la base de données se produit entièrement à l’intérieur du même serveur physique. Les appareils de surveillance du réseau ne seront pas en mesure de détecter ces opérations car aucun trafic réseau ne sera généré lors de la communication entre les machines virtuelles.

Les méthodes de chiffrement

Une des meilleures façons d’assurer la confidentialité des données sensibles dans l’environnement de cloud est d’utiliser le cryptage des données en transit, ainsi que les données au repos. Le support de cryptage pour les données en transit est offert par les fournisseurs de presque toutes les bases de données en nuage (en utilisant TLS / SSL pour le transfert de données), mais très peu d’options de chiffrement de l’offre pour les données au repos. Il existe essentiellement trois options de cryptage disponibles à un consommateur de nuage pour les données au repos :

Cryptage partielle de la base de données basée sur des techniques de cryptage standard. Chiffrement complet de la base de données basée sur des techniques de cryptage standard. Chiffrement complet de la base de données basée sur la technique de cryptage propriétaire de fournisseur de cloud.

L’idée principale de l’activité des fournisseurs de services Cloud est basée sur l’utilisation efficace des ressources par un groupe de consommateurs. Autrement dit, plus les clients utilisent les mêmes ressources physiques plus de profit le gain des fournisseurs de services. Ce modèle d’entreprise joue un rôle important pour les fournisseurs de services de cloud computing pour savoir si les services offrent des cryptages ou non. Le cryptage, étant un processus de traitement intensif, réduit le montant total des clients par ressource etaugmente les coûts globaux. Par conséquent, la plupart des fournisseurs de cloud offrent uniquement le cryptage partiel sur quelques champs de base de données, tels que les mots de passe et numéros de compte. Bien que certains fournisseurs offrent des options de cryptage de base de données complète, mais cela augmente le coût tellement que l’hébergement de bases de données dans le nuage devient plus cher que d’avoir l’hébergement interne. Les alternatives au cryptage de base de données complète sont offertes par certains fournisseurs qui ont moins d’impact sur la performance du système, mais ils utilisent une technique inefficace qui peut être facilement contournée.

Une autre technique de cryptage disponible pour les consommateurs est les solutions de chiffrement construites par les fournisseurs de cloud. Cela n’a aucune incidence sur la performance globale du système, mais il n’est pas considéré sûr non plus. Les normes de chiffrement comme AES, DES, 3DES, etc. ont été soigneusement testées et vérifiées au cours des années par de nombreux chercheurs et cryptographes qualifiés. Il est tout à fait improbable qu’un fournisseur de services de cloud serait dépensé le même montant de financement et de recherche sur le développement de solutions propriétaires de cryptage.

Par conséquent, il est fortement recommandé que les solutions propriétaires de cryptage ne doivent pas être utilisées à tout prix.

Table des matières

INTRODUCTION

1. Problématiques

2. Objectifs du mémoire

3. Contributions du mémoire

4. Structure du mémoire

CHAPITRE 1 : Concepts et défis de sécurité du cloud computing

1.1 Définition

1.2 Caractéristiques communes

1.2.1 Self-service à la demande

1.2.2 Élasticité et rapidité

1.2.3 Accès aux ressources

1.2.4 Allocation des ressources

1.2.5 Mesure du service

1.3 Modèles de services

1.3.1 Software As A Service (SAAS)

1.3.2 Platform As A Service (PAAS)

1.3.3 Infrastructure As A Service (IAAS)

1.4 Modèles de cloud computing

1.4.1 Cloud Publics

1.4.2 Clouds Privés

1.4.3 Clouds Communautaires

1.4.4 Clouds Hybrides

1.5 Conclusion

Chapitre 2 : Les bases de données dans le cloud et les risques liés

2.1 Les services de bases de données cloud

2.2 Les défis de sécurité dans les clouds

2.2.1 Disponibilité

2.2.2 Contrôle d’accès

2.2.3 Audit et monitoring

2.2.4 Désinfection de données

2.3 L’administration des bases de données distribuées dans le cloud

2.4 Les méthodes de chiffrement

2.4.1 Le chiffrement homomorphique

2.4.2 La gestion des clés

2.5 Conclusion

Chapitre 3 : Architecture pour la sécurisation des bases de données réparties

3.1 Architecture de notre proposition

3.2 La sécurité dans le cloud Trystack

3.2.1 Inscription

3.2.2 Création de réseau, routeur et d’instances dans le cloud

3.2.3 Accès et Sécurité

3.2.4 Création et importation de clés

3.3 Transfert de données sécurisées (utilisateurs –cloud)

3.3.1 Les risques avec http et comment les éviter

3.4 Filtrage avec les firewalls des instances ou sites

3.5 Contrôle d’accès à la base de données et confidentialité

3.6 Conclusion

Conclusion : Synthèse et Perspectives

1. Synthèse

2. Perspectives

Bibliographie