- Sunday

- April 28th, 2024

- Ajouter un cours

CHARM Cryptosystème Hybride Avancé pour les Réseaux Mobiles L’objectif de notre thème consiste à présenter une nouvelle méthode de Cryptographie pour les Réseaux Mobile (par la proposition d’un Cryptosystème Hybride). Le Cryptosystème proposé et développé est dédié aux unités de...

Les algorithmes de base de notre application AES et ECC Introduction La cryptographie moderne se compose de deux grandes familles de cryptographie, chacune d’elle a des points positifs et des point négatifs, la cryptographie symétrique ou la cryptographie à clé...

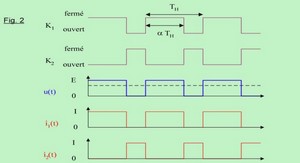

Crypto système symétrique Dans un cryptosystème symétrique, une même clé est employée pour le chiffrement et le déchiffrement d’un message. Cette clé est donc privée et ne doit en aucun cas être rendue publique. Par conséquent, lorsque deux entités, nommées...

Cryptographie Le terme cryptographie vient en effet des deux mots grecs : Kruptus qu’on peut traduire comme secret et Graphein pour écriture. Ainsi la cryptographie est l’art de dissimuler une information écrite en clair (plain text) en cryptogramme (cipher text)...

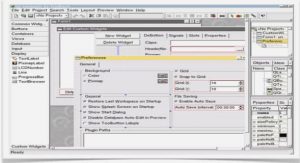

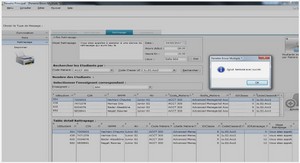

Application du machine Learning en cyber-sécurité pour la détection de menace persistante Un système d’information est un ensemble de ressources(personnel, logiciels, processus, données, matériels, équipements informatique et de télécommunication...) permettant la collecte, le stockage, la structuration, la modélisation, la gestion,...

Algorithme de Chiffrement basé sur les codes de correcteurs d’erreurs Le premier cryptosystème basé sur les codes est le cryptosystème de McEliece [66], qui proposait d’utiliser des codes de Goppa. Suite à cela, plusieurs familles de code ont été suggérées...

Courbes elliptiques, Cryptographie à clés publiques et Protocoles d’échange de clés Courbes elliptiques Généralités sur les courbes elliptiques Introduites par Miller et Koblitz [25, 32] en 1987, les courbes elliptiques connaissent un essor considérable depuis leur utilisation dans la cryptographie....

CHIFFREMENT HYBRIDES ET AUTHENTIFICATION FORTE BASES SUR LES CODES CORRECTEURS D’ERREURS Généralité La communication à travers un canal de transmission (réseau, satellite), pose souvent un problème de fiabilité, de confidentialité, d’intégrité, d’authencité, de disponibilité ou parfois de non-répudiation du message...

Généralités sur la cryptographie Dans ce chapitre nous commençons par les concepts de base de la cryptographie, ensuite nous allons parler des systèmes de cryptographie moderne à savoir la crypto- graphie à clé secrète et la cryptographie à clés publiques.Enfin...