Sommaire: Cours architectures et protocoles des réseaux – Le protocole RADIUS

1 Introduction

2 Fonctionnement du protocole Radius

3 Le protocole WPA

4 Le protocole 802.1x

5 Le protocole EAP

6 Conclusion

Extrait du cours architectures et protocoles des réseaux – Le protocole RADIUS

Introduction

Références bibliographiques

- Serge Bordères. Authentification réseau avec Radius : 802.1x,EAP, FreeRadius. Eyrolles. 2006.

- Jonathan Hassell. Radius. O’Reilly. 2002.

Principes généraux de Radius

- Protocole standard d’authentification, initialement mis au point par Livingston.

- Défini au sein des RFC 2865 et 2866.

- Fonctionnement basé sur un système client/serveur chargé de définir les accès d’utilisateurs distants à un réseau.

- Protocole de prédilection des fournisseurs d’accès à internet :

- relativement standard,

- propose des fonctionnalités de comptabilité permettant aux FAI de facturer précisément leurs clients.

- Le protocole RADIUS permet de faire la liaison entre des besoins d’identification et une base d’utilisateurs en assurant le transport des données d’authentification de façon normalisée.

Fonctionnement du protocole Radius

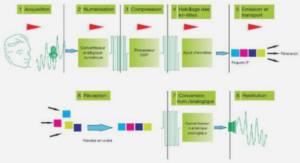

Principe de fonctionnement de Radius

RADIUS repose principalement :

- sur un serveur (le serveur RADIUS),relié à une base d’identification (base de données, annuaire LDAP, etc.),

- sur un client RADIUS, appelé NAS (Network Access Server),faisant office d’intermédiaire entre l’utilisateur final et le serveur.

- L’ensemble des transactions entre le client RADIUS et le serveur RADIUS est chiffré.

- Le serveur RADIUS peut faire office de proxy, c’est-à-dire transmettre les requêtes du client à d’autres serveurs RADIUS.

- Le serveur traite les demandes d’authetification en accédant si nécessaire à une base externe : base de données SQL, annuaire

- LDAP, comptes d’utilisateur de machine ou de domaine.

- un serveur RADIUS dispose pour cela d’un certain nombre d’interfaces ou de méthodes.

Scénario de fonctionnement (1/2)

- Un utilisateur envoie une requête au NAS afin d’autoriser une connexion à distance.

- Le NAS achemine la demande au serveur RADIUS.

- Le serveur RADIUS consulte la base de données d’identification afin de connaître le type de scénario d’identification demandé pour l’utilisateur.

- Soit le scénario actuel convient, soit une autre méthodes d’identification est demandée à l’utilisateur. Le serveur RADIUS retourne ainsi une des quatre réponses suivantes :

ACCEPT : l’identification a réussi.

REJECT : l’identification a échoué.

CHALLENGE : le serveur RADIUS souhaite des informations supplémentaires de la part de l’utilisateur et propose un « défi ».

……..

Cours architectures et protocoles des réseaux – Le protocole RADIUS (421 KO) (Cours PDF)