Sommaire: Protocole de sécurité pour les réseaux de capteurs Sans Fil

LISTE DES FIGURES

LISTE DES TABLEAUX

RESUME

ABSTRACT

INTRODUCTION GENERALE

CHAPITRE 1 : INTRODUCTION AU RESEAU DE CAPTEUR SANS FIL

1. INTRODUCTION :

2. RESEAU INFORMATIQUE :

3. RESEAUX SANS FIL :

3.1 Définition :

3.2 Les catégories des réseaux sans fil :

3.2.1 Le réseau personnel sans fil (WPAN) :

3.2.2 Le réseau local sans fil (WLAN) :

3.2.3 Le réseau métropolitain sans fil (WMAN) :

3.2.4 Le réseau étendu sans fil (WWAN) :

4. RESEAUX DE CAPTEURS SANS‐FIL

4.1 Les capteurs « traditionnels »

4.2 Les capteurs dans les réseaux de capteur sans fil

4.3 La mise en réseau

5. LES PRINCIPALES CARACTERISTIQUES DES RCSF

6. ARCHITECTURE DES RESEAUX DE CAPTEURS

6.1 Architecture de communication

6.2 Architecture protocolaire

6.3 Couches de la pile protocolaire [18, 19]

7. COMPARAISON ENTRE LES RCSF ET LES RESEAUX SANS FIL CLASSIQUES

8. DOMAINES D’APPLICATION DES RESEAUX DE CAPTEURS SANS FIL

8.1 Applications militaires

8.2 Applications liées à la sécurité

8.3 Applications environnementales

8.4 Applications médicales

8.5 Applications écologiques

8.6 Applications de traçabilité et de localisation

8.7 Applications commerciales :

9. LES CHALLENGES/LES BESOINS

10. LE SYSTEME D’EXPLOITATION POUR RCSF : TINYOS

11. CONCLUSION

CHAPITRE 2 : LA SECURITE DANS LES RESEAUX DE CAPTEURS SANS‐FIL

1 INTRODUCTION

2 CONDITIONS DE SECURITE

2.1 Confidentialité Des Données

2.2 Intégrité des données

2.3 Fraîcheur De Données

2.4 Auto‐Organisation

2.5 La Localisation

2.6 Authentification

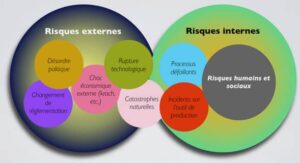

3 VULNERABILITES DE LA SECURITE DANS LES RCSF

4 BLOQUES FONCTIONNELS DE LA SECURITE DANS LES RCSF

5. MECANISMES DE SECURITE

5.1. Définition de la cryptographie

5.2. Les outils cryptographiques

5.2.1. Le chiffrement

5.2.2. La signature digitale

5.2.3. La fonction de hachage

5.2.4. Le code d’authentification de message MAC

6. LA GESTION DE CLES DANS LES RCSF

6.1. La fonction de gestion de clés dans les RCSF

6.1.1 Définition

6.1.2 Pourquoi la gestion de clés dans les RCSF ?

6.1.3 Contraintes de conception

6.1.4 Systèmes asymétriques ou symétriques ?

6.2 Schéma aléatoire de pré‐distribution de clés deL.ESCHENAUER et D.GLIGOR

6.2.1 Phase de pré‐distribution de clés

6.2.2 Phase de découverte de clés partagées

6.2.3 Phase d’établissement de chemin de clé

6.2.4 La révocation de clés

6.2.4 Schéma q‐composite de H.CHAN, A.PERRIG et D.SONG

6.3 LEAP

6.3.1 Hypothèse de fonctionnement

6.3.2 Chargement de la clé initiale

6.3.3 Découverte des voisins

6.3.4 Etablissement de la clé par‐paire

6.3.5 Effacement des clés

6.3.6 Sécurité de LEAP

7. SECURITE DU ROUTAGE DANS LES RCSF

7.1. Attaques sur les protocoles de routage dans les RCSF

7.1.1 Attaques actives

7.1.2 Attaques passives

7.2 Types de solutions

7.3 INSENS (Intrusion-tolerant routing for wireless sensor networks)

7.3.1 Initiation authentifiée de la construction de l’arbre

7.3.2 Construction de l’arbre par relayage de la requête

7.3.3 Route feedback

7.3.4 Construction des tables de routage

7.4 SecRoute

7.4.1 Propriétés du SecRoute

7.4.2 Découverte des chemins

7.4.3 Relais de la réponse

7.4.4 Relais des données

7.5 Sécurité de l’agrégation dans les RCSF

7.5.1 Attaques sur l’agrégation de données dans les RCSF

7.5.2 SAWN (Secure Aggregation for Wireless Networks)

7.5.3 Protocoles basés sur le cryptage de bout en bout

8 CONCLUSION

CHAPITRE 3: APPROCHE DE SÉCURITÉ PROPOSÉE

1. INTRODUCTION

2. APPROCHE DE SECURITE PROPOSEE

2.1 Principe de base du protocole de sécurité proposée

3. LES GRANDES ETAPES DE NOTRE APPROCHE

3.1 Création des tableaux TN et TC

3.2 Création de la table de confiance

4. CONCEPT DE BASE DU PROTOCOLE DE ROUTAGE HEEP

5. ANALYSE DE SECURITE

5.1 Confidentialité de données et authentification des paquets

5.2 Intégrité des données

5.3 La Localisation

6. IMPLEMENTATION

6.1 Choix du langage et de l’environnement d’implémentation

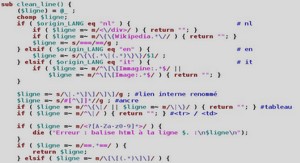

6.2 Etapes d’implémentation de notre protocole

6.2.1 Préparation de l’environnement d’implémentation

6.2.2 Implémentation de notre protocole

7. CONCLUSION

CHAPITRE 4 : SIMULATION

1. INTRODUCTION

2. PRESENTATION DU SIMULATEUR NS2

3. ENVIRONNEMENT DE SIMULATION

4. RESULTATS DE SIMULATION

5. CONCLUSIONS

CONCLUSION GENERALE

REFERENCES

Extrait du mémoire protocole de sécurité pour les réseaux de capteurs Sans Fil

Chapitre 1 : Introduction au réseau de capteur sans fil

1. Introduction :

Les progrès réalisés ces dernières décennies dans les domaines de la microélectronique, de la micromécanique, et des technologies de communication sans fil, ont permis de produire avec un coût raisonnable des composants de quelques millimètres cubes de volume. Ces derniers, appelés micro-capteurs, intègrent : une unité de captage chargée de capter des grandeurs physiques (chaleur, humidité, vibrations) et de les transformer en grandeurs numériques, une unité de traitement informatique et de stockage de données et un module de transmission sans fil.

De ce fait, les micro-capteurs sont de véritables systèmes embarqués. Le déploiement de plusieurs d’entre eux, en vue de collecter et transmettre des données environnementales vers un ou plusieurs points de collecte, d’une manière autonome, forme un réseau de capteurs sans fil. Selon le magazine Technology Review du MIT, il s’agit de l’une des dix nouvelles technologies qui bouleverseront le monde et notre manière de vivre et de travailler.

L’optimisation des communications dans les réseaux de capteurs sans fil industriels se base sur une connaissance des technologies de réseaux d’une part et des communications sans fil d’autre part. En ce qui suit, une présentation des réseaux informatique sera faite, en passant par les réseaux sans fil et les réseaux de capteurs en montrant le lien avec la communication.

2. Réseau informatique :

On nomme réseau un ensemble d’acteurs, d’agents économiques, de nœuds, ou lieux de communication grâce auxquels les messages circulent. L’information se concentre et se redistribue ainsi. On parle d’un réseau.

Un réseau informatique est un ensemble d’équipements reliés entre eux pour échanger des informations. Par analogie avec un filet (un réseau est un « petit rets », c’est-àdire un petit filet), on appelle nœud (node) l’extrémité d’une connexion, qui peut être une intersection de plusieurs connexions (un ordinateur, un routeur, un concentrateur, un commutateur).

Les infrastructures ou supports peuvent être sur des câbles dans lesquels circulent des signaux électriques, l’atmosphère (ou le vide spatial) où circulent des ondes radio, ou des fibres optiques qui propagent des ondes lumineuses. Elles permettent de relier « physiquement » des équipements assurant l’interconnexion des moyens physiques qui sont définis par des protocoles. Les équipements d’un réseau sont connectés directement ou non entre eux, conformément à quelques organisations types connues sous le nom de topologie de réseau. Les contraintes liées à l’application exigent souvent l’utilisation de telle ou telle topologie.

………

Si le lien ne fonctionne pas correctement, veuillez nous contacter (mentionner le lien dans votre message)

Protocole de sécurité pour les réseaux de capteurs Sans Fil (2.4 Mo) (Cours PDF)