Sommaire: Protocole de transport multicast fiable pour les réseaux sans fil

Introduction générale

Chapitre 1: Réseaux sans fil

1. Introduction

2. Réseaux informatiques

2.1 Représentation graphique d’un réseau

2.2 Architecture de réseau

3. Réseaux sans fil

3.1 Intérêts et avantages des réseaux sans fil

3.2 Catégories des réseaux sans fil

3.4 Architectures des réseaux sans fil

3.5 Limites des réseaux sans fil

4. Réseaux sans fil Ad hoc

4.1 Différences entre les réseaux ad hoc et les réseaux cellulaires

4.2 Applications des réseaux ad hoc

4.3 Insuffisances des réseaux ad hoc

4.4 Défis et problématiques de recherche

a- L’accès au media

b- Le support de multicast

c- La mobilité et la mise à l’échelle (scalabilité)

d- La sécurité

5. Conclusion

Chapitre 2: Fiabilité multicast: état de l’art

1. Introduction

2. Communication de groupe (communication multipoint)

3. Support du multicast dans les réseaux de communication

3.1 Multicast dans le réseau Internet

4. Multicast fiable dans les réseaux de communication

4.1 Exigences des applications

4.2 Fiabilité des communications multicast

4.2.1 Définition de la fiabilité

4.2.2 Niveaux de fiabilité

4.2.3 Challenges de conception

4.3 Enjeux de la mise à échelle du service de communication fiable

4.4 Mécanismes de l’assurance de fiabilité

4.4.1 Mécanisme des requêtes de retransmission (Automatic Retransmission Query)

4.4.2 Mécanisme de correction d’erreur d’expédition (Forward Error Correction)

5. Multicast fiable dans le réseau Internet

5.1 Approches du multicast fiable

5.1.1 Taxonomie des protocoles de transport multicast fiable

5.1.2 Stratégies de recouvrement des pertes

A. Stratégies de bout-en-bout

A.1 Approches Sender-Initiated (Sender-Reliable)

A.2 Approches Receiver-initiated (Receiver-reliable)

A.2.1 Approches Sender-oriented

A.2.2 Approches Flat, receiver-oriented

B. Stratégies basées sur le support du réseau

B.1 Stratégies basées sur serveur (Server-based)

B.1.1 Approches Structure-based, Sender-oriented/receiver-oriented

B.2 Stratégies basées sur le support de routeur

6. Conclusion

Chapitre 3: Multicast dans les réseaux sans fil

1. Introduction

2. Motivations du support de multicast

3. Domaines d’applications du multicast

4. Multicast dans les réseaux sans fil

4.1 Gestion d’adhésion au groupe multicast

4.2 Routage multicast dans les réseaux sans fil

4.2.1 Routage multicast dans les réseaux sans fil ad hoc

4.2.2 Enjeux de la conception d’un protocole de routage multicast

4.2.3Protocoles de routage multicast pour les réseaux ad hoc

4.2.3.1 Taxonomie des protocoles de routage multicast

a- Classification basée sur le niveau (la couche) dans la plie des protocoles

b- Classification basée sur la topologie

c- Autres critères de classification

4.2.3.2 Présentation de quelques protocoles de routage multicast

4.2.3.3 Discussion des protocoles présentés

5. Multicast fiable dans les réseaux sans fil

5.1 Catégories des mécanismes du recouvrement de pertes

5.1.1 Mécanismes basés sur requêtes de retransmission automatique (ARQ-based)

5.1.2 Mécanismes basés sur correction d’erreur d’expédition (FEC-based)

5.1.3 Mécanismes basés sur techniques de dissémination Gossip et épidémique

5.2 Niveau (couche) d’implémentation

5.2.1 Niveau transport

5.2.2 Niveau réseau

5.2.3 Niveau liaison

5.2.4 Conception inter-couche (Cross-layer)

5.3 Multicast fiable dans les réseaux sans fil ad hoc

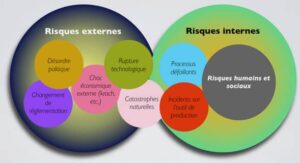

5.3.1 Enjeux et défis de la conception d’un protocole de multicast fiable

5.3.2 Protocoles de multicast fiable

A. Protocoles déterministes

A.1 Protocole RMA (Reliable Multicast Algorithm)

a. Technique de recouvrement des pertes

b. Limites du protocole RMA

A.2 Protocole ReACT (Reliable, Adaptive, Congestion-Controlled Adhoc Multicast Transport)

a. Technique de recouvrement des pertes

b. Contrôle de congestion

c. Limites du protocole ReACT

A.3 Protocole ReMHoc (A Reliable Multicast Protocol for Wireless Mobile Multihop Ad Hoc Networks)

a. Limites du protocole ReMHoc

A.4 Protocole ARMPIS (Active Reliable Multicast Protocol with Intermediate node support)

a. Technique de recouvrement des pertes

b. Stratégie de gestion du cache

c. Limites du protocole ARMPIS

A.5 Protocole STRM (Source Tree Reliable Multicast for Ad-Hoc Networks)

a. Comportement des différentes entités du STRM

b. Technique de recouvrement des pertes

c. Limites du protocole STRM

A.6 Protocol HCP (Hop by Hop Multicast Transport for Mobile Ad Hoc Wireless Networks)

a. Technique de recouvrement des pertes

b. Contrôle de congestion

c. Limites du protocole HCP

B. Protocoles probabilistes

B.1 Protocole RDG (Route Driven Gossip)

a. Technique de recouvrement des pertes

b. Limites du protocole RDG

B.2 Protocole EraMobile (Epidemic-based Reliable and Adaptive multicast for mobile ad hoc networks)

a. Limites du protocole EraMobile

5.3.3 Comparaison et synthèse des travaux étudiés

6. Conclusion

Chapitre 4: Proposition d’un protocole de transport multicast fiable pour les réseaux ad hoc

1. Introduction

2. Contexte

3. Analyse des travaux étudiés

3. Solution proposée

4. Présentation du protocole WASRM

4.1 Objectifs du protocole WASRM

4.2 Contribution du protocole WASRM

4.3 Stratégies utilisées dans le protocole WASRM

4.3.1 Stratégie des niveaux

4.3.2 Stratégie d’observation de pertes

4.4 Principe de fonctionnement du protocole WASRM

5. Description du protocole WASRM

5.1 Structures de données

5.2 Structure des paquets

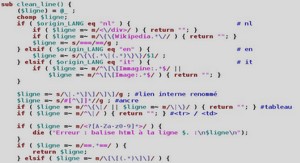

5.3 Algorithmes des différentes entités du protocole WASRM

a. Comportement de la source

b. Comportement du nœud intermédiaire

c. Comportement du récepteur

5.4 Informations partagées inter-couches (cross-layer)

6. Conclusion

Chapitre 4: Evaluation des performances

1. Introduction

2. Outil de simulation “NS2”

3. Analyse de performance du WASRM

3.1 Métriques de performance

3.2 Environnement de simulation

3.3 Paramètres des protocoles de simulation

3.4 Evaluation des performances

3.4.1 Impact de la taille du groupe multicast

3.4.2 Impact de la charge de réseau

6. Conclusion

Conclusion générale

Bibliographie

Extrait du mémoire protocole de transport multicast fiable pour les réseaux sans fil

Chapitre 1: Réseaux sans fil

1. Introduction

La détection et réponse d’intrusion Les réseaux sont constitués d’une série d’équipements matériels connectés entre eux par support de transmission et de processus logiciels (protocoles et règles) afin de transporter les données d’une machine terminale à une autre.

Similairement aux réseaux filaires, les réseaux sans fil permettent de relier très facilement des équipements distants d’une dizaine de mètres à quelques kilomètres mais sans recourir à une liaison filaire. En plus, la flexibilité des interfaces radio ainsi que la prolifération et la miniaturisation des équipements mobiles puissants (les téléphones intelligents, ordinateurs portables, assistants numériques personnels(PDA)…) ouvrent la voie pour un large déploiement des technologies sans fil et le passage à l’ère de l’informatique omniprésent où un utilisateur peut accéder au réseau et bénéficier de tous ses services n’importe quand et n’importe où.

Généralement, les réseaux sans fil peuvent être fixes ou mobiles. Du plus, ils constituent d’une infrastructure fixe de communication ou seulement des nœuds terminaux communicants sans infrastructure (ad hoc).

Le sujet des réseaux sans fil sera entamé dans le présent chapitre, allant de la représentation des différents types de ces réseaux, jusqu’à nous arriverons à décrire la classe des réseaux sans fil ad hoc en termes de champs d’application, limites et problématiques de recherche.

2. Réseaux informatiques

Les réseaux informatiques sont, des réseaux de communication, nés du besoin d’interconnecter un ensemble des équipements terminaux situés à distance les uns des autres.

Pratiquement, ils misent à la disposition de ces équipements des ressources afin de transporter les données d’une source à un ou plusieurs destinataires selon des règles bien définies.

Dans un premier temps, ces communications étaient destinées au transport des données informatiques. Aujourd’hui, avec la numérisation, les réseaux informatiques seront aptes à transporter de nombreux types de données (données numériques sous forme d’une série des valeurs binaires), où, l’intégration de la parole téléphonique (voix) et de la vidéo est généralisée dans les réseaux informatiques tout en formant ainsi un environnement vital aux applications multimédias [1].

……….

Protocole de transport multicast fiable pour les réseaux sans fil (3.8 Mo) (Rapport PDF)