- Sunday

- May 19th, 2024

- Ajouter un cours

La sécurité dans les grilles vs le Cloud Computing L’architecture du Cloud Il existe plusieurs versions qui définissent l’architecture du Cloud ; Dans ce qui suit nous allons voir et expliquer deux modèles d’architecture : le premier a été présenté...

Algorithme de routage Un algorithme est un ensemble de règles à appliquer dans un ordre déterminé de données afin d’effectuer un calcul numérique à un nombre fini d’étapes. C’est sur l’algorithme de routage qu’on se base pour remplir les tables...

DSM-PM2 : une plate-forme portable pour l’implémentation de protocoles de cohérence multithreads Choix de conception Mis à part le modèle de cohérence, d’autres facteurs déterminent les performances globales des systèmes à mémoire virtuellement partagée. En particulier, il s’agit de la...

INTRODUCTION A LA SECURITE DES RESEAUX MOBILES AD HOC Les applications tactiques comme les opérations de secours (incendies, tremblements de terre, inondations...) ; Militaires, pour la mise en place de tactiques adaptées au mouvement des troupes ; Systèmes de surveillance,...

Courbes elliptiques, Cryptographie à clés publiques et Protocoles d’échange de clés Courbes elliptiques Généralités sur les courbes elliptiques Introduites par Miller et Koblitz [25, 32] en 1987, les courbes elliptiques connaissent un essor considérable depuis leur utilisation dans la cryptographie....

Modèles et Protocoles de coordination pour la reconfiguration dynamique des architectures logicielles embarquées Définition des concepts Architecture logicielle embarquée L’architecture logicielle embarquée est la partie centrale et incontournable d’un système embarqué. En effet, l’architecture logicielle embarquée d’un système comprend un...

Générateurs d’Aléa et Sécurité : Loi des Présences Sécurité cryptographique Les principes de Kerckhoffs À la fin du XIXe siècle, Auguste Kerckhoffs a posé des principes dont les plus importants sont les suivants : 1) « Le procédé de chiffrement...

Les solutions biométriques existantes La biométrie regroupe l'ensemble des techniques informatiques visant à reconnaître automatiquement un individu à partir de ses caractéristiques physiques, biologiques, voire comportementales. Les données biométriques sont des données à caractère personnel car elles permettent d'identifier une...

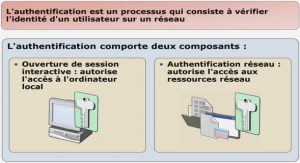

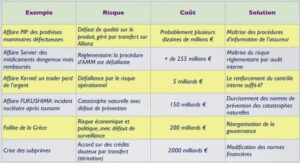

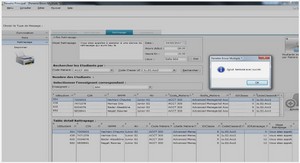

Implémentation des contrôles de sécurité dans les systèmes existants Rappels sur la sécurité informatique Définition de la sécurité informatique La sécurité informatique est l’ensemble des moyens (techniques, organisationnels, juridiques et humains) mis en œuvre pour réduire la vulnérabilité d’un système...