- Monday

- May 6th, 2024

- Ajouter un cours

La cryptologie est un domaine de recherche scientifique qui tire ses origines des techniques mises en œuvre pour protéger la confidentialité des communications militaires. Pour rendre un message inintelligible pour l’ennemi, son émetteur lui applique une transformation appelée chiffrement. Lors...

La cryptographie existe depuis fort longtemps. On l’utilisait souvent pour dissimuler l’information afin que quiconque ne puisse accéder à son origine à travers un code secret. Depuis l’essor des télécommunications modernes, les procédés cryptographiques se sont multipliés et diversifiés. Aujourd’hui,...

Télécharger le fichier original (Mémoire de fin d'études) Architecture de communication pour une flotte de drones L’architecture de communication d’une flotte de drones définit les règles d’échanges entre les différentes entités (consitutées par les drones et la station sol) dans...

Protection cryptographique des bases de données : conception et cryptanalyse Protection cryptographique des données externalisées Pour diverses raisons, de plus en plus de données sont externalisées. Cela peut être dans le but de rendre ces données accessibles depuis n’importe quel...

Exigences et défis de sécurité Nous discuterons dans cette section également des principales exigences et autres défis qui se posent à la sécurité dans les réseaux véhiculaires. Ces questions importantes sont abordées pour être prises en compte dans la conception...

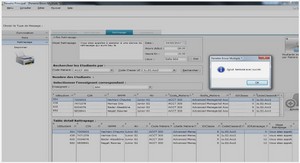

Cadre institutionnel Maintenant nous allons voir les principes fondamentaux de la commande publique, les acteurs, les modes de passation ainsi que les différentes étapes de ces dernières. Principes fondamentaux de l'achat publique Notion de marché public Les marchés publics sont...

Techniques et mécanismes pour sécuriser un système Afin d’éliminer les vulnérabilités, contrer les attaques, et garantir un niveau élevé de protection du réseau et du système d’information, on peut utiliser des services, des mécanismes, des outils et des procédures que...

Fonctions de bases Dans ce mémoire, nous utilisons un ensemble de fonctions classiques en cryptographie dont nous rappelons ici les principales définitions. Notions de complexité Tout d’abord, nous donnons quelques bases de la complexité : les notions d’algorithme polynomial, de...

Vue générale des éléments de sécurité Les services de sécurité En informatique, le terme sécurité recouvre tout ce qui concerne la protection des informations. L’ISO s’est attachée à prendre toutes les mesures nécessaires à la sécurité des données durant leur...

Application du machine Learning en cyber-sécurité pour la détection de menace persistante Un système d’information est un ensemble de ressources(personnel, logiciels, processus, données, matériels, équipements informatique et de télécommunication...) permettant la collecte, le stockage, la structuration, la modélisation, la gestion,...