- Friday

- May 17th, 2024

- Ajouter un cours

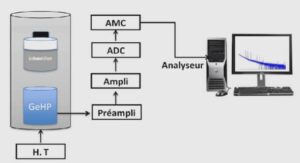

La cryptographie La sécurité informatique est devenue une préoccupation majeure pour tous ceux qui sont intéressés par l'informatique et la plupart des développeurs se concentrent sur les techniques de cryptage pour fournir de bons résultats. En effet, la cryptographie, ou...

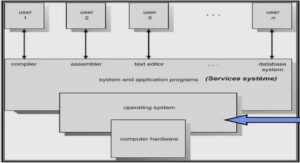

LA SÉCURITÉ INFORMATIQUE ..vulnérabilité d’un système contre les menaces accidentelles ou intentionnelles. Il convient d'identifier les exigences fondamentales en sécurité informatique. Elles caractérisent ce à quoi s'attendent les utilisateurs de systèmes informatiques en regard de la sécurité : La sécurité...

Sécurisation des réseaux IP Exercice ACL dynamiques username toto password tutu interface Serial0 ip address 172.18.23.2 255.255.255.0 ip access-group 101 in access-list 101 dynamic mytestlist timeout 120 permit ip any any line vty 0 login local autocommand access-enable timeout 5...

Il est plus important de protéger les informations que le matériel 3 types d'attaques : accidents (matériel ou humain), criminalité (accès non autorisés jusqu'au hackers), catastrophes (incendie, tremblement de terre…) La sécurité absolue n'existe pas (que ce soit le domaine...

Introduction 1. Installation d'un serveur 1.1. Rôle du serveur 1.2. Installation par ligne de commande 1.3. Installation en Unattended 1.4. Ne pas oublier le fichier journal d'installation ! 1.5. Mettre en place le SP1 1.6. Proxy 2.0 et Windows 2. ...

Les virus 1. Introduction 1.1. Virus 1.2. Antivirus 1.3. Détection des virus 1.4. Types de virus 1.4.1. Les virus mutants 1.4.2. Les virus polymorphes 1.4.3. Les rétrovirus 1.4.4. Les virus de secteur d'amorçage 1.4.5. Les virus trans-applicatifs (virus macros) 2. ...

Cours sécurité informatique, tutoriel & guide de travaux pratiques en pdf. Télécharger le cours complet

Les différents états d’un port TCP lors d’une connexion Un port TCP passe par différents états lors d’une connexion. Il est possible de voir l’état de chaque port en utilisant la commande Unix netstat (disponible également sous Windows). Voici la...