Sommaire: Les problèmes de sécurité dans les systèmes embarqués

1. Introduction générale

1.1. Cadre de travail

1.2. Objectifs du

1.3. Plan de travail

CHAPITRE I : La sécurité dans les systèmes embarqués

1. Introduction

1.1. Concepts de base de la sécurité

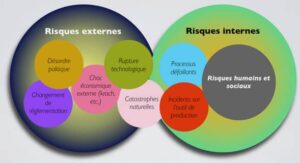

1.2. : Sources d’attaques

1.3. Mécanismes de sécurité

2. Les attaques dans les systèmes embarqués

2.1. Classification des attaques

2.2. les attaques logiques:

2.3. Les attaques physiques

2.4. les attaques à base des canaux cachés et injection de faute

3. Les contres attaques

3.1. Classification des contres attaques

3.2. Protection contre les attaques logiques

3.3. Protection contre les attaques physiques

3.4. Protection contre les canaux cachés

4. Conclusion

CHAPITRE II : Les Cartes à puce

1. Introduction

2. Les cartes à puce

3. Types et caractéristiques des cartes à puce

3.1. Carte mémoire

3.2. Carte à puce avec contact

3.3. Carte à puce sans contact

3.4. Carte combinatoire

4. Utilisation

5. Les normes des cartes à puce

5.1. La norme ISO 7816

5.2. EMV

5.3. La norme GSM

6. Protocol de communication entre le terminal et la carte à puce

7. Plates forme de programmation

8. La sécurité des cartes à puce

8.1. Protection contre les attaques agressives (micro sonde)

8.2. Protection contre les attaques non agressives

9. Conclusion

CHAPITRE III : La technologie javacard

1. Introduction

2. Cartes à puce Java Card

3. La plate forme JavaCard

3.1. Restriction du langage

3.2. La machine virtuelle Java Card

5. Avantage de java pour les cartes à puce

6. Communication de la Java Card avec son environnement

6.1. Spécification des AID

7. La sécurité en java card

7.1. Le vérifieur du bytecode (BCV)

7.2. Le pare-feu

7.2.1. Mécanisme de partage

8. conclusion :

CHAPITRE IV : La sécurité dans les cartes à puce

1. Introduction

2. Attaques physiques

2.1. Attaque par canaux cachés

2.2. Les attaques invasives

2.3. Les attaques par injection de faute

2.3.1. Moyens

2.3.2. Modèles de fautes

2.3.3. Utilisation :

3. Contremesure des attaques par injection de faute

3.1. Idée générale

3.2. La méthode du champ de bit (FOB)

3.3. Contre-mesure basée sur les blocs élémentaires

4. Les attaques logiques

4.1.3. Le mécanisme de transaction

4.2. Utilisation

4.2.1. Confusion de type entre un tableau byte et un tableau short

4.2.2. Confusion entre un objet et un tableau

4.2.3. sse statique

5. Contremesure des attaques logique

5.1. Contre attaque au moment du chargement

6. Conclusion

CHAPITRE V : Contribution : Contre attaque

1. Introduction

2. Confusion de type

3. Le mécanisme de transaction

3.1. Transaction en java card

3.2. API et principe de base

3.2.1. Rôle de JCSystem.abortTransaction

3.3. Bug du mécanisme de transaction

6.1. Limites des contres attaques

7. Contribution (contre attaque)

7.1. Pré requise, contraintes et objectifs

7.2. Notre solution

7.2.1. Allocation mémoire

7.2.2. Traitement du problème

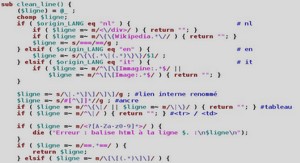

7.3. Implémentation de la solution

7.3.1. Outils de développement

7.3.2. Extension

7.3.3. Etudes des cas

7.3.4. Résultats du vérificateur

8. Conclusion

Conclusion et perspective

Annexe A : JSR268TK

Annexe B

Références Bibliographiques

Extrait du mémoire les problèmes de sécurité dans les systèmes embarqués

Chapitre I La sécurité dans les systèmes embarqués

1.1. Concepts de base de la sécurité:

La sécurité des systèmes embarqués peuvent être divisés en une collection de préoccupations plus spécifiques, telles que la confidentialité, l’intégrité et la disponibilité.

1.1.1. la confidentialité:

La confidentialité consiste à arrêter les utilisateurs non autorisés d’accéder aux informations sensibles stockées ou communiqué par le système. La majeure partie de la recherche en sécurité informatique a été centrée sur la confidentialité.

Donc, la confidentialité est préoccupée par la lecture non autorisée des données et des programmes.

1.1.2. l’intégrité :

L’intégrité des données garantit que les données dans le système embarqué n’ont pas été supprimées ou modifiée sans autorisation, que ce soit par une erreur, un utilisateur malveillant ou un virus. C’est-à-dire que l’intégrité est préoccupée par l’écriture non autorisée.

1.1.3. la disponibilité

La disponibilité fait référence que le système embarqué soit accessible en cas de besoin par une entité autorisée, et sans retard non justifié. Par exemple, la disponibilité est de s’assurer que les dénis de service ne réussissent pas.

Cependant, l’accessibilité d’un système ne signifié pas qu’il est disponible car le système doit aussi remplir sa fonction correctement.

……..

Si le lien ne fonctionne pas correctement, veuillez nous contacter (mentionner le lien dans votre message)

Mémoire Online: Les problèmes de sécurité dans les systèmes embarqués (2.8 MO) (Cours PDF)