- Tuesday

- May 21st, 2024

- Ajouter un cours

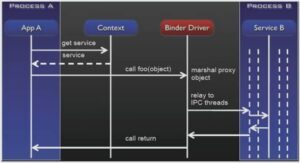

Le marché des téléphones intelligents, ou smartphones, a connu un essor considérable au cours de dernières années. Ces téléphones ont dépassé leur fonctionnalité première de communication vocale et sont désormais de véritables mini-ordinateurs, dotés d’un système d’exploitation propre qui permet...

Définition de l’Internet des Objets (IdO) Le terme Internet des Objets (IdO) est apparu pour la première fois en 1999 dans un discours de Kevin ASHTON, un ingénieur britannique de chez Procter & Gamble. Il servait à désigner un système...

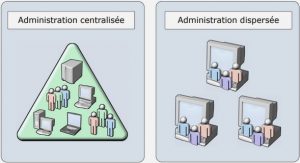

Cours réseaux informatiques documentation du réseau et outils de création de ligne de base, tutoriel & guide de travaux pratiques en pdf. Outils de dépannage Il est très difficile de dépanner un problème de connectivité réseau, quel qu’en soit le...

Cours veiller à la protection de la vie privée et des données à caractère personnel, tutoriel & guide de travaux pratiques traitement automatique de l'information en pdf. L'identité numérique L'ensemble des activités qu'un usager réalise sur Internet contribuent à définir...

NOTION DE BASE SUR LA CYBER-SECURITE Généralités sur la cyber-securite La cyber-espace Le cyber-espace, est un espace d’information généré par l’interconnexion globale des syst`emes d’information et de communication, dans lequel les données sont créées, stockées et partagées. Le terme désigne...

ETUDE PROPREMENT DITE L’objectif de cette étude était d’étudier le profil des patients drépanocytaires présentant un accident vasculaire cérébral. Elle a été réalisée au CHU HJRA qui comporte l’UPFR Hématologie assurant le diagnostic biologique de la maladie et recevant les...

LA CONFORMITE DE SECURITE Introduction La sécurité des systèmes d’information (SSI) ou plus simplement sécurité informatique, est l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires à la mise en place de moyens visant à empêcher l'utilisation non autorisée, le...

L’utilisation des outils SIEM pour la sécurité d’un réseau Généralité sur les SIEMs Définition d’un SIEM Les différents équipements réseaux (pare-feu, switch, routeur, applications, base de données, serveurs…) stockent de plus en plus d’historique d’événements plus souvent appelés logs. Ces...

Etude théorique sur les systèmes de détection d’intrusion Système de détection d’intrusion Définition d’un IDS Le premier modèle de détection d’intrusion est développé en 1984 par Dorothy Denning et Peter Neuman, qui s’appuie sur des règles d’approche comportementale. Ce système...