- Sunday

- May 5th, 2024

- Ajouter un cours

Protection cryptographique des bases de données : conception et cryptanalyse Protection cryptographique des données externalisées Pour diverses raisons, de plus en plus de données sont externalisées. Cela peut être dans le but de rendre ces données accessibles depuis n’importe quel...

La cryptographie existe depuis fort longtemps. On l’utilisait souvent pour dissimuler l’information afin que quiconque ne puisse accéder à son origine à travers un code secret. Depuis l’essor des télécommunications modernes, les procédés cryptographiques se sont multipliés et diversifiés. Aujourd’hui,...

Cadre institutionnel Maintenant nous allons voir les principes fondamentaux de la commande publique, les acteurs, les modes de passation ainsi que les différentes étapes de ces dernières. Principes fondamentaux de l'achat publique Notion de marché public Les marchés publics sont...

Cryptographie Le terme cryptographie vient en effet des deux mots grecs : Kruptus qu’on peut traduire comme secret et Graphein pour écriture. Ainsi la cryptographie est l’art de dissimuler une information écrite en clair (plain text) en cryptogramme (cipher text)...

Analyse et Conception d'une plate-forme de validation de diplômes basée sur la blockchain Rappel cryptographique Nous allons dans ce chapitre faire un rappel sur les outils cryptographiques indispensables à la réalisation de notre projet et à la compréhension de la...

Cryptographie et Machine Quantique Concepts mathématiques sur les codes correcteurs d’erreurs Dans ce Chapitre nous proposons des concepts mathématiques sur les codes correcteurs des erreurs. Nous commençons par des motivations et un rappel. Ensuite nous passons aux codes correcteurs des...

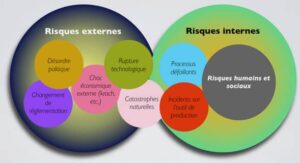

Application du machine Learning en cyber-sécurité pour la détection de menace persistante Un système d’information est un ensemble de ressources(personnel, logiciels, processus, données, matériels, équipements informatique et de télécommunication...) permettant la collecte, le stockage, la structuration, la modélisation, la gestion,...

Attaques sur les codes QC-MDPC Nous avons vu précédemment que l’utilisation des codes quasi-cycliques MDPC dans le cryptosystème de McEliece permet de construire un schéma de chiffrement post-quantique dont les clés ont une taille raisonnable. Cependant, ces codes étant très...

La Cryptographie La cryptographie vient des mots en grec ancien Kruptos (cachés) et graphein (écrire) est l’étude des moyens et produits de chiffrement permettant de rendre illisibles des informations afin de garantir l’accès qu’aux personnes autorisées. La cryptographie est à...