Télécharger le fichier original (Mémoire de fin d’études)

Les protocoles d’accès au médium non déterministes

Le premier protocole utilisé dans cadre des réseaux sans fil fut le protocole ALOHA [1]. Dans ce protocole, les terminaux transmettent sans se préoccuper de l’état du canal, l’absence d’acquittement indique à l’émetteur que la trame transmise est mal reçue. La reprise se fait donc par l’utilisation de la technique Automatic Repeat ReQuest (ARQ).

ALOHA existe en deux versions, une version slottée (Slotted ALOHA (Figure 1.1)) et une version non slottée (UnSlotted ALOHA (Figure 1.2)). Dans Slotted-ALOHA, le support est divisé en tranches sans structure de super-trame, et un émetteur ne peut transmettre qu’au début d’une tranche. L’idée est de faire en sorte qu’une même trame n’entre pas partiellement en collision avec plusieurs autres trames comme dans le protocole Pure ALOHA. Dans [2], une étude détaillée des performances des protocoles à accès aléatoire est présentée pour le support radio. Le taux d’utilisation maximum du canal pour ALOHA est de 36,8% [3].

Les optimisations apportées au CSMA ont conduit à diverses variantes, la plus connue étant le protocole d’accès au support du 802.11 (Figure 1.4). Les plus importantes évolutions du CSMA sont:

• L’introduction du mécanisme Virtual Carrier Sensing (VCS) qui consiste à l’échange de trames Request To Send/Clear To Send (RTS/CTS) [4] [5]. La trame RTS est émise par l’émetteur, un nœud qui reçoit une telle trame répond par un CTS s’il en est le destinataire. La trame CTS contient la durée nécessaire pour l’échange complet de la trame de donnée. Les autres stations qui reçoivent le CTS attendent la fin de l’échange avant de solliciter l’utilisation du support, grâce à un Network Allocation Vector (NAV). Le NAV est utilisé notamment dans les standards 802.11 et 802.16.

• L’utilisation de l’algorithme du back-off exponentiel proposé depuis les premières versions du standard 802.11. Cet algorithme consiste au tirage d’une durée aléatoire avant l’accès au support. La détection d’un signal pendant cette durée engendre le report de la transmission.

• L’utilisation du DVCS (Directional Virtual Carrier Sensing) qui est une amélioration du protocole 802.11 pour la prise en compte des antennes directives [6].

• L’introduction de la priorité avec une discrimination suivant la classe de trafic pour la prise en compte de la QoS a été proposée dans le standard 802.11e. La classification des flux est basée sur le 802.3d.

Ces protocoles, ayant pour caractéristiques communes l’accès aléatoire au support radio, sont souvent utilisés comme techniques d’accès principales dans les réseaux locaux et personnels sans fil. Ils sont également utilisés dans les réseaux métropolitains pour l’obtention du support. Le canal RACH (Random Access Channel) du Global System for Mobile Communication (GSM) utilise la technique d’accès Slotted-ALOHA pour obtenir des tranches de temps utilisées en TDMA.

Les protocoles d’accès au médium déterministes

A l’inverse des protocoles non déterministes, les méthodes d’accès déterministes ont l’avantage de fournir un accès garanti au support. La QoS y est garantie, parmi ces protocoles nous avons :

• La technique Frequency Division Multiple Access (FDMA) : accès multiple par répartition de fréquences. Dans cette technique le multiplexage est effectué en allouant différentes porteuses aux communications concurrentes.

• La technique Time Division Multiple Access (TDMA) présentée sur la Figure 1.5, où le support est divisé en petites tranches allouées aux différents équipements du réseau en exclusion mutuelle. Les tranches de temps sont obtenues généralement après un accès aléatoire.

• La technique Code Division Multiple Access (CDMA) : accès multiple par répartition de codes est une technique où un code particulier est attribué à chaque utilisateur. L’orthogonalité des codes d’accès permet une réception correcte même en cas d’interférence. C’est le mécanisme utilisé dans la technologie Universal Mobile Telecommunications System (UMTS)

Le partage du support pour des transmissions utilisant la technique Impulse Radio UltraWide Band

L’interférence multi-utilisateur

Plusieurs études sur l’accès multiple, avec ou sans l’utilisation de séquences de saut pseudo aléatoires ou pseudo random time-hopping-sequence, ont été effectuées [7] [8]. La Figure 1.6 illustre l’état d’évolution de ces travaux depuis 1993 ainsi que la place de cette thèse par rapport à ces derniers. Ces études peuvent se subdiviser en deux classes. La première classe modélise IR-UWB suivant une approche analytique pour dériver une expression analytique permettant d’évaluer le taux d’erreurs binaire Bit Erreur Rate (BER) en fonction du rapport signal sur bruit Signal to Noise Ratio (SNR). Les études de cette classe ont essentiellement pour but une caractérisation de la couche PHY. La deuxième classe a pour but une caractérisation de la couche PHY ainsi que la mise en œuvre d’une architecture permettant la simulation de réseaux basée sur la caractérisation effectuée.

Parmi les modèles d’évaluation analytique nous avons ceux présentés en [7] [8] [9] [10] et [11]. Dans [8], une description de IR-UWB avec l’utilisation de séquence de time-hopping est donnée avec les différentes formes de train d’impulsions possibles, à savoir :

• Les trains d’impulsions uniformément espacées : dans cette forme, les impulsions sont uniformément espacées d’une durée égale à Tf. L’expression correspondante à ce type de train d’impulsions est donnée par l’équation 1.1. Cette technique est la plus simple, elle permet l’accès multi-utilisateur et la réception multiple mais elle reste très sensible aux collisions catastrophiques comme dans le protocole ALOHA. s k t =∑ w t− jT f (1.1)

• Les trains d’impulsions basés sur l’utilisation de séquences pseudo-aléatoires : dans cette forme, la position de l’impulsion dans la trame est choisie suivant une séquence pseudo-aléatoire. Ce qui permet non seulement d’éviter les collisions catastrophiques mais aussi de rendre les communications plus sécurisées. L’expression représentant le signal transmis est représentée sur l’équation 1.2

A partir des formulations analytiques précédentes, [8] dérive une expression du taux d’erreur binaire en fonction du rapport signal sur bruit. Cette expression est basée sur une approximation gaussienne de l’interférence muti-utilisateur. Dans [12] et [13], une étude sur les limites de la validité de cette approximation est présentée. La conclusion montre que l’approximation gaussienne conduit à une évaluation optimiste du BER et que la différence entre l’approximation théorique et une simulation dépend du débit.

Modèle de simulation

Dans [14], une architecture de modélisation de IR-UWB est présentée pour le simulateur NS-2 (Network Simulator 2). C’est la première modélisation de IR-UWB destinée à un simulateur de réseaux de télécommunication. Le modèle présenté concerne les couches MAC et PHY. Il comble tout d’abord les insuffisances du simulateur NS-2 en apportant:

• Un modèle de réception complet de paquets au niveau de la couche PHY.

• Un modèle de réception multiple dans le cadre de l’accès multiple par répartition de codes.

• Un modèle de détection et d’acquisition.

• Un modèle d’évaluation de l’interférence multi-utilisateur.

• Un modèle de réception basé sur l’évaluation du Bit Error Rate (BER).

Ce modèle apporte plus de précision au simulateur NS-2, il utilise la notion d’interférence cumulative au lieu d’une simple approximation gaussienne pour la prise en compte de l’interférence multi-utilisateur. Cependant l’interférence cumulative elle même est prise en compte sur la base d’une autre approximation qui peut être évitée comme nous le démontrons par la suite dans le Chapitre3 : Architecture de modélisation et simulation de la technique Impulse Radio UltraWide Band. En effet, le calcul de l’interférence cumulative se fait sur l’intervalle de temps où les transmissions concurrentes se recouvrent ou se chevauchent avec la réception de l’utilisateur qui nous intéresse : (Toverlap). L’évaluation de cette interférence est effectuée suivant l’équation 1.3. Dans [15] , une modélisation de IR-UWB est proposée pour le simulateur Objective Modular Network test bed in C++ (OMNet++) [16] et la libraire Mixed Simulator (MiXiM) [17]. Ce modèle concerne plus particulièrement la couche PHY du standard 802.15.4a qui utilise la technique de modulation par position du burst ou Burst Position Modulation (BPM). Les modèle d’émetteur et de récepteur sont bien définis. Le récepteur est basé sur la détection d’énergie et il est modélisé au niveau impulsionnel. En effet, chaque impulsion est représentée par trois points dans le modèle de simulation proposé : l’instant de début, le pic et la fin, tous sauvegardés en mémoire dans une liste. Cette représentation est basée sur une impulsion triangulaire, les autres points de l’impulsion étant obtenus par interpolation. Cette méthode semble rajouter plus de complexité que nécessaire à la modélisation, surtout dans un contexte de simulation à événements discrets. Car, comme dans le modèle que nous présenterons par la suite, il est possible de dériver à partir du temps de simulation courant les différentes impulsions en cours de réception grâce à l’utilisation d’une matrice d’interférence et d’une condition d’interférence bien formalisée. De plus, ce modèle émet l’hypothèse d’un temps de cohérence du canal supérieur à la durée des trames. Ce qui implique que toutes les impulsions contenues dans une même trame sont reçues avec une puissance égale. Il faut également rajouter que l’information la plus intéressante au niveau de la modélisation de la détection est le SINR.

Les protocoles d’accès au médium proposés pour IR-UWB

Quatre nouvelles propositions de protocoles d’accès au médium ont été faites pour IR-UWB [18] : Une couche MAC basé sur un codage canal dynamique ou Dynamic Channel Coding MAC (DCC-MAC) présenté en [19] [14]. Ce protocole est basé sur une analyse des différents critères à optimiser pour l’obtention d’un protocole optimal pour IR-UWB [20]. Les critères identifiés sont le débit (à maximiser) et la consommation d’énergie (à minimiser). L’idée de base consiste à laisser les nœuds transmettre sans contrôle de puissance et adapter le taux de codage en fonction de l’interférence produite par les autres utilisateurs. Pour cela, plusieurs taux de codages sont définis à l’avance. Le taux de codage à utiliser est obtenu à partir des performances de l’algorithme de décodage, lors du traitement de la trame en cours. Sur la base de ce traitement, on décide de conserver, diminuer ou augmenter le taux de codage courant.

Deux nouvelles catégories de protocoles sont présentées dans [21] [22] [23], MAC Multi canaux pour IR-UWB. La première regroupe des protocoles basés sur ALOHA dénommée M-ALOHA pour Multichannel ALOHA tandis que la deuxième est basée sur l’utilisation d’un mécanisme de détection des impulsions sur le canal, Pulse Sense Multiple Access (PSMA). Cette catégories est dénotée M-PSMA pour Multichannel PSMA. Le M-PSMA est mis en œuvre grâce à l’utilisation d’un circuit dédié pour la détermination de l’état du canal (Pulse Sensor). L’idée de base est qu’avec IR-UWB, durant une communication, le canal reste libre durant les intervalles situés entre deux impulsions consécutives. Le protocole M-ALOHA autorise les transmissions concurrentes pour profiter de ces espaces libres tandis que le protocole M-PSMA procède à une écoute préalable du médium pour détecter une activité. Dans ce dernier, si le médium est occupé, la transmission est reportée, sinon elle est effectuée. Dans chacun de ces deux protocoles, les trames reçues par le récepteur sont systématiquement acquittées. Si le récepteur ne reçoit aucun acquittement après une durée fixée (TimeOut), la trame est retransmise : ARQ (Automatic Repeat reQuest).

Cette proposition contient également une architecture de réception multiple pour IR-UWB utilisant la technique time-hopping dans laquelle les impulsions sont espacées suivant une séquence pseudo aléatoire. Cette architecture est basée sur l’utilisation de plusieurs horloges, chaque horloge se synchronise sur une réception particulière (Figure 1.7). Il faut remarquer que ce type d’architecture ne marche que si les codes de saut sont connus à l’avance, avant même l’étape de synchronisation.

Le protocole WideMac présenté en [24] [25] [15] est une proposition de protocole d’accès au médium destinée à IR-UWB qui essaye de profiter de la faible consommation d’énergie ainsi que de la robustesse de IR-UWB à l’interférence multi-utilisateur (Figure 1.8).

Elle est basée sur la transmission de trames balises (Beacons) de manière périodique et décentralisée. Chaque nœud du réseau se réveille de manière périodique, transmet un beacon et attend les paquets qui lui sont destinés. Lorsqu’un nœud souhaite envoyer des données en destination d’un autre, il écoute le support jusqu’à ce qu’il reçoive le beacon du nœud en question. A la réception du beacon, il exécute l’algorithme du back-off, attend le nombre de slots obtenu suivant cet algorithme avant d’effectuer sa transmission. C’est l’une des propositions les plus intéressantes de couches MAC pour IR-UWB grâce à son mode de fonctionnement distribué. Il faut cependant noter que ce protocole possède un mode de fonctionnement proche du protocole du standard 802.11 en mode ad hoc. Il existe une implémentation d’un protocole similaire dans [26].

Le protocole (UWB)² présenté en [27] est un protocole d’accès au médium non coordonné qui essaye de tirer profit au maximum des avantages de la technique IR-UWB. Ses objectifs principaux sont le transfert de données et la localisation. Le contrôle d’accès est basé sur ALOHA et vu qu’aucune hypothèse n’est émise sur une connaissance à priori des séquences de time-hopping, il définit un mécanisme permettant leur acquisition lors de la phase de synchronisation qui précède la charge utile de la trame. La séquence de synchronisation est à priori connue par tous les nœuds du réseau. Ce mécanisme est basé sur un schéma hybride d’allocation des codes [28]. Un code commun est utilisé lors de la phase de synchronisation, ce qui permet en même temps l’acquisition du code privé utilisé pour le transfert. L’architecture proposée pour la mise en œuvre de cette technique est basée sur deux filtres (Figure 1.9). Le premier est utilisé pour l’acquisition de la synchronisation et le deuxième pour les impulsions. Cette architecture, quoique complexe reste adaptée aux besoins du protocole proposé.

Les méthodes d’accès pour la bande des 60 GHz

Les protocoles de partage du support envisagés à 60 GHz

Après une étude de faisabilité des WVANs (Wireless Video Area Networks) à 60 GHz les références [29] [30] [31] présentent une proposition de couche MAC hybride dans le cadre de la standardisation de la nouvelle génération de réseaux WLANs à très haut débit. La technique d’accès proposée utilise une structure de super-trame présentée sur la Figure 1.10.

L’allocation de la super-trame est décrite dans le beacon (B). Cette allocation contient une ou plusieurs périodes d’accès avec contention, une ou plusieurs parties d’accès en TDMA et une partie d’accès réservée au polling. La présence de diverses techniques d’accès dans la super-trame a pour but d’assurer une très grande flexibilité. Ce qui introduit tout de même une complexité au niveau de l’implémentation [31]. Il est proposé de procéder à une identification de la technique d’accès la mieux adaptée pour une application particulière afin d’aboutir à des implémentations simplifiées.

Une architecture basée sur la technique d’accès TDMA où l’allocation et le contrôle du réseau sont assurés par un coordinateur est présentées en [32]. Les communications sur les tranches allouées par le coordinateur peuvent s’effectuer entre le coordinateur et les équipements du WVAN (Wireless Video Area Network) ou entre les équipements eux mêmes sans l’intervention du coordinateur. Cette proposition met l’accent sur la simplicité et évite ainsi la surcharge engendrée par les techniques de type CSMA/CA ou Polling.

Samsung Electronics [33] [34] présente une étude portant sur les nouvelles fonctionnalités introduites dans le standard 802.15.3c pour la prise en compte du haut débit à savoir :

• L’utilisation des antennes directives.

• L’agrégation et l’acquittement de paquets agrégés.

• Les techniques de codage, uniformes et non uniformes pour la protection contre les erreurs.

Une évaluation de performances de ces fonctionnalités a été réalisée à l’aide du simulateur NS-2 après une implémentation de l’agrégation et de l’acquittement de paquets agrégés, des techniques de codage uniformes et non uniformes ainsi que l’utilisation de codes correcteurs multiples. Une technique de codage uniforme est une technique où les mots constituant la trame sont tous codés de la même manière. A l’inverse dans une technique de codage non uniforme, les bits de poids faible des mots ne sont pas codés de la même manière que les bits de poids fort. L’évaluation conclut une diminution du débit proportionnelle au taux d’erreur et à la taille des MSDUs agrégés. L’utilisation d’une technique de codage non uniforme dans laquelle les bits les plus significatifs Most Significant Bits (MSB) sont codés de manière plus robustes que les bits les moins significatifs Less Significant Bits (LSB) démontrent un taux d’erreur meilleur pour les MSBs au détriment des LSBs. On note une différence de 1.5 à 2 dB entre les performances des MSBs en termes de BER et ceux d’un codage uniforme et une différence de 1 à 2 dB entre les performances des LSBs en termes de BER et ceux d’un codage uniforme.

Pour une mesure de performances de la qualité de la vidéo dans les deux techniques de codage, deux nouvelles métriques sont introduites : le Peak Signal to Noise Ratio (PSNR) et le Video Quality Metric (VQM). Une expérience effectuée sur une transmission à 3 Gbps codée suivant l’algorithme de codage canal Reed Solomon (RS) démontre qu’aucune d’entre elles n’est meilleure mais qu’il existe un point critique à partir duquel l’une devient plus intéressante que l’autre. Plus précisément, les performances du codage uniforme sont supérieures aux performances du codage non uniforme lorsque la connectivité entre l’émetteur et le récepteur est bonne. Ces performances deviennent inférieures lorsque la connectivité entre l’émetteur et le récepteur est mauvaise.

Intel [31] présente une évaluation de performances, analytique, des différents mécanismes d’accès susceptibles d’être utilisés à 60GHz :

• Le CSMA/CA utilisé dans le standard 802.11.

• Le TDMA utilisé dans les réseaux cellulaires et le WiMAX.

• Le Polling utilisé dans le Bluetooth.

L’évaluation du mécanisme CSMA/CA démontre que son efficacité est étroitement liée à la taille des slots. Réduire la taille des slots, de 32 µs à 8 µs conduit à doubler l’efficacité du protocole. L’évaluation du TDMA démontre de très bonnes performances pour une taille de MSDUs de 15 Kbytes, son efficacité étant trois fois supérieure à celui du CSMA/CA. L’autre avantage de ce mécanisme est qu’il permet une gestion simplifiée de la consommation d’énergie. Connaissant à l’avance leur instant d’accès, les nœuds en TDMA peuvent être aisément mis en mode basse consommation. Le problème majeur posé par ce protocole est la scalabilité, lorsque plusieurs réseaux se recouvrent. Un autre inconvénient mentionné dans [31] est la latence relativement élevée dans cette méthode. Ce qui est dû au fait qu’un nœud doit toujours procéder à une réservation avant son accès. Aussi, il est impératif d’utiliser un mode omnidirectionnel permettant la découverte.

Enfin, l’évaluation du polling démontre des performances supérieures au CSMA et s’approchant du TDMA en lui restant toutefois inférieures. Contrairement au TDMA l’utilisation du mode omnidirectionnel n’est pas impérative en polling, vu que les esclaves communiquent exclusivement avec le maître. L’inconvénient majeur de ce mécanisme est sa faible adaptation à la nature statistique du trafic. Il conduit à un gaspillage de bande passante par l’interrogation des nœuds même si ces derniers n’ont aucun trafic à émettre.

L’optimisation du faisceau de l’antenne directive ou beamforming et les réseaux d’antennes

Le beamforming est l’optimisation du faisceau de l’antenne directive, il permet à un émetteur de focaliser son faisceau vers le récepteur désiré. La technique de mise en œuvre utilisée peut être numérique ou analogique [35] [36]. Lorsque le calcul effectué pour l’optimisation du gain de l’antenne directive est réalisé à la volée à partir du signal en cours de réception, le beamforming est dit adaptatif, c’est le cas dans les méthodes numériques. Dans les techniques analogiques, matrice de Butler par exemple, un certain nombre de directions sont prédéfinies, les valeurs à appliquer aux différents ports pour orienter l’antenne dans une direction particulière sont connues à l’avance. Pour les antennes sectorisées, le beamforming se réduit tout simplement au choix d’un secteur. Ce qui peut être mis en œuvre à l’aide d’un switch.

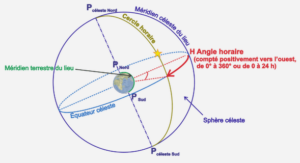

Plusieurs configurations sont possibles pour le réseau, parmi lesquelles nous avons : les configurations linéaires : Linear Array, les configurations circulaires pour Circular Array et les configurations planaires pour Planar Array. Nous considérons par la suite des éléments identiques pour la formalisation théorique, bien que ceux-ci puissent être différents. Le beamforming est basé sur l’ajustement de la phase et de l’amplitude des différents signaux en entrée des éléments du réseau d’antennes. Ce qui peut être mis en œuvre par l’utilisation de déphaseurs programmables, par l’utilisation de lignes de transmissions à délai variable ou par l’utilisation d’un algorithme adaptatif. Considérons le réseau d’antennes linéaires présenté sur la Figure 1.11, la formulation théorique du beamforming ici présentée est basée sur le fait que le signal incident n’atteint pas les différents éléments du réseau en même temps. Il est donc nécessaire de procéder à un ajustement de phase et/ou d’amplitude avant la sommation des sorties des différents éléments.

Table des matières

Introduction générale

Contexte

Modélisation des couches MAC-PHY basées sur la technique IR-UWB destinées aux réseaux de capteurs sans fil

Modélisation des couches MAC-PHY haut débit à 60 GHz

Contribution

Plan du manuscrit

Bibliographie

1 État de l’art

1.1 Introduction générale sur les couches MAC

1.1.1 Les protocoles d’accès au médium non déterministes

1.1.2 Les protocoles d’accès au médium déterministes

1.1.3 Le partage du support pour des transmissions utilisant la technique Impulse Radio UltraWide Band

1.1.3.1 L’interférence multi-utilisateur

1.1.3.2 Modèle de simulation

1.1.3.3 Les protocoles d’accès au médium proposés pour IR-UWB

Les méthodes d’accès pour la bande des 60 GHz

1.1.3.4 Les protocoles de partage du support envisagés à 60 GHz

1.1.3.5 L’optimisation du faisceau de l’antenne directive ou beamforming et les réseaux d’antennes

1.1.3.6 Le beamforming adaptatif

1.1.3.7 Le codebook beamforming

1.1.3.8 Conclusion

1.2 Simulateurs de réseaux de microsystèmes communicants

1.2.1 Caractéristiques des simulateurs

1.2.2 Critères d’évaluation

1.2.3 Quelques simulateurs

1.2.3.1 GloMoSim

1.2.3.2 NS-2

1.2.3.3 OMNet++

1.2.3.4 J-Sim

1.2.3.5 Conclusion

1.3 Conclusion

1.4 Bibliographie

2 Contexte et standardisation pour les réseaux de capteurs sans fil

2.1 Les réseaux de capteurs sans fi l

2.1.1 Besoins des réseaux de capteurs

2.1.2 Solutions envisagées

2.1.2.1 MAC

2.1.2.2 PHY

2.2 La standardisation applicable aux réseaux de capteurs sans fil

2.2.1 Le standard 802.15.1 et les réseaux de capteurs

2.2.2 Le standard 802.15.4 et les réseaux de capteurs

2.2.3 Conclusion

2.2.4 Objectifs et démarches de conception choisies pour le développement d’un simulateur de réseaux de capteurs sans fil

2.3 Bibliographie

3 Architecture de modélisation et simulation de la technique Impulse Radio UltraWide Band

3.1 Positionnement du problème

3.2 Le Simulateur GloMoSim:

3.3 Modélisation basée sur l’utilisation d’un train d’impulsions uniformément espacés

3.3.1 Théorie de la modélisation

3.3.2 Implémentation

3.3.2.1 Hypothèses

3.3.2.2 L’émission

3.3.2.3 La réception

3.3.2.4 Le modèle de simulation

3.4 L’accès multi-utilisateur basé sur la technique time-hopping

3.4.1 La technique time-hopping

3.4.2 Théorie de la Modélisation

3.4.3 Implémentation

3.4.3.1 L’émission

3.4.3.2 La réception

3.4.3.3 Le modèle de simulation

3.4.3.4 Évaluation du BER

3.5 Modélisation de la couche MAC

3.5.1 Unslotted ALOHA pour IR-UWB

3.5.2 Slotted ALOHA pour IR-UWB

3.5.3 Application de protection par des réseaux de capteurs sans fil

3.5.3.1 Présentation de l’application

3.5.3.2 Modélisation du phénomène à détecter

3.5.3.3 Protocole de détection et d’authentification

3.6 Évaluation de Performances

3.6.1 Simulation de Basic Service Set (BSS)

3.6.1.1 Wlan: Wireless Local Area Networks

3.6.1.2 WPAN Wireless Personal Area Network

3.6.1.3 Impulse Radio Ultrawide Band

3.6.1.4 Conclusion

3.6.2 Scénarios complets IR-UWB

3.6.2.1 Performances du premier scénario

3.6.2.2 Performances du second scénario

3.6.2.3 Conclusion

3.7 Comparaison de l’approche adoptée avec l’état de l’art

3.7.1 Rappel sur les modèles existants

3.7.1.1 L’architecture NS-IR-UWB

3.7.1.2 L’ architecture OMNet IR-UWB

3.7.1.3 Architecture proposée: GloMoSim IR-UWB

3.7.1.3.1 Particularités

3.7.1.3.2 Avantages

3.7.1.3.3 Inconvénients

3.8 Conclusion

3.9 Bibliographie

4 Contexte et standardisation pour les réseaux sans fil hauts débits

4.1 Contexte de l’étude

4.1.1 Introduction

4.1.2 Besoins du multimédia

4.1.3 Avantages de la bande des 60 GHz

4.1.4 Solutions envisagées

4.1.5 Couche physique

4.1.5.1 La technique OFDM

4.1.5.2 L’agrégation des canaux ou Channel Bonding

4.1.5.3 Protocole d’accès au support

4.1.5.4 Rappel sur le beamforming

4.1.6 Conclusion

4.2 Contexte réglementaire

4.2.1 Le standard 802.15.3c

4.2.1.1 Le protocole d’accès au médium

4.2.1.2 La couche physique

4.2.1.3 Le beamforming

4.2.1.4 Le protocole de beamforming

4.2.1.5 Mécanismes supports du haut débit

4.2.2 Le standard 802.11ad

4.2.2.1 La couche physique

4.2.2.2 Le protocole de beamforming

4.2.2.3 Mécanismes support du haut débit

4.2.3 La spécification WirelessHD

4.2.3.1 Le protocole d’accès au support

4.2.3.2 La couche physique:

4.2.3.3 Le beamforming

4.2.3.4 Mécanismes support du haut débit

4.2.4 Le standard ECMA 387

4.2.4.1 Le protocole d’accès au médium

4.2.4.2 La couche physique

4.2.4.3 Le protocole de beamforming

4.2.4.4 Mécanismes support du haut débit

4.3 Conclusion

4.4 Bibliographie

5 Architecture du modèle de simulation pour les réseaux sans fil haut débit

5.1 Introduction

5.2 Problématique

5.2.1 Pourquoi un nouveau modèle ?

5.2.2 Le simulateur QualNet

5.2.3 Les antennes directives dans QualNet

5.3 Modélisation des antennes directives basées sur l’utilisation d’un codebook

5.3.1 Génération du fichier de configuration de l’antenne directive

5.3.2 Technique de classification

5.4 Modélisation de la couche PHY

5.4.1 Techniques de Modulation Π/2-BPSK et QPSK

5.5 Modélisation de Protocoles d’accès au médium

5.5.1 Techniques de modélisation

5.5.2 La requête de CTA

5.5.3 L’association

5.5.4 Agrégation

5.5.5 Protocole de beamforming

5.5.5.1 Sector Level Training

5.5.5.2 Beam Level Training

5.6 Évaluation de Performances

5.6.1 Scénario

5.6.2 Comparaison des mécanismes d’accès au support

5.6.3 Comparaison des deux protocoles de beamforming

5.6.4 Performances de l’agrégation

5.6.5 Impact du canal de propagation

5.6.6 Impact de la longueur de la super-trame

5.7 Conclusion

5.8 Bibliographie

Conclusion générale et perspectives

Bibliographie

Abréviations et Notations

Liste des publications

Conférences Internationales

Conférences nationales sans actes