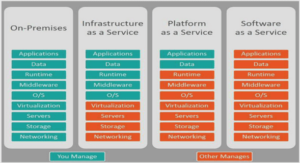

L’avènement de l’informatique depuis la fin des années 1940 aux États-Unis a introduit une forme numérique de données, enregistrées sur des supports électroniques. Depuis ce temps, toutes les informations se sont transformées en version numérique structurée ou non. Les entreprises se tendent vers la dématérialisation et l’automatisation des traitements des informations. Une donnée est destinée à faire objet d’un traitement ou d’une simple consultation. Les enregistrements et les stockages semblant facile, parfois se résument tout simplement par « copier » et « coller ». Les utilisateurs ou les propriétaires ne se rendent pas compte de l’impact de l’ignorance qu’après une perte de données ou une divulgation. Pour tout type de données, la conséquence d’un événement malheureux est irréparable.

Plusieurs supports existent pour stocker les données. Ils dépendent du moyen et du secteur d’activité. Une évaluation de risque est nécessaire avant de définir le support. D’après l’ISO/CEI 27005:2008, un risque se traduit par la probabilité qu’une menace donnée tire parti des vulnérabilités d’un actif ou d’un groupe d’actifs et cause dès lors du tort à l’organisation. Il est mesuré en termes de combinaison de la probabilité d’un événement et de sa conséquence .

Sécurisation des systèmes d’information

Schématiquement, la démarche de sécurisation du système d’information doit passer par 4 étapes de définition qui sont périmètre à protéger (liste des biens sensibles), nature des menaces, impact sur le système d’information et mesures de protection à mettre en place. L’ISO 17799 donne des exemples et des indications sur les niveaux 1 à 3, mais ne traite en réalité que le niveau 4 (et en partie seulement), en listant ce qui est nécessaire à mettre en place, sans toutefois préciser en détail comment.

La norme ISO 17799 comporte 39 catégories de contrôle et 133 points de vérification répartis en 11 domaines :

➥ politique de sécurité,

➥ organisation de la sécurité :

o organisation humaine, implication hiérarchique,

o notion de propriétaire d’une information et mode de classification,

o évaluation des nouvelles informations,

o mode d’accès aux informations par une tierce partie, cas de l’externalisation des informations.

➥ classification et contrôle des biens,

➥ sécurité du personnel,

➥ sécurité physique :

o organisation des locaux et des accès,

o protection contre les risques physiques (incendies, inondations…),

o systèmes de surveillance et d’alerte,

o sécurité des locaux ouverts et des documents circulant.

➥ communication et exploitation :

o prise en compte de la sécurité dans les procédures de l’entreprise,

o mise en œuvre des systèmes de sécurisation (anti-virus, alarmes…) ;

➥ contrôle d’accès :

o définition des niveaux d’utilisateurs et de leur droit d’accès,

o gestion dans le temps des droits,

➥ acquisition, développement et maintenance des systèmes,

➥ gestion des incidents,

➥ management de la continuité de service,

➥ conformité :

o dispositions réglementaires,

o dispositions légales,

o dispositions internes (politique).

Essentiellement pragmatique, la norme n’impose pas d’autre formalisme que la mise en place d’une organisation qui garantit un bon niveau de sécurité au fil du temps. Elle est orientée processus et déborde de ce fait des simples aspects de technique informatique. Elle s’intéresse à l’organisation du personnel ainsi qu’aux problèmes de sécurité physique (accès, locaux).

Normes ISO 27001

La norme ISO 27001, publiée en novembre 2005, définit la Politique du Management de la Sécurité des SI au sein d’une entreprise. Elle est issue de la BS 7799-2:1999 Specification for Information Security Management Systems qui définit les exigences à respecter pour créer un ISMS (Information Security Management System). Elle spécifie en annexe certains contrôles de sécurité, tirés de la 17799, dont la mise en œuvre est obligatoire. La norme ISO 27001 comprend 6 domaines de processus [3] :

● définir une politique de la sécurité des informations,

● définir le périmètre du Système de Management de la sécurité de l’information,

● réaliser une évaluation des risques liés à la sécurité,

● gérer les risques identifiés,

● choisir et mettre en œuvre les contrôles,

● préparer un SoA (« statement of applicability »).

Comme ISO 9000, l’ISO 27001 porte moins sur l’efficacité des dispositions mises en place, que sur leur existence, et la mise en place d’une boucle d’amélioration.

Norme ISO 13335

« Guidelines for the management of IT Security » (Directives pour la gestion de la sécurité des technologies d’information).Cette norme qui existe depuis plus de 10 ans, est d’un niveau de détail plus fin que la 17799 et porte sur des directives concrètes pour la sécurité d’un système d’information. Elle comporte quatre parties, dont la plus connue (partie 1 : Concepts et modèles pour la gestion de la sécurité des technologies de l’information et des communications) et elle a été réactualisée en 2004. Les rapports techniques sont actuellement décomposés en 4 documents qui vont être refondus en 2 sous-ensembles. Une partie va devenir une norme internationale ISO.

● ISO/IEC IS 13335-1 (version 2004) : Concepts et modèles pour le management de la sécurité des TIC,

● ISO/IEC IS 13335-2 (en cours de révision) : Techniques de gestion des risques pour les TIC.

Une partie restera sous forme de rapport technique (Technical Report : TR)

● ISO/IEC TR 13335-4 2000: Sélection de mesures de sécurité,

● ISO/IEC TR 13335-5 2001 : Guide pour la gestion de sécurité du réseau.

La 13335 est référencée dans la 27001 pour l’analyse des risques. On y décrit en particulier une analyse de risque, au même niveau que les méthodes EBIOS ou MEHARI.

Norme ISO 15408

ISO 15408 (1999) propose des critères communs d’évaluation de la sécurité des technologies de l’information (Common Criteria (CC) for Information Technology Security Evaluation). Destinée avant tout aux industriels du secteur informatique, elle permet l’évaluation des produits (matériels, logiciels) au niveau international.

Ce référentiel définit les procédures et les mesures techniques dans le cycle de vie d’un système d’information pour fournir une base de comparaison sur les caractéristiques de sécurité.

Les critères communs définissent des caractéristiques de la sécurité. Le processus d’évaluation établit un niveau de confiance sur les sécurités appliquées au système d’information. Le domaine a été segmenté à classes suivantes :

➤ l’audit,

➤ l’identification et l’authentification,

➤ l’utilisation de ressources,

➤ le support cryptographique,

➤ le management de la sécurité,

➤ la communication,

➤ la confidentialité,

➤ le canal, la transmission sécurisée,

➤ la protection des données,

➤ la protection du pilote de sécurité.

INTRODUCTION |