Configuration des architecture des réseaux

Il existe deux manières de configurer un réseau local : en mode poste à poste, ou en mode client-serveur. Dans le mode poste à poste, chaque machine gère l’accès des autres postes et de chaque utilisateur à ses propres ressources. Exemple typique : imprimante partagée. La machine définit pour chaque utilisateur, suivant le domaine d’où il accède, les droits sur l’imprimante. Dans un réseau avec serveur, une machine dédiée – le serveur – stocke des ressources disponibles pour les utilisateurs. Cette machine gère les droits d’accès des utilisateurs à ses ressources : elle possède une base de données dans laquelle se trouve la liste des utilisateurs autorisés. Ex. : serveur de bases de données. Le serveur liste dans une table qui a le droit d’accéder à quelle base de données, et avec quelles autorisation (lire, écrire, modifier, changer les permissions, etc. …)

Etudiez les avantages et les inconvénients de chaque configuration vis-à-vis

a) Du coût

Serveur = machine spécialisée avec beaucoup de ressources mémoire et grande puissance de calculs, donc en général plus cher que mode poste à poste.

b) De la maintenance

Mode client-serveur plus facile à gérer car les ressources sont centralisées.

c) De la robustesse (points critiques ?)

Le serveur est un point critique. Panne de serveur = toutes les ressources sont indisponibles.

Dans le mode poste à poste, une panne de machine ne bloque que els ressources qui lui sont associées.

d) De la gestion des accès

Serveur : très facile car centralisée. On ne définit les droits que sur 1 seule machine, le serveur.

Dans le mode poste à poste, risques d’erreurs car il y a beaucoup de droits à gérer : on doit définir les droits sur chaque ressource partagée pour toutes les machines.

e) Du rajout d’une machine sur le réseau

Client-serveur : Uniquement à définir sur le serveur. Simple.

Poste à poste : à définir sur toutes les machines partageant des ressources. Compliquée, risque d’erreurs.

f) De la sécurité

Plus facile de sécuriser fortement 1 seule machine (=le serveur), qu’1 ensemble de postes. En général, le serveur est conçu pour être beaucoup plus sécurisé.

g) De la vitesse de fonctionnement

Serveur = machine dédiée, donc plus rapide que les postes

Analyse d’un transfert de fichier

On considère un réseau local Ethernet (topologie de bus) constitué de quatre stations A, B, C et D (voir figure 1). La station A souhaite transmettre un fichier de 10 ko à la station D en utilisant l’application FTP. FTP est utilisé au-dessus du protocole de transport TCP. Le protocole de niveau réseau employé est IP. La figure 2 résume l’architecture logicielle du réseau.

La figure 3 fournit les formats des entêtes des protocoles IP, TCP et Ethernet. On précise que :

– La longueur du champ de données d’une trame Ethernet est 46 octets minimum. Si les données effectives à transmettre mesurent moins de 46 octets, on rajoute des octets de « bourrage » pour compléter la longueur du champ « Données » à 46 octets. Les octets de bourrage n’ont pas de sens, ils sont éliminés par le récepteur lors de l’analyse de la trame reçue.

– La longueur du champ de données d’une trame Ethernet est de 1500 octets maximum. Au-delà, les données doivent être découpées en plusieurs trames.

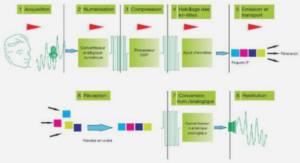

Le fonctionnement du protocole TCP est le suivant.

– Les données à transmettre sont découpées en blocs de données d’une longueur (notée x, en octets) « choisie » par l’utilisateur. A chaque bloc de données est ajouté un entête de 20 octets, ce qui forme un « segment TCP ».

– L’émetteur des données commence par demander l’ouverture de la connexion en envoyant un paquet SYN, de longueur 20 octets. La destination répond positivement en émettant un paquet SYN/ACK de 20 octets. L’émetteur confirme la bonne réception de ce dernier paquet en transmettant un paquet ACK, de 20 octets. Remarque : Ces segments sont en fait constitués d’un entête seul.

– L’émetteur des données transmet N segments TCP, puis suspend l’émission jusqu’à ce qu’il reçoive un segment d’acquittement ACK en provenance du récepteur.

– Une fois l’acquittement reçu, il émet les N segments TCP suivants, et ainsi de suite…

– N dépend du nombre x d’octets de données contenus par un segment et de la taille de la « fenêtre d’anticipation » en octets. La fenêtre d’anticipation définit le nombre d’octets de données utiles que peut émettre la source des données avant d’attendre la réception d’un acquittement. Par exemple, imaginons que le champ de données du segment contienne 1024 octets, et que la taille de la fenêtre d’anticipation soit 4096 octets : alors, un ACK sera émis tous les N = 4096/1024 = 4 segments.

– Si un segment est erroné ou perdu, l’information portée par l’ACK permet à l’émetteur de voir que le dernier segment reçu correctement par le récepteur (i.e. sans erreur et bien séquencé) n’est pas le dernier segment qu’il a transmis. Dans cette situation, le récepteur ignore les segments reçus après le segment erroné, et l’émetteur réémet le segment erroné et ceux qui suivent (voir figure 4).

– Lorsque toutes les données ont été transmises, l’émetteur transmet un paquet FIN de 20 octets. Le récepteur répond par un paquet ACK. L’émetteur clôt la connexion en envoyant un paquet FIN/ACK de 20 octets.