L’image de la périphérie paisible pour les professionnels J’ai débuté…

Cours cryptographie

Cours cryptographie et sécurité informatique ? Découvrir une liste des cours sur les techniques de cryptographie, vous pouvez télécharger cryptographie cours et exercices corrigés pdf, vous allez aussi pouvoir améliorer vos connaissances sur la cryptographie openclassroom sans difficultés. Aussi une sélection des meilleurs formations et cours avec travaux pratiques pour comprendre la transmission et le stockage sécurisé de données.

Module 1 : Introduction à la Cryptographie

- 1.1 Qu’est-ce que la Cryptographie ?

- Définition et histoire de la cryptographie.

- Objectifs principaux : Confidentialité, intégrité, authentification, non-répudiation.

- Différence entre cryptographie, stéganographie et obfuscation.

- 1.2 Terminologie de Base

- Concepts clés : Texte en clair (plaintext), texte chiffré (ciphertext), clé cryptographique.

- Différence entre chiffrements symétriques et asymétriques.

- Introduction aux algorithmes cryptographiques.

- 1.3 Domaines d’Application de la Cryptographie

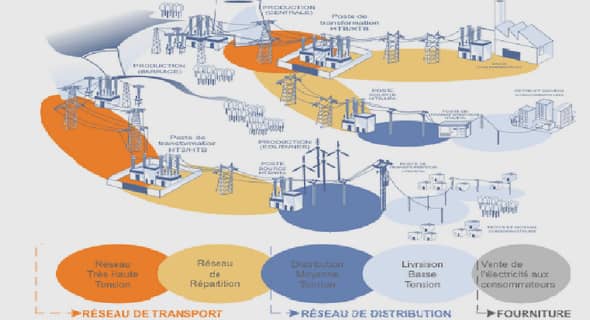

- Utilisation de la cryptographie dans la sécurité des communications, des transactions financières, et des données.

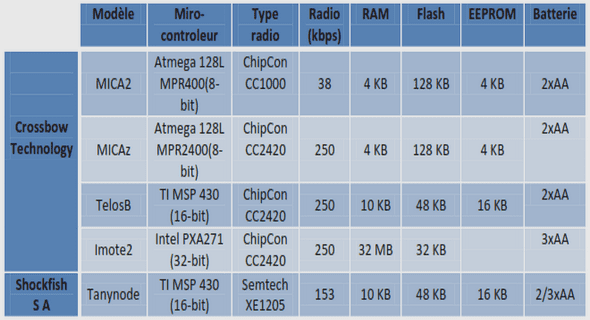

- Importance de la cryptographie dans les systèmes modernes : Internet, réseaux sans fil, stockage de données.

Module 2 : Cours cryptographie Chiffrement Symétrique

- 2.1 Concepts de Base

- Chiffrement symétrique : Utilisation d’une seule clé pour le chiffrement et le déchiffrement.

- Exemples d’algorithmes symétriques : DES, 3DES, AES, RC4.

- Comparaison des algorithmes symétriques : Sécurité, vitesse, et implémentation.

- 2.2 Modes de Fonctionnement

- Modes de chiffrement : ECB (Electronic Codebook), CBC (Cipher Block Chaining), CFB (Cipher Feedback), OFB (Output Feedback), CTR (Counter Mode).

- Avantages et inconvénients de chaque mode.

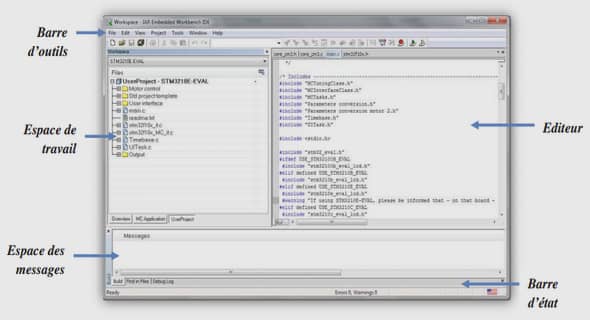

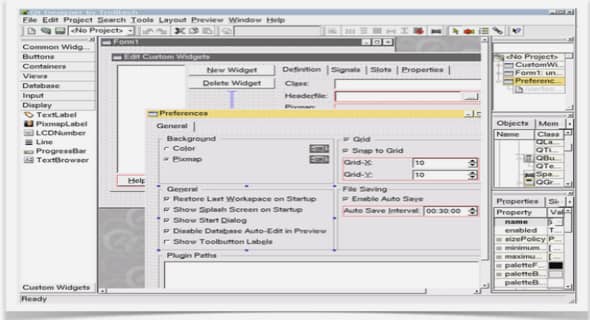

- Pratique de l’implémentation des modes dans un environnement de programmation.

- 2.3 Gestion des Clés Symétriques

- Distribution des clés : Problèmes de sécurité et solutions.

- Introduction à la génération de clés sécurisées.

- Techniques de gestion des clés dans les systèmes symétriques : Rotation des clés, stockage sécurisé.

Module 3 : Chiffrement Asymétrique

- 3.1 Introduction au Chiffrement Asymétrique

- Principe de la cryptographie asymétrique : Utilisation d’une paire de clés (publique et privée).

- Exemples d’algorithmes asymétriques : RSA, Diffie-Hellman, ECC (Elliptic Curve Cryptography).

- Applications du chiffrement asymétrique : Chiffrement de données, échange de clés, signatures numériques.

- 3.2 Fonctionnement des Algorithmes

- RSA : Génération de clés, chiffrement et déchiffrement, signatures numériques.

- Diffie-Hellman : Échange de clés sécurisées, exemple de calcul.

- ECC : Avantages de l’utilisation des courbes elliptiques en cryptographie.

- 3.3 Problèmes et Solutions

- Problèmes de performance : Comparaison avec les algorithmes symétriques.

- Problèmes de sécurité : Attaques sur le chiffrement asymétrique.

- Pratique de la combinaison des algorithmes symétriques et asymétriques (par exemple, l’enveloppe numérique).

Module 4 : Fonctions de Hachage

- 4.1 Introduction aux Fonctions de Hachage

- Définition et utilisation des fonctions de hachage dans la cryptographie.

- Exemples de fonctions de hachage populaires : MD5, SHA-1, SHA-256.

- Propriétés des fonctions de hachage : Unicité, rapidité, irréversibilité.

- 4.2 Utilisations des Fonctions de Hachage

- Intégrité des données : Utilisation des hachages pour vérifier l’intégrité.

- Hachage et mot de passe : Stockage sécurisé des mots de passe (salt et pepper).

- Signatures numériques et authentification.

- 4.3 Collisions et Attaques

- Introduction aux collisions : Qu’est-ce qu’une collision et pourquoi est-ce dangereux ?

- Attaques sur les fonctions de hachage : Attaque par collision, attaque par préimage, attaque par seconde préimage.

- Pratique de l’utilisation des fonctions de hachage sécurisées dans le développement logiciel.

Module 5 : Signatures Numériques et Certificats

- 5.1 Concepts de Signatures Numériques

- Fonctionnement des signatures numériques : Vérification de l’authenticité et de l’intégrité des données.

- Algorithmes de signatures : RSA, DSA (Digital Signature Algorithm), ECDSA (Elliptic Curve Digital Signature Algorithm).

- Utilisation des signatures dans les transactions en ligne et les documents numériques.

- 5.2 Infrastructure à Clé Publique (PKI)

- Introduction à la PKI : Composants, fonctionnement, et objectifs.

- Rôle des autorités de certification (CA) et des certificats numériques.

- Gestion des certificats : Demande, validation, révocation.

- 5.3 Sécurisation des Communications

- Utilisation des certificats SSL/TLS pour sécuriser les communications sur Internet.

- Pratique de la mise en place de SSL/TLS sur un serveur web.

- Introduction à la sécurité des emails avec S/MIME et PGP.

Module 6 : Protocoles Cryptographiques

- 6.1 Protocoles de Sécurisation des Communications

- Introduction aux protocoles SSL/TLS : Objectifs, fonctionnement, et versions.

- Analyse des protocoles SSH, IPsec, et VPN : Sécurisation des connexions à distance.

- Pratique de la mise en œuvre de ces protocoles dans un environnement réseau.

- 6.2 Protocoles d’Authentification

- Introduction aux protocoles Kerberos et RADIUS.

- Fonctionnement des protocoles d’authentification mutuelle.

- Utilisation des protocoles d’authentification dans les réseaux d’entreprise.

- 6.3 Protocoles de Cryptographie Homomorphique

- Concepts de base de la cryptographie homomorphique : Calculs sur des données chiffrées.

- Applications potentielles : Sécurité des données dans le cloud, confidentialité des données médicales.

- Limites actuelles et recherches en cryptographie homomorphique.

Module 7 : Attaques Cryptographiques et Défense

- 7.1 Introduction aux Attaques Cryptographiques

- Attaques par force brute, par dictionnaire, et attaques par canal auxiliaire.

- Analyse des vulnérabilités des systèmes cryptographiques.

- Études de cas : Attaques célèbres sur les systèmes cryptographiques (attaque sur RSA, MD5, SHA-1).

- 7.2 Contre-mesures et Défenses

- Pratiques pour renforcer les systèmes cryptographiques contre les attaques.

- Importance des pratiques de gestion des clés (rotation, stockage sécurisé).

- Utilisation de matériel sécurisé pour la cryptographie (HSM, TPM).

- 7.3 Pratique des Tests de Sécurité

- Introduction aux tests de pénétration des systèmes cryptographiques.

- Outils pour tester la robustesse des systèmes : John the Ripper, Hashcat, Aircrack-ng.

- Stratégies de défense proactives et réactives.

Module 8 : Cryptographie Avancée

- 8.1 Cryptographie Quantique

- Introduction à la cryptographie quantique : Concepts et défis.

- Distribution quantique des clés (QKD) et son application.

- Futur de la cryptographie à l’ère des ordinateurs quantiques.

- 8.2 Algorithmes Post-Quantiques

- Besoin d’algorithmes post-quantiques : RSA et ECC face à la menace quantique.

- Exemples d’algorithmes post-quantiques : Lattice-based, Hash-based, Code-based cryptography.

- Recherche et développement actuels dans le domaine de la cryptographie post-quantique.

- 8.3 Cryptographie Elliptique

- Avantages des courbes elliptiques pour la cryptographie asymétrique.

- Introduction à l’algorithme ECDSA et son utilisation.

- Sécurité des courbes elliptiques : Choix des courbes sécurisées.

La situation des pays européens et plus spécifiquement du Luxembourg

Le vieillissement des individus et les « personnes âgées »…

Simulateur multi-agent des déplacements

La plateforme de simulation Repast Simphony Nous avons choisi la…

Validation de nos échelles de mesure

La purification des instruments de mesure. En premier lieu, il…

PRODUITS DE SOINS « FAIT MAISON » À BASE D’HUILES ESSENTIELLES

DIY appliqués aux produits de soins : un marché en…

les effets de l’occupation foncière

L’institutionnalisation du foncier à Touba Depuis l’établissement de l’immatriculation de…

Les conséquences des usages de SMOORIL au cours d’un séjour touristique

L’étude exploratoire sur l’usage des services mobiles au quotidien et…

Archives des comptes rendus d’ACP

Les lymphomes – Epidémiologie : Les lymphomes primitifs surviennent préférentiellement…

Comparaison des modules élastiques statique et dynamique

Structure et objectifs du chapitre Pour développer les méthodes de…

La microscopie de force atomique

Le microscope électronique à balayage (MEB) Pour mieux comprendre le…

Le traitement à l’acide oxydant

Structure du nanotube de carbone Puisque les CNTs sont fait…

Séquençage des cyclo peptides par rmn 2D

DETERMINATION DE LA STRUCTURE PRIMAIRE DE INTEGERRIMACYCLOPEPTIDE A Analyse des…

Sélectionner les meilleures vues : une méthode de vision active

Information contenue dans une vue Les méthodes de vision active…

Indice de Langelier et géologie

Détermination de l’agressivité L’équilibre chimique relatif au carbonate de calcium…

ETATS DES LIEUX ET SYNTHESE DES TETRAOXANES A VISEE ANTIPALUDIQUE

Les composés dispiro-1,2,4,5-tétraoxanes à substitution méthyles: Deux dispiro-1,2,4,5-tetraoxanes-substitués(7,8,15,16-tetraoxadispiro[5.2.5.2]-hexadécane) 3 et…

La régénération naturelle de Faidherbia albida

Densité de la population de Faidherbia albida La densité de…

INTERPRETATION DES PLANS

INTERPRETATION DES PLANS L’HOMME, BASE DE TOUTE MESURE L’homme, dans…

Etude et mise en oeuvre d’une technique d’attaque sur le crypto système à clefs publiques RSA

Quelques repères historiques Tout au long de l’histoire, la cryptographie…

Analyse des documents cartographiques

Analyse des documents cartographiques L’utilisation des cartes était une phase…

Généralités sur la cryptographie

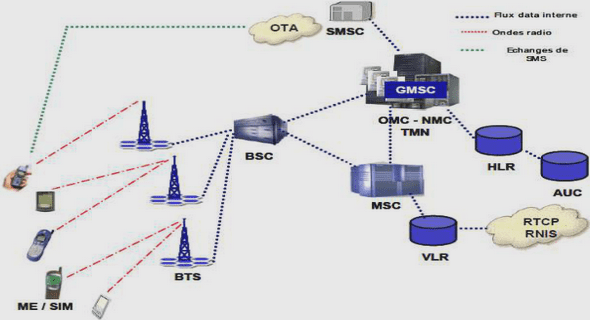

Généralités sur la cryptographie Dans ce chapitre nous commençons par…

L’objectif fondamental de la cryptographie

L’Advanced Encryption Standard Imaginons le scénario suivant : Alice souhaite…

CRYPTOGRAPHIE APPLIQUEE A LA TELEVISION A PEAGE

CRYPTOGRAPHIE APPLIQUEE A LA TELEVISION A PEAGE GENERALITES SUR LA…

Cours sur les techniques de cryptographie

Introduction Chiffrement (cryptage) = Transformation L’usage ancien du chiffre et…

Sécurité des systèmes d’information (Cryptographie)

Problèmes de sécurité Indiscrétion (Eavesdropping) – l’information n’est pas altérée,…

Cours complet sur les techniques de cryptographie

Les techniques d’attaque statistique – Analyse statistique des textes cryptés. –…