Sommaire: Livre gratuit sur la sécurité informatique Les attaques Le…

Cours sécurité informatique

Cybersecurity : Les créateurs de virus informatiques sont en mesure de contrôler des millions d’ordinateurs à distance pour créer de puissants réseaux illicites qui servent à de nombreuses activités criminelles. Devenu une véritable arme de guerre, le piratage informatique vise tant les particuliers que les gouvernements et les grandes firmes.

Le cyber-espace est devenu un réel champ de bataille.

La panne informatique est inhérente au système d’exploitation Windows. La raison en est très simple : un ordinateur est essentiellement assemblé à partir de pièces standards réalisées par différents fabricants, des problèmes de compatibilité et/ou d’instabilité peuvent apparaître à moyen terme lors de son utilisation. Ainsi les vendeurs proposent toujours des correctifs logiciels pendant la durée de vie de l’ordinateur. Ces correctifs apportent une meilleure compatibilité entre le matériel et le système Windows. C’est cette multitude d’acteurs dans le domaine matériel qui rend difficile une compatibilité à 100 %. On dira que le monde PC est un système ouvert.

Cours sécurité informatique débutant pdf ? vous pouvez télécharger des cours sécurité des réseaux locaux et étendu sur les techniques et astuces de différents moyens de sécurité, vous allez aussi pouvoir améliorer vos connaissances en sécurité informatique et créer des systèmes informatiques sans difficultés. Aussi une sélection des meilleurs formation et cours infrastructure informatique avec TD pour apprendre sécurité des réseaux informatiques.

Quels sont les risques ?

Evaluation des risques liées à l’utilisation de l’informatique

Il importe de mesurer ces risques :

— en fonction de la probabilité ou de la fréquence de leurs survenances ;

— en mesurant leurs effets possibles.

Ces effets peuvent avoir des conséquences négligeables ou catastrophiques :

— le traitement informatique en cours échoue : il suffit de le relancer, éventuellement par une autre

méthode si on craint que la cause ne réapparaisse ;

— l’incident est bloquant et on doit procéder à une réparation ou une correction avant de poursuivre le travail entrepris.

Mais ces mêmes incidents peuvent avoir des conséquences beaucoup plus fâcheuses :

— données irrémédiablement perdues ou altérées, ce qui les rend inexploitables ;

— données ou traitements durablement indisponibles, pouvant entraîner l’arrêt d’une production ou d’un service ;

— divulgation d’informations confidentielles ou erronées pouvant profiter à des sociétés concurrentes ou nuire à l’image de l’entreprise ;

— déclenchement d’actions pouvant provoquer des accidents physiques ou induire des drames humains.

La politique de sécurité est le document de référence définissant les objectifs poursuivis en matière de sécurité et les moyens mis en œuvre pour les assurer.

La politique de sécurité définit un certain nombre de règles, de procédures et de bonnes pratiques permettant d’assurer un niveau de sécurité conforme aux besoins de l’organisation.

Un tel document doit nécessairement être conduit comme un véritable projet associant des représentants des utilisateurs et conduit au plus haut niveau de la hiérarchie, afin qu’il soit accepté par tous. Lorsque la rédaction de la politique de sécurité est terminée, les clauses concernant le personnel doivent leur être communiquées, afin de donner à la politique de sécurité le maximum d’impact.

Cours sécurité informatique Network Security

Télécharger cours réseaux informatiques Network Security, tutoriel document PDF. Common…

Cours cryptographie: de la théorie à la pratique

Télécharger cours cryptographie, tutoriel cryptographie et sécurité informatique document PDF.…

Cours de sécurité informatique chiffrement asymétrique

Cours de sécurité informatique chiffrement asymétrique, tutoriel outils informatiques de…

Course – Wireless Network Security

Extrait du course Wireless Network Security Session Information • Basic…

Cours sécurité des réseaux (Pretty good privacy)

Sommaire: Cours sécurité des réseaux (Pretty good privacy) 1 Préambule…

Support de cours sur centre de sécurité et antivirus de Windows

Télécharger cours sécurité et antivirus de Windows, tutoriel protéger contre…

Deploying firewalls architecture firewall designs

Sommaire: Deploying firewalls architecture firewall designs Preface Deploying Firewalls 1.…

Sécurité des réseaux et les méthodes utilisées pour les attaques

Sécurité des réseaux et les méthodes utilisées pour les attaques…

Protocole généraliste de sécurisation des échanges sur les liaisons sans fil

Le protocole WTLS (Wireless Transport Layer Security) est un protocole…

Support de cours Securing Network Servers

Sommaire: Support de cours Securing Network Servers Preface Securing Network…

Support de cours securing desktop workstations

Sommaire: Support de cours securing desktop workstations 1. Develop a…

Responding to intrusions and security improvement approach

Sommaire: Responding to intrusions and security improvement approach Preface Responding…

Cours informatique le fonctionnement d’un système pare-feu

Sommaire: Cours informatique le fonctionnement d’un système pare-feu 1. Présentation des…

Cours dédiée aux enjeux de l’accès sécurisé aux données

Extrait du cours l’accès sécurisé aux données Le protocole SSL-…

Technologies de télécommunication sans fil et sécurité dans les smartphones

Sommaire: Technologies de télécommunication sans fil et sécurité dans les…

Les risques en matière de sécurité pour les réseaux WiFi

Cours les risques en matière de sécurité pour les réseaux…

Course wireless telephony WTA security requirements

Course wireless telephony WTA security requirements 2. DOCUMENTS STATUS 2.1COPYRIGHT…

Configuration de ZoneAlarm

1 PREAMBULE 2 PRESENTATION 3 INSTALLATION 4 CONFIGURATION DE ZONEALARM…

Cours gratuit: Protection des systèmes d’informations

Extrait du cours protection des systèmes d’informations Les techniques •…

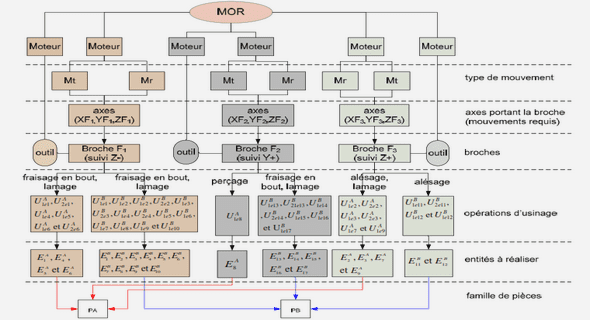

Sécurité dans les systèmes temps réel

1 Introduction 1.1 Le problème 1.2 Organisation du mémoire 2…

Cours maximum internet security: A hackers guide

Sommaire: Cours maximum internet security: A hackers guide I Setting…

C’EST QUOI UN ROOTKIT ?

C’EST QUOI UN ROOTKIT ? Le mot “rootkit” vient bien…

Cours administration réseau troubleshooting et sécurité

Télécharger cours réseau troubleshooting et sécurité, tutoriel document PDF. I…

Cours sécurité des réseaux les attaques

Cours sécurité des réseaux: Les attaques Si le lien ne…