Analyse statistique visuelle

« The field of cryptography will perhaps be the most rewarding. There is a remarkably close parallel between the problems of the physicist and those of the cryptographer. The system on which a message is enciphered corresponds to the laws of the universe, the intercepted messages to the evidence available, the keys for a day or a message to important constants which have to be deter- mined. The correspondence is very close, but the subject matter of cryptography is very easily dealt with by discrete machinery, physics not so easily. » Dans le domaine de la sécurité des systèmes d’information, la visualisation est couramment utilisée pour différentes tâches comme l’analyse de logs [197], la détection d’attaques [149], l’analyse de binaires [79] et l’ingénierie inverse [55, 54], mais aujourd’hui, il n’existe pas de façon simple d’analyser et de différencier des données aléatoires. Cependant, les systèmes d’exploitation ou les protocoles cryptographiques utilisent constamment la génération d’aléa, par exemple, pour générer un numéro de séquence TCP ou pour générer une clef de chiffrement aléatoire pour le wi-fi ou le Web. Le Graal de tout algorithme cryptographique est d’obtenir, à chaque étape in- terne et à l’issue du processus de chiffrement, une séquence d’apparence la plus proche possible de l’aléa parfait. En effet, la sécurité d’un algorithme crypto- graphique dépend de sa capacité à générer des quantités imprévisibles.En partant du principe que l’aléa parfait n’est qu’une vision philosophique et que, dans les faits, la perfection de l’aléa est tributaire des tests statistiques qui lui ont été appliqués [97], nous pouvons dire que l’aléa cryptographique doit être aléatoire dans le sens où la probabilité d’une valeur particulière choisie doit être suffisamment faible pour empêcher un adversaire de gagner l’avantage grâce à l’optimisation d’une stratégie de recherche basée sur cette probabilité [142].

Générateur de bits pseudo-aléatoire

Certains équipements matériels génèrent de l’aléa à partir du temps écoulé entre l’émission de particules durant la phase de décroissance radioactive ou encore à partir du bruit thermique émis par une résistance ou une diode à semi- conducteurs. De même, pour générer de l’aléa, certains logiciels utilisent des al- gorithmes associant diverses sources comme le temps écoulé entre deux frappes au clavier, le mouvement de la souris ou le contenu des buffers d’entrée/sortie. Définition 5.2 (Générateur de bits pseudo-aléatoire). Un générateur de bits pseudo-aléatoire (PRBG) est un algorithme déterministe qui, à partir d’une séquence de bits réellement aléatoire de longueur k, appelée graine, produit une séquence de bits de longueur l ≫ k qui semble aléatoire. La séquence initiale est appelée la graine tandis que la séquence produite par le PRBG est appelée séquence de bits pseudo-aléatoire.[142], de toutes les séquences binaires possibles de longueur l. L’objectif, est de prendre une petite séquence réellement aléatoire et de l’étendre à une séquence de longueur beaucoup plus grande, de telle sorte que l’attaquant ne puisse pas facilement faire la distinction entre les séquences de sortie du PRBG et des séquences réellement aléatoires de même longueur.Pour qu’un algorithme de PRBG soit cryptographiquement sûr, trois principales règles doivent être respectées [142] :

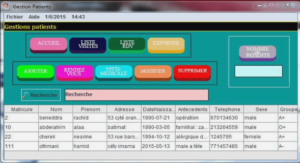

Un PRBG est assimilable à un système non-linéaire générant une série chro- nologique de données. Si nous voulons représenter une telle série dans un en- vironnement en deux dimensions, une première approche pourrait consister à parcourir linéairement tous les points du plan en assignant à chaque point une couleur correspondant à une entrée de la série. Cette idée semble bonne mais elle a l’inconvénient de ne pas représenter la réalité de la série.En effet, si nous prenons un plan délimité par un rectangle de largeur x et de hauteur y avec x × y = |n|, |n| représentant le cardinal des éléments de la série n, alors le point de coordonnées (i, j), représentant l’élément n(t), t < |n| de la série, a comme voisins les points (i−1, j) et (i+1, j) représentant respectivement les éléments n(t − 1) et n(t + 1) de la série, mais a également comme voisins les points (i, j − 1) et (i, j + 1) représentant les éléments n(t − x) et n(t + x) de la série. Ainsi, les points sur une même ligne correspondent à des éléments qui se suivent dans la série mais il n’y a pas de lien exploitable entre différentes lignes. À titre d’exemple, nous pouvons voir que sur la figure 5.1 page 91, le point d’index 15 a comme voisins les points d’index 14 et 16 mais également les points d’index 8 et 20 qui ne lui sont pas voisins dans la séquence.