Infrastructure de gestion de clés publiques (PKI)

Introduction :

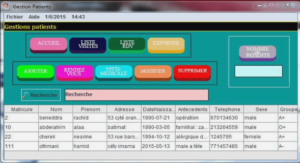

La PKI peut etre definie comme un dispositif technologique qui permet de créer des Autorités de Certifications (AC) pour identifier les entités. L’autorité de certification a donc pour rôle de délivrer les certificats numériques. Ces derniers permettent d’entreprendre des opérations cryptographiques telles que le chiffrement (ou cryptage), l’authentification et la signature numérique. Ces opérations servent à garantir la confidentialité, l’intégrité et la non-répudiation lors des transactions électroniques. Dans ce chapitre, nous allons définir l’infrastructure de gestion de clés publiques ainsi que ses composants, le processus et la politique de certification, les différents protocoles d’une PKI et enfin le processus de publication.

Notion de PKI

Une PKI assure la sécurité des transactions électroniques et l’échange de renseignements sensibles grâce à des clefs cryptographiques et à des certificats. Une PKI offre divers services : confidentialité, contrôle d’accès, intégrité, authentification, services de non-répudiation pour les transactions commerciales électroniques et les applications informatiques connexes.[W3]En outre, elle gère la production et la distribution des paires de clefs publique et privée, et diffuse la clef publique (ainsi que l’identification de l’utilisateur) sous forme de « certificat » sur des babillards électroniques publics.— Autorité de certification (CA) : émet le certificat d’une entité et agit comme un composant de confiance au sein d’une PKI privée. Tout certificat émis par l’autorité de certification est approuvé par toutes les entités qui font confiance à l’autorité de certification. Le rôle exact d’une autorité de certification dépendra de sa position au sein d’une hiérarchie de l’autorité de certification .[W2]— Certificat : Un document numérique, signé par une autorité de certification, et utilisé pour prouver le propriétaire d’une clé publique, dans une PKI. Le certificat a un certain nombre d’attributs, tels que l’utilisation de la clé, l’au- thentification du client, l’authentification du serveur ou la signature numérique et la clé publique. Le certificat contient également le nom du sujet qui est une information identifiant le propriétaire. Cela peut être, par exemple, un nom DNS ou une adresse IP.

Répartition des AC

les autorités de certifications fonctionnent par une chaîne de confiance. Quelles seraient donc les conséquences si une chaîne venait à se briser. Toutes les autorités de certifications certifiées par l’autorité de certification supérieure seront donc remises en cause car elles n’auraient plus aucun moyen de prouver ses certificats car la communication entre elles serait brisée (figure 1). Modèle hiérarchique : Les autorités CA1 et CA2 ont soumis leurs clefs publiques àun CARoot qui leur a généré un certificat. L’autorité CARoot peut être défini comme le plus haut niveau d’autorité. C’est le seul composant qui ait un certificat auto-signé. Un certificat auto-signé est le seul certificat qui permette d’assurer l’intégrité et non l’authenticité, d’où la chaîne de confiance. Par conséquence, CA1 et CA2 deviennent des CA subordonnées de CARoot.

Modèle Peer-to-Peer : Le modèle hiérarchique ne règle pas notre problème, c’est pourquoi, il existe le modèle Peer-to-Peer qui permet que différentes autorités de certification soient au même niveau. Si des autorités de certifications sont au même niveau, les certificats qu’elles génèrent sont co-signé, autrement dit, que CA1 peut signer des certificats pour CA2 et vice-versa. Ils sont responsables mutuellement des certificats de leur homologue (figure 3).Le problème de ce modèle est que toutes les autorités de certifications de même niveau doivent s’échanger leur clef publique pour pouvoir générer des certificats pour leur homologue, de ce fait, plus il y a d’autorités de certification, plus il y aura d’échange de clef publique (pour N autorités de certification il faut générer N²-N/2 certificats pour certifier toutes les autorités).

Modèle Bridge : Le modèle en pont ou Bridge est une alternative aux deux autres modèles. En effet, le modèle hiérarchique ne permet pas d’avoir une structure stable et le modèle Peer-to-Peer nécessite un nombre important d’échange entre les autorités. Le modèle en pont ressemble fortement au modèle Peer-to-Peer sauf qu’il permet de limiter les échanges entres les autorités. Le nombre d’échange entre les autorités est réduit car il ne faut plus échanger la clef publique avec toutes les autres autorités mais uniquement avec l’autorité pont.