- Monday

- May 13th, 2024

- Ajouter un cours

La gestion des noms Présentation du DNS Pour vos utilisateurs et vous-même, il serait bien plus pratique d’utiliser des noms de machines plutôt que des adresses, à l’instar de ce qui se fait sur l’Internet. De même que l’on accède...

Bâtir un réseau de transport Le réseau WAN qui interconnecte les réseaux LAN utilise les services d’un réseau de transport. Celui-ci véhicule également de la voix, de la vidéo, etc. Le réseau de transport correspond aux couches physiques (niveau 1)...

La Téléphonie sur IP La ToIP consiste à mettre en place des services téléphoniques sur un réseau IP en utilisant la technique de la voix sur IP (VoIP) . La VoIP permet de communiquer par la voix via le réseau...

Algorithme de routage Un algorithme est un ensemble de règles à appliquer dans un ordre déterminé de données afin d’effectuer un calcul numérique à un nombre fini d’étapes. C’est sur l’algorithme de routage qu’on se base pour remplir les tables...

Topologie de réseau La topologie réseau définit la structure du réseau, il existe deux types : Topologie physique : la disposition des médias et des hôtes sur le réseau. Topologie logique : la façon dont les hôtes accèdent aux médias....

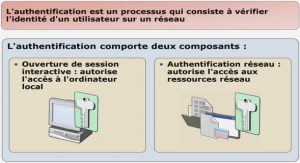

MÉMOIRE DE MASTER II INFORMATIQUE Spécialité : Réseaux et Télécommunications Options : Réseaux, Systèmes et Services Etude et mise en place d’une solution de contrôle d’accès au réseau (NAC) d’une entreprise La sécurité informatique Exigence fondamentale à la sécurité La...

Etude et Mise en place de Templates de Serveurs UNIX durcis Le problème des failles répétitives détectées avant la production Toute entreprise est exposée au risque de perte ou de détournement de l’information ; vol de support informatique, interception de...

Étude et Mise en place d’un tunnel distant avec DMVPN PROBLEMATIQUE Ceux qui se sont déjà penchés sur la question des VPN IPsec ont pu rapidement se rendre compte des limites de ce protocole et en particulier, de deux d’entre...

Etude et mise en place du Dynamic MultiPoint Virtual Private Network DMVPN Prise en charge des protocoles de routage dynamique Le DMVPN est basée sur les tunnels GRE qui prennent en charge des paquets de multicast/diffusion IP de transmission tunnel....