- Friday

- May 17th, 2024

- Ajouter un cours

L’eau est source de vie, mais elle peut s’avérer aussi être dévastatrice en prenant forme de catastrophe naturelle. Chaque année, Madagascar rencontre une montée d’eau à chaque saison de pluie. L’année dernière, la Capital a connu une immense et importante...

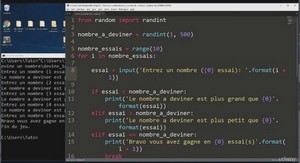

Un petit guide pour la sécurité Le Scanner L’objectif du pirate est de reperer les serveurs offrant des services particuliers et de les identifier. Pour obtenir ces informations, le pirate va utiliser un scanner. Le but de ce section est...

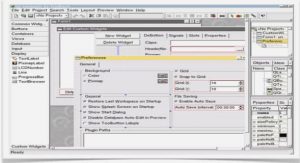

REALISATION D'UNE APPLICATION INFORMATIQUE DE SUIVI CLINIQUE Création des éléments graphiques de l’interface La réalisation de l’interface graphique est l’un des points nécessitant le plus de temps dans l’élaboration d’une application informatique. Afin que l’utilisation soit facile et agréable, nous...

La technologie sur la modélisation de système informatique Package Tableau 7.1 : Liste des packages Package Description com.hitechs.commons.resources Contient les modèles de données com.hitechs.commons.resources. component Contient des composants graphiques lourds com.hitechs.commons.resources. component.calendar Contient des composants calendrier com.hitechs.commons.resources. component.grid Contient des...

ADMINISTRATION D’UN SERVEUR D’AUTHENTIFICATION RADIUS EN WIFI Les réseaux locaux On peut distinguer deux types de réseau local ; le réseau qui utilise des supports physiques comme les câbles, c'est-à-dire avec une liaison filaire, et l’autre qui est sans fil...

Généralités sur les réseaux informatiques Dans ce premier chapitre, nous décrivons les notions théoriques de base sur les réseaux informatiques en général. Pour ce faire, dans un premier temps nous ferons un petit historique sur les réseaux, puis nous verrons...

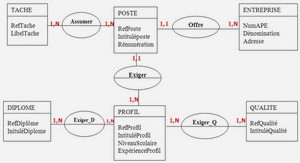

Télécharger le fichier original (Mémoire de fin d'études) Les objectifs de gestion de l'information Accès à l’information Les SGBD constituent une interface entre les données et l'utilisateur ou l'application qui les utilise. Les données sont ainsi accessibles san se préoccuper...

Concepts de réseau Un réseau est un ensemble d’objets interconnectés les uns avec les autres. Il permet de faire circuler des éléments entre ces objets selon des règles bien définies. Réseau informatique : Un réseau informatique est un ensemble d’équipement...

Authentification sur les systèmes Unix/Linux L’authentification par fichiers est historiquement le premier système d’authentification sur Unix, qui continue encore d’exister. Les informations des utilisateurs sont stockés sur le fichier /etc/passwd tandis que les mots de passe sont hachés et stockés...