Concepts de réseau

Un réseau est un ensemble d’objets interconnectés les uns avec les autres. Il permet de faire circuler des éléments entre ces objets selon des règles bien définies.

Réseau informatique : Un réseau informatique est un ensemble d’équipement matériel et logiciels interconnectés les uns avec les autres dans le but de partager des ressources (données). Ces équipements peuvent être éloignés ou rapprochés.

Suivant l’éloignement entre ces équipements, on distingue les réseaux suivants : le LAN (Local Area Network); le MAN (Metropolitan Area Network); le WAN (Wide Area Network); le WLAN (Wide LAN). Intérêt d’un réseau : La nécessité de communication et du partage des informations en temps réel, impose aujourd’hui aux entreprises la mise en réseau de leurs équipements informatiques en vue d’améliorer leurs rendements. Un réseau permet : La communication entre personnes (grâce au courrier électronique, la discussion en direct, etc.) ; La communication entre processus (entre des machines industrielles) ; La garantie de l’unicité de l’information (base de données) ; Le partage de fichier, d’applications.

Types de réseau informatique

Les types de réseaux informatiques ont des capacités différentes. Le type de réseau à installer dépend des critères suivants : Taille de l’entreprise ; Niveau de sécurité nécessaire ; Type d’activité; Niveau de compétence d’administration disponible ; Volume du trafic sur le réseau, Besoin des utilisateurs sur le réseau etc.

On distingue principalement cinq types de réseaux à savoir : PAN, LAN, MAN, WAN, WLAN. Réseau PAN : Personal Area Network : Ces réseaux personnels interconnectent dans un espace d’une dizaine de mètres les équipements. Les bus utilisés pour la mise en œuvre d’un PAN sont l’USB, les technologies sans fil telles que BLUETOOTH, l’INFRAROUGE ou le ZIGBEE.

Réseau LAN : Local Area Network : Le réseau local a la particularité d’être un ensemble de machines appartenant à la même organisation et reliés entre eux dans une zone géographique relativement restreinte comme par exemple un bâtiment. La vitesse de transfert de données d’un réseau LAN peut s’échelonner entre 10 Mbps (pour un réseau Ethernet) et 1Gbps (en FDDI).la taille d’un réseau LAN peut atteindre jusqu’à 100 voire 1000 utilisateurs.

Réseau MAN : Metropolitan Area Network : Il s’agit d’une interconnexion de plusieurs LAN géographiquement proches (sur une dizaine de kilomètre au maximum).il est formé de commutateurs ou de routeurs interconnectés par des liens hauts débits (en général en Fibre optique). Ainsi, un MAN permet à deux nœuds distants de communiquer comme s’ils faisaient partie d’un même réseau local.

Réseau WAN : Wide Area Network : Est une interconnexion de plusieurs LANs à travers de grandes distances géographiques et utilisent généralement le réseau d’un opérateur. Il est constitué de plusieurs nœuds de commutation interconnectés. Les WAN fonctionnent grâce à des routeurs qui permettent de choisir le trajet le plus approprié pour atteindre un nœud du réseau. Les débits disponibles sur un WAN résultent d’un arbitrage avec le coût de liaisons (qui augmente avec la distance). Le WAN le plus populaire est Internet.

Réseau WLAN : Wireless Local Area Network : Le réseau local sans fil (noté WLAN pour Wireless Local Area Network) est un réseau permettant de couvrir l’équivalent d’un réseau local d’entreprise, soit une portée d’environ une centaine de mètres. Il permet de relier entre-eux les terminaux présents dans la zone de couverture.

Topologies de réseaux

La topologie d’un réseau décrit la manière dont les nœuds sont connectés. Cependant, on distingue la topologie physique, qui décrit comment les machines sont raccordées au réseau, de la topologie logique qui renseigne sur le mode d’échange des messages dans le réseau (topologie d’échange).

Topologie physique : On distingue cinq types de topologie physique tel que la topologie en bus, en étoile, en anneau, en arbre, en maillée.

La topologie en bus : Cette topologie est l’organisation la plus simple d’un réseau. En effet, dans une topologie en bus tous les ordinateurs sont reliés à une même ligne de transmission par l’intermédiaire de câbles, généralement de type coaxial.

Cette topologie a pour avantage d’être facile à mettre en œuvre et de posséder un fonctionnement simple et elle est peu couteuse. En revanche, elle est extrêmement vulnérable étant donné que si l’une des connexions est défectueuse, l’ensemble du réseau en est affecté.il est aussi difficile de localiser le point de rupture, et les collisions sont fréquentes.

La topologie en étoile : Dans une topologie en étoile, les ordinateurs du réseau sont reliés à un système matériel central appelé concentrateur (hub, littéralement moyeu de roue). Il s’agit d’une boîte comprenant un certain nombre de jonctions auxquelles il est possible de raccorder les câbles réseau en provenance des ordinateurs. Le concentrateur a pour rôle d’assurer la communication entre les différentes jonctions. Cette topologie a pour avantage d’être très facile à mettre en place, elle est beaucoup moins vulnérable par rapport à la topologie en bus car une des connexions peut être débranchée sans paralyser le reste du réseau. Le point névralgique de ce réseau est le concentrateur car sans lui plus aucune communication entre les ordinateurs du réseau n’est possible.

La topologie en anneau : Dans un réseau possédant une topologie en anneau, les ordinateurs sont théoriquement situés sur une boucle et communiquent chacun à leur tour. Ils sont reliés à un répartiteur (MAU, Multi station Access Unit) qui va gérer la communication entre eux en impartissant à chacun un temps de parole.

L’avantage de cette topologie est l’absence de collision. En revanche la panne d’une station paralyse le réseau et elle est difficile à mettre en place par rapport au précédent.

La topologie en arbre : Aussi connu sous le nom de topologie hiérarchique, le réseau est divisé en niveaux. Le sommet, le haut niveau est connecté à plusieurs nœuds de niveau inférieur, dans la hiérarchie. Ces nœuds peuvent être eux-mêmes connectés à plusieurs nœuds de niveau inférieur. Le tout dessine alors un arbre, ou une arborescence.

L’avantage de cette topologie est de permettre la gestion de topologies de réseau hétérogène (différentes topologies). De greffer des topologies de réseau importantes sur des topologies moins important. Mais elle a comme inconvénient d’être très couteux et difficile à mettre en œuvre. La topologie maillée : Un réseau maillé, présente une organisation dans laquelle tous les nœuds sont adjacents c’est-à-dire que chacun d’entre eux peut être relié directement à tous les autres. Ainsi lorsqu’une station veut envoyer une information à une autre, cela se fait de façon directe sans passer par un équipement spécifique.

Avantages : garantie d’une meilleure stabilité du réseau en cas d’une panne du nœud. Inconvénients : difficile à mettre en œuvre et ne peut pas être utilisé dans les réseaux internes Ethernet. Il peut facilement devenir très coûteux.

La Topologie logique : La topologie logique, par opposition à la topologie physique, représente la façon dont les données transitent dans les lignes de communication. Les topologies logiques les plus courantes sont Ethernet, Token Ring, FDDI et ATM.

La topologie Ethernet : Ethernet est aujourd’hui l’un des réseaux les plus utilisés en local. Il repose sur une topologie physique de type bus linéaire, c’est-à-dire tous les ordinateurs sont reliés à un seul support de transmission. Dans un réseau Ethernet, la communication se fait à l’aide d’un protocole appelé CSMA/CD (Carrier Sense Multiple Access with Collision Detect), ce qui fait qu’il aura une très grande surveillance des données à transmettre pour éviter toute sorte de collision. Par un conséquent un poste qui veut émettre doit vérifier si le canal est libre avant d’y émettre. La topologie Token Ring : Token Ring repose sur une topologie en anneau (ring). Il utilise la méthode d’accès par jeton (token). Dans cette technologie, seul le poste ayant le jeton a le droit de transmettre. Si un poste veut émettre, il doit attendre jusqu’à ce qu’il ait le jeton. Dans un réseau Token ring, chaque nœud du réseau comprend un MAU (Multi station Access Unit) qui peut recevoir les connexions des postes. Le signal qui circule est régénéré par chaque MAU.

Notion de Sécurité des Réseaux

La continuité de l’activité de l’entreprise appelle celle de son système d’information. Cette continuité ne peut être assurée que par la mise en place de moyens de protection apportant un Niveau de sécurité adapte aux enjeux spécifiques de l’entreprise. La sécurité des réseaux est Devenue l’un des éléments clés de la continuité des systèmes d’information de l’entreprise. Comme toute composante critique le réseau doit faire l’objet d’une politique de sécurité tenant compte de tous les besoins d’accès au réseau d’entreprise :

Accès distants; Echange des mails; Commerce électronique; Interconnexion des tierces parties etc… La sécurité informatique vise généralement cinq principaux objectifs : L’intégrité c’est-à-dire garantir que les données sont bien celles que l’on croit être. La confidentialité consiste à assurer que seules les personnes autorisées aient accès aux ressources échangées.

La disponibilité les services (ordinateurs, réseaux, périphériques, applications…) et les informations (données, fichiers…) doivent être accessibles aux personnes autorisées quand elles en ont besoin.

Le non répudiation permettant de garantir qu’une transaction ne peut être niée. L’authentification consistant à assurer que seules les personnes autorisées aient accès aux ressources.

Les différents aspects de la sécurité : La sécurité doit être abordée dans un contexte global et notamment prendre en compte les aspects suivants :

La Sécurité Physique : soit la sécurité au niveau des infrastructures matérielles : salles sécurisées, lieux ouvert au public, espaces communs de l’entreprise, postes de travail des personnels. La Sécurité Personnelle : la sensibilisation des utilisateurs aux problèmes de sécurité. La Sécurité Logique : c’est-à-dire la sécurité au niveau des données, notamment les données de l’entreprise, les applications ou encore les systèmes d’exploitation.

La Sécurité des Communications : technologies réseau, serveurs de l’entreprise, réseau d’accès, etc. La Sécurité Procédurale : sert de tampon entre les commandes juridiques et les livraisons techniques. Les cause de l’insécurité : On distingue généralement deux types d’insécurités : L’état actif d’insécurité : c’est-à-dire la non connaissance par l’utilisateur des fonctionnalités du système dont certaines pouvant lui être nuisibles (par exemple le fait de ne pas désactiver des services réseaux non nécessaire utilisateurs). L’état passif d’insécurité : c’est-à-dire la méconnaissance des moyens de sécurité mis en place, par exemple lorsque l’administrateur ou l’utilisateur d’un système ne connait pas les dispositifs de sécurité dont il dispose.

Problèmes de Sécurité : Problèmes dus à des failles notamment dans les protocoles des communications toute information circulant sur internet peut être capturée et enregistrée et / ou modifiée : donc un Problème de confidentialité et d’intégrité.

Toute personne peut falsifier son adresse IP (spoofing) ce qui engendre une fausse identification donc un Problème d’authentification. Aucune preuve n’est fournie par internet quant à la participation dans un échange électronique donc un Problème d’absence de traçabilité.

Les Menaces : La menace est définie comme étant une violation potentielle de la sécurité. Nous distinguerons les types de menace suivants : La menace accidentelle : menace d’un dommage non intentionnel envers le système d’information. Cette menace peut découler d’une catastrophe naturelle (incendie, inondation, tremblement de terre…) d’une erreur dans l’exploitation du système d’information (Manipulation, saisie,) ou de pannes qu’elles soient matérielles ou de logicielles. La menace intentionnelle ou délibérée : par opposition à la précédente elle est faite d’un acte volontaire.

La menace active : menace de modification non autorisée et délibère de l’état du système. Si venait à se concrétiser le système d’informations, subiraient un dommage ou une altération bien réelle. La menace passive : menace de divulgation non autorisée des informations sans que l’état du système soit modifié. Une écoute de ligne ou une lecture de fichier sont des exemples menace passives.

Les Vulnérabilités : ce sont les failles de sécurité dans un ou plusieurs systèmes. Une vulnérabilité peut se définir comme une faiblesse ou une faille dans la procédure de sécurité, les contrôles administrâtes, les contrôles internes d’un système, qui pourrait être exploitée pour obtenir un accès non autorisé à un système d’information, a un de ses services ou à des informations tout système vu dans sa globalité présente des vulnérabilités qui peuvent être exploitables ou non.

La solution TrustSEC

Principe de fonctionnement : TrustSEC est un terme qui englobe diverses technologies développées pour contrôler/restreindre l’accès au réseau par les systèmes d’extrémité en fonction de leur « état de santé ». L’idée de base est que les systèmes d’extrémité dangereux ou vulnérables (« en mauvaise santé ») ne doivent pas communiquer sur le réseau de l’entreprise dans la mesure où ils pourraient introduire un risque de sécurité pour les processus et les services critiques. Une solution TrustSEC empêchera un système d’extrémité en mauvaise santé d’accéder normalement au réseau jusqu’à ce que la santé de ce système soit assurée. Le bilan de santé d’un équipement connecté au réseau est également appelé «évaluation» du système d’extrémité. Les systèmes d’extrémité peuvent être notamment des PC, des imprimantes, des téléphones IP, des caméras de sécurité IP traditionnelles, etc. Cette évaluation doit permettre de découvrir le niveau de vulnérabilité ou de menace acceptable d’un système d’extrémité. Des éléments, tels que le niveau de patch de sécurité, la présence de solutions antivirus/antipodes malveillants, les mises à jour de signatures antivirales/anti codes malveillants, les applications en cours d’exécution et les ports ouverts peuvent tous être analysés afin de déterminer l’état de santé global du système d’extrémité. Après exécution du processus d’évaluation et d’autorisation du système d’extrémité, s’il s’avère que ce dernier est non conforme aux politiques de sécurité du réseau, on peut lui accorder un accès restreint ou encore le mettre en quarantaine réseau. Le processus d’application des politiques de mise en quarantaine fait intervenir des politiques de communication réseau très granulaires, c’est-à-dire à base de flux et non pas une simple affectation à un VLAN. En effet, regrouper tous les systèmes d’extrémité « en mauvaise santé » au sein du même VLAN de quarantaine revient à les laisser s’infecter mutuellement avec de nouvelles vulnérabilités. Les politiques réseaux décrivent la manière dont le trafic entrant sur des ports de commutation doit être traité au niveau du filtrage et du balisage. Dans le cadre d’une solution TrustSEC, la remédiation consiste à résoudre un problème à des fins de conformité avec certaines politiques prédéfinies. Ce processus de remédiation permet à l’utilisateur mis en quarantaine réseau de recouvrer sa conformité. Il est important que ce dernier soit impliqué dans le processus de remédiation afin d’optimiser les performances des processus métier. (Enterasys Secure Networks, 2007)

Table des matières

Introduction général

Partie I : Cadre référence et méthodologique

Chapitre 1 : cadre de référence

1. présentation de la formation

Chapitre 2 : cadre méthodologique

1. Problématique

2. Objectif

Partie II : Généralité et état de l’art

Chapitre 1 : Généralité sur les réseaux

1.1 Concepts de réseau

1.2 Types de réseau informatique

1.3 Topologies de réseaux

1.4 Les supports de transmission

1.5 Notion de Sécurité des Réseaux

Chapitre 2 : État de l’Art

2.1 Introduction

2.2 La solution TrustSEC

2.3 La plate-forme Cisco ISE

2.4 Conclusion

Partie III : mise en œuvre de la solution

CHAPITRE 1 : REALISATION

1.1 Introduction

1.2 Architecture du réseau

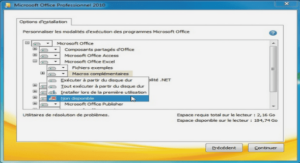

1.3 Installation et intégration de Cisco ISE et Active Directory

1.4 Configuration de l’ISE

1.5 Conclusion

Conclusion et perspectives

Bibliographies et webographies