- Monday

- June 17th, 2024

- Ajouter un cours

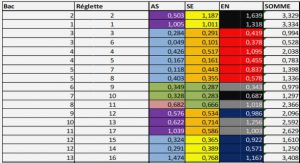

Les techniques d'attaque statistique - Analyse statistique des textes cryptés. - Détermination des fréquences d'apparition des symboles - Comparaison avec les fréquences types caractéristiques des langues Fréquences d'apparition (en anglais) Lettres Digrammes Trigramme s E 13,05 TH 3,16 THE 4,72 T9,02 ...

Comment utiliser ce guide Pour plus d’ informations Service clients Assistance Technique Lectures recommandées Chapitre 1. Les Fondements de la Cryptographie Chiffrement et déchiffrement Qu’ est-ce que la cryptographie? La cryptographie forte Comment fonctionne la cryptographie? Cryptographie conventionnelle Le chiffre...

Cours de cryptographie en pdf, tutoriel & guide de travaux pratiques en pdf. OBJECTIFS DES CODES ACTUELS Un code moderne est donc constitue • D’un algorithme de chiffrement f = fKC, supposé connu de tous, dépendant d’un paramétré KC, la...

Rapport de stage introduction sur la cryptographie, tutoriel & guide de travaux pratiques en pdf. Deux méthodes pour chiffrer en clé secrète Les deux méthodes les plus usitées en cryptographie à clé secrète sont le chiffrement à flot et le...

Cours sécurité informatique une introduction à la cryptographie, tutoriel & guide de travaux pratiques en pdf. Les menaces Les menaces accidentelles : Les menaces accidentelles ne supposent aucune préméditation. Dans cette catégorie, sont repris les bugs logiciels, les pannes matérielles,...

Cours pdf qu’est ce que la cryptographie?, tutoriel & guide de travaux pratiques en pdf. 1 Introduction 1.1 Qu’est ce que la cryptographie 1.2 Qualités d’un cryptosystème 2 Historique 2.1 Codes a répertoire 2.2 Codes de permutation ou de transposition...

Télécharger cours cryptographie, tutoriel cryptographie et sécurité informatique document PDF. Attaques actives : plusieurs attaques possibles Impersonification : modification de l’identité de l’émetteur ou du récepteur Altération des données (modification du contenu) Destruction du message Retardement...

Sommaire: Cours de cryptographie comment renforcer la force des chiffrements ? 1. Introduction 2. Qu'est-ce que la cryptographie? 3. La notion de codage de l'information 4. Chiffrement par substitution 4.1. Exemples : Chiffrement par substitution mono alphabétique 4.2. Cryptanalyse du chiffrement...

Extrait du cours cryptographie la méthode césarienne, la substitution et la transposition I. La méthode césarienne, la substitution et la transposition : A. La méthode césarienne : 1. Principe : Chaque lettre est décalée de quatre rang par rapport à...

Sommaire: De la sécurité à la e-confiance basée sur la cryptographie à seuil dans les réseaux sans fil Ad hoc Introduction Générale Chapitre 1 : “Sécurité, Risques et Attaques” 1. Sécurité dans l’ère numérique 2. Qu’est ce que la sécurité...