- Sunday

- April 28th, 2024

- Ajouter un cours

Courbes elliptiques, Cryptographie à clés publiques et Protocoles d’échange de clés Courbes elliptiques Généralités sur les courbes elliptiques Introduites par Miller et Koblitz [25, 32] en 1987, les courbes elliptiques connaissent un essor considérable depuis leur utilisation dans la cryptographie....

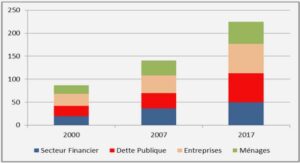

Télécharger le fichier original (Mémoire de fin d'études) L’effet économique de droit de douane Afin de pouvoir bien analyser la performance d’un système douanier, il est nécessaire d’analyser les effets de l’imposition de droit de douane sur l’économie en général....

Déploiement d’une solution OpenEDX pour une gestion optimale de la Scalabilité et la haute disponibilité des plateformes E-learning Introduction Générale Le rôle du numérique comme technologie du savoir et pour le savoir. L’intégration des technologies de l’information et de la...

MÉMOIRE DE MASTER II INFORMATIQUE Spécialité : Réseaux et Télécommunications Options : Réseaux, Systèmes et Services Etude et déploiement d’un système de management des logs et de gestion de la sécurité dans un système d’information Notion de SIEM Le principe...

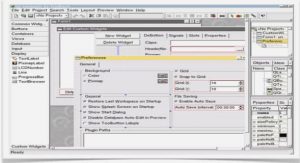

Application web de la gestion comptable Serveurs d'application choix Studio Sharp Un serveur de déploiement, comme son nom l'indique, est un environnement dans lequel nous allons déployer notre projet web une fois fini, afin qu'il puisse être accédé par les...

Etude et Déploiement d’un système de Management des logs dans un système d’information Présentation des solutions SIEM Au cœur de ce chapitre, l’objectif sera de définir la notion de SIEM, d’essayer d’énumérer les différentes solutions existantes en parlant des caractéristiques...

Sécurité de l’agrégation des données dans les Réseaux de Capteurs Sans Fil (RCSF) Les Réseaux de Capteurs Sans Fil (RCSF) Présentation Un réseau de capteurs sans fil est un réseau ad hoc avec un grand nombre de nœuds qui sont...

Télécharger le fichier original (Mémoire de fin d'études) Les opportunités et les menaces de la filière huile essentielle La décision de créer une entreprise dans un secteur défini est une décision stratégique qui engage son propriétaire dans un avenir incertain....

LE FORAMEN SUPRA-TROCHLEEN DE L’HUMERUS Prévalence et caractéristiques du foramen supra-trochléen Prévalence du foramen supra-trochléen Des 142 humérus, 52 présentaient le foramen supra-trochléen soit 36,6%. Caractéristiques du FST Le tableau II présente les caractéristiques du FST SITUATION : dans la...

Modélisation d’actionneurs piézoélectriques cylindriques à deux degrés de liberté de type rotation et translation Prise en compte du contact et obtention des caractéristiques mécaniques du moteur L’approche variationnelle par Lagrangien a permis d’établir un modèle matriciel simple de la conversion...