- Tuesday

- April 30th, 2024

- Ajouter un cours

Les virus 1. Introduction 1.1. Virus 1.2. Antivirus 1.3. Détection des virus 1.4. Types de virus 1.4.1. Les virus mutants 1.4.2. Les virus polymorphes 1.4.3. Les rétrovirus 1.4.4. Les virus de secteur d'amorçage 1.4.5. Les virus trans-applicatifs (virus macros) 2. ...

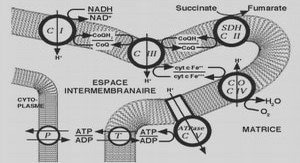

Télécharger le fichier original (Mémoire de fin d'études) Biais d’usage des codons De par la dégénérescence du code génétique, on pourrait s’attendre à un usage équivalent des codons synonymes au sein des régions codantes d’un organisme. Mais, au sein d’un...

LA SECURITE DANS LES RESEAUX INFORMATIQUES DEFINITIONS Un « serveur » est le dépositaire central d’une fonction spécifique. Tous les types de réseau n’utilisent pas obligatoirement des serveurs. En effet, l’architecture du réseau dépend du type de client / serveur...

Régulateurs transcriptionnels chez les archées hyperthermophiles et leurs virus Découverte des archées et émergence du domaine Archaea Avec les Bacteria et les Eukarya, les Archaea forment un des trois domaines du vivant (Figure 1). La découverte de ce groupe...

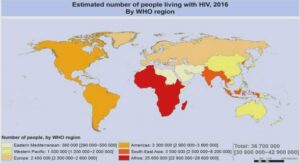

Origine géographique et temporelle du sous-type C du VIH-1 Introduction Les premières recherches d’infection liée au virus de l’immunodéficience humaine (VIH) au Sénégal ont été faites dans des cohortes de prostituées, parce qu’elles sont jugées être un groupe à haut...

Qu'est-ce qu'un virus ? C'est un petit programme qui a la faculté de se répliquer (reproduire) automatiquement. Il va recopier son propre code tel quel , ou en le modifiant, dans des éléments qui sont déjà dans l'ordinateur. Le plus...

Tables des Matières 1. Introduction 2. Objectifs 2.1. Objectif Général 2.2. Objectifs Spécifiques 3. Généralités5 3.1 Virus de l’Immunodéficience Humaine (VIH) 3.1.1 Historique de découverte du VIH /Sida 3.1.2 Définition et classification du VIH/Sida 3.1.3 Structure et morphologie du VIH...

Tout ordinateur connecté à un réseau informatique est potentiellement vulnérable à une attaque. Une « attaque » est l'exploitation d'une faille d'un système informatique (système d'exploitation, logiciel ou bien même de l'utilisateur) à des fins non connues par l'exploitant du...

Cours complet la sécurité des réseaux informatiques, tutoriel & guide de travaux pratiques réseau informatique en pdf. Services de Sécurité • Confidentialité : les données (et l'objet et les acteurs) de la communication ne peuvent pas être connues d’un tiers...