Cours Cisco avec travaux pratiques, tutoriel & guide de travaux pratiques en pdf.

Travaux pratiques utilisation des outils collaboratifs : conversation IRC et messagerie instantanée

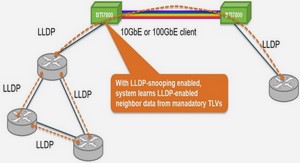

Schéma de la topologie

Objectifs pédagogiques

la fin de ce chapitre, vous saurez :

définir ce que sont des services de messagerie instantanée et IRC (Internet Relay Chat) ;

décrire diverses façons d’utiliser la messagerie instantanée dans le cadre d’une collaboration ;

décrire plusieurs mauvaises utilisations et problèmes de sécurité liés à la messagerie instantanée ;

collaborer à l’aide d’un outil IRC.

Contexte

La messagerie électronique permet à de multiples utilisateurs de collaborer, partager des idées et transférer des fichiers. Toutefois, à moins que l’utilisateur ne surveille constamment son compte de messagerie, certains courriels risquent de ne pas être lus avant un certain temps. Pour contacter un interlocuteur sans attendre, le téléphone était l’option généralement choisie jusqu’ici. Malheureusement, il ne permet pas de transférer des fichiers. Les collaborateurs ont donc besoin d’un outil de communication aussi flexible que la messagerie électronique et aussi rapide que le téléphone. Les technologies IRC (Internet Relay Chat) et de messagerie instantanée répondent à ces besoins. Grâce à ces outils, les utilisateurs peuvent facilement échanger des idées et des fichiers sur Internet ou sur un réseau d’entreprise privé. Les messageries instantanées et les outils IRC permettent de communiquer en temps réel. Toutefois, leurs mises en œuvre diffèrent.

Une communication par messagerie instantanée est uniquement possible entre deux interlocuteurs

autorisés ». Pour pouvoir démarrer une session avec un interlocuteur, l’utilisateur doit d’abord lui envoyer une « invitation ». Le destinataire identifie alors l’expéditeur à l’aide de son nom d’affichage et, s’il accepte l’invitation, la session peut démarrer. Les clients de messagerie instantanée permettent de disposer d’une liste de contacts approuvés. Vous pouvez ouvrir des fenêtres de messagerie instantanée supplémentaires pour communiquer avec plusieurs personnes à la fois. Chaque fenêtre représente une communication avec une personne.

CCNA Exploration Travaux pratiques :

Notions de base sur les réseaux : utilisation des outils collaboratifs :

vivre dans un monde en réseau conversation IRC et messagerie instantanée

La technologie IRC, quant à elle, permet à plusieurs personnes d’interagir. Les interlocuteurs bénéficient en outre d’un certain degré d’anonymat. Pour participer à une discussion, vous devez vous connecter à un serveur de discussion et rejoindre une discussion sur un sujet spécifique. Vous rejoignez ainsi une salle de discussion. Vous devez généralement créer votre propre identité lorsque vous rejoignez la salle de discussion, mais vous êtes libre de fournir la quantité d’informations que vous souhaitez vous concernant.

Bien que la discussion qui suit concerne principalement la messagerie instantanée, vous pourrez constater à quel point il est facile d’utiliser la technologie IRC au cours de brefs travaux pratiques où le « nuage Internet » sera utilisé.

Pour que les utilisateurs puissent communiquer par messagerie instantanée, un équipement fournissant ce type de services est nécessaire. Il s’agit d’un serveur de messagerie instantanée. Les utilisateurs doivent également disposer d’un périphérique final tel qu’un ordinateur sur lequel un logiciel appelé Client de messagerie instantanée est installé. Cette disposition correspond à une relation client/serveur. Les clients de messagerie instantanée se connectent au serveur de messagerie instantanée, qui relie les clients entre eux. L’ensemble constitue le réseau de messagerie instantanée. Il existe de nombreux réseaux de messagerie instantanée disposant chacun d’un groupe d’utilisateurs dédiés. Les plus courants sont les suivants : America On Line (AOL) Instant Messenger (AIM), Windows Live Messenger (MSN), Yahoo!, Messenger et ICQ (I Seek You). La figure 1 présente un client de messagerie instantanée AIM connecté au réseau AIM.

Figure 1. Client AIM

Caractéristiques

Les services de messagerie instantanée ont plusieurs caractéristiques en commun :

Lorsque la communication est établie entre un client de messagerie instantanée et le réseau de messagerie instantanée, vous pouvez distinguer les personnes connectées dans la liste des contacts.

Il est possible de partager des fichiers entre clients de messagerie instantanée.

Les clients permettent également d’envoyer et de consigner des messages textuels.

Certains réseaux de messagerie instantanée proposent des services audio.

De nouveaux services ont également vu le jour sur certains réseaux de messagerie instantanée, dont la vidéoconférence, la voix sur IP (VoIP), la cyberconférence, le partage de bureaux et même la radio et la télévision sur IP.

Notions de base sur les réseaux : utilisation des outils collaboratifs :

vivre dans un monde en réseau conversation IRC et messagerie instantanée

Protocoles

Une méthode de communication approuvée appelée protocole est utilisée sur chaque réseau de messagerie instantanée. Il s’agit de protocoles propriétaires pour la plupart des réseaux. Le protocole propriétaire OSCAR (Open System for Communication in Realtime) est utilisé sur les réseaux AIM et ICQ (acquis par AOL). Microsoft et Yahoo! disposent également de protocoles propriétaires mais proposent des services en partenariat afin d’offrir une connectivité commune.

De nombreux protocoles sont présentés dans le cadre de ce cours. Le groupe de travail IETF (Internet Engineering Task Force) a essayé de standardiser les protocoles de messagerie instantanée, notamment l’aide du protocole SIP (Session Initialization Protocol). Le protocole SIPv2 a été défini dans la RFC 2543, puis décrit comme obsolète dans la RFC 3261. Comme pour les protocoles propriétaires, il existe de nombreux protocoles de messagerie instantanée ouverts (Open Source).

Certaines applications de client de messagerie instantanée telles que Gaim et Trillian sont capables de faire la distinction entre les protocoles de messagerie instantanée. Certains serveurs de messagerie instantanée proposent également ce type de prise en charge. Le groupe IETF a mis au point un standard ouvert, Jabber, basé sur le protocole EMPP (Extensible Messaging and Presence Protocol). Les RFC 3290 et RFC 3291 y font référence. Les communications cryptées sont prises en charge.

Les problèmes liés aux mauvaises utilisations de la messagerie instantanée représentent un réel souci pour les parents, et de nombreux réseaux de messagerie instantanée encouragent le contrôle parental. Les parents peuvent ainsi restreindre l’accès des enfants en limitant les contacts et en les supervisant lorsqu’ils sont en ligne. AIM et Yahoo! Messenger fournissent des logiciels de supervision gratuits. Certains outils de contrôle parental permettent de se connecter en arrière-plan, de limiter la durée de connexion, de bloquer l’accès aux salles de discussion, d’interdire des utilisateurs et de désactiver des fonctions du client.

Securité

De multiples problèmes de sécurité ont été détectés concernant la messagerie instantanée, ce qui a conduit bon nombre de sociétés à limiter l’accès de ce type de messagerie au réseau d’entreprise voire de le bloquer entièrement. Les vers, virus et chevaux de Troie informatiques, logiciels malveillants, s’attaquent également aux ordinateurs sur lesquels des clients de messagerie instantanée sont installés. Sans mesures de sécurité efficaces, les informations échangées entre les utilisateurs peuvent être capturées et divulguées. Les applications de client et serveur de messagerie instantanée présentent des vulnérabilités, ce qui rend les ordinateurs vulnérables eux aussi. Les utilisateurs peuvent également encombrer le réseau s’ils transfèrent des fichiers volumineux par messagerie instantanée.

Comment un administrateur système peut -il protéger le réseau des vulnérabilités et des cas de mauvaise utilisation de la messagerie instantanée ? Le SANS (SysAdmin, Audit, Network, Security) Institute recommande plusieurs contre-mesures. La liste suivante est tirée du site Web SANS et est accessible à l’adresse suivante : http://www.sans.org/top20/#c4.

C4.4 Protection contre les vulnérabilités et les utilisations non autorisées de la messagerie instantanée

Établir des règles d’utilisation raisonnable de la messagerie instantanée. S’assurer que tous les utilisateurs sont informés de ces règles et qu’ils comprennent clairement les risques potentiels.

Ne pas autoriser les utilisateurs à installer des logiciels. Restreindre les droits d’administrateur et de superutilisateur au personnel du support chargé de les assister. Si un utilisateur spécifique doit disposer de droits d’administrateur ou de superutilisateur, créez un compte distinct pour ses tâches quotidiennes, ses consultations Internet et ses communications en ligne.

Veillez à ce que les correctifs du fournisseur soient immédiatement appliqués au logiciel de messagerie instantanée, aux applications interconnectées et au système d’exploitation sous-jacent.

Notions de base sur les réseaux : utilisation des outils collaboratifs :

vivre dans un monde en réseau conversation IRC et messagerie instantanée

Utilisez des logiciels antivirus et anti-espion.

Ne faites pas appel à des serveurs de messagerie instantanée externes pour utiliser une messagerie instantanée en interne ; mettez un serveur interne ou un serveur proxy de qualité commerciale à disposition.

Créez des voies de communication sécurisées lorsque vous utilisez une messagerie instantanée avec des partenaires de confiance.

Configurez des systèmes de détection et de prévention contre les intrusions de façon appropriée. De nombreuses applications de messagerie instantanée peuvent être utilisées pour activer des communications liées passant pour du trafic légitime (par exemple, http).

Pensez à déployer des produits spécialement conçus pour sécuriser les messageries instantanées.

Filtrez l’intégralité du trafic http à l’aide d’un serveur proxy d’authentification afin de bénéficier de capacités de filtrage et de contrôle supplémentaires pour le trafic relatif à la messagerie instantanée.

Bloquez l’accès aux serveurs de messagerie instantanée publics connus non autorisés de façon explicite. Remarque : notez que cette opération ne permet d’assurer qu’une protection partielle en raison du nombre de serveurs externes potentiels.

Bloquez les ports de messagerie instantanée prisés. Remarque : notez que cette opération ne permet d’assurer qu’une protection partielle en raison du nombre de protocoles et ports associés potentiels et de la capacité des applications à passer outre les restrictions de port.

Utilisez un système de détection/prévention contre les intrusions au cas où des utilisateurs créeraient des tunnels pour la messagerie instantanée ou passeraient outre les proxy.

Avenir de la messagerie instantanée

La messagerie instantanée est promise à un avenir certain permettant aux utilisateurs d’utiliser de nouvelles technologies pour collaborer. Par exemple, il est désormais possible d’avoir accès à des services de messagerie instantanée sur votre téléphone portable. La plupart des fabricants de téléphones portables disposent de leur propre système de messagerie instantanée mobile. Un autre fabricant de terminaux de poche est également prisé : Blackberry. Les terminaux Blackberry prennent en charge les fonctionnalités de messagerie instantanée courantes telles que les messages textuels, la redirection des courriels (« push email »), la téléphonie et la navigation sur le Web.

Scénario

Dans le schéma de la topologie, deux ordinateurs sont reliés à un « nuage ». En langage réseau, le nuage symbolise souvent un réseau plus complexe, par exemple Internet, qui ne constitue pas l’objet actuel de la discussion. Vous utiliserez deux ordinateurs dans le cadre de ces travaux pratiques. La première étape constituera à récupérer un logiciel de communication à partir du nuage. Une fois le logiciel installé, vous devrez toujours utiliser le nuage pour avoir accès aux services de communication. Les chapitres suivants vous permettront d’examiner en détail les périphériques et les protocoles utilisés au sein du nuage. Le serveur eagle-server ainsi que d’autres périphériques réseau sont des éléments du nuage. Au cours de ces travaux pratiques, le serveur eagle- server sera utilisé comme serveur IRC et l’application Gaim comme client IRC. Vous pouvez toutefois choisir un autre client IRC que Gaim. Un client IRC à télécharger est disponible sur le serveur eagle-server à l’adresse suivante : http://eagle-server.example.com/pub.

Cette session de travaux pratiques prend environ 45 minutes.

Notions de base sur les réseaux : utilisation des outils collaboratifs :

vivre dans un monde en réseau conversation IRC et messagerie instantanée

Tâche 1 : configuration du client de discussion

Le protocole IRC est un standard ouvert défini à l’origine dans la RFC 1459. Il permet de communiquer à travers des liens de texte brut.

Étape 1 : vérification de la présence d’un client IRC sur l’ordinateur.

Si aucun client IRC n’est présent, téléchargez et installez le fichier exécutable Windows gaim-1.5.0.exe à partir de l’URL ftp://eagle-server.example.com/pub/eagle_labs/eagle1/chapter1. Acceptez les paramètres par défaut au cours de l’installation. Vérifiez que le client de discussion Gaim est installé, puis suivez la procédure ci-dessous pour le configurer.

Étape 2 : ouverture de la fenêtre des comptes

Ouvrez l’application Gaim, puis sélectionnez l’icône Accounts (Comptes) dans la fenêtre de connexion. La fenêtre des comptes est présentée à la figure 2.

Figure 2. Fenêtre des comptes de l’application Gaim 2. Dans la fenêtre Accounts (Comptes), cliquez sur Add (Ajouter)..

Étape 2 : ajout d’un compte.

Reportez-vous à la figure 3. Dans la fenêtre Add Account (Ajout de compte), développez l’option

Show more options (Plus d’options). Renseignez les champs requis :

Protocol (Protocole) : IRC

Screen Name (Nom d’affichage) : (ce qui permet aux autres de vous reconnaître)

Serveur : eagle-server.example.com

Proxy Type (Type de proxy) : No Proxy (Aucun)

Notions de base sur les réseaux : utilisation des outils collaboratifs :

vivre dans un monde en réseau conversation IRC et messagerie instantanée

Figure 3. Fenêtre Add Account de l’application Gaim

Une fois terminé, cliquez sur Save (Enregistrer).

Fermez la fenêtre des comptes.

Tâche 2 : connexion à un serveur de discussion

Étape 1 : ouverture de session.

Revenez à la fenêtre de connexion, où le nouveau compte de connexion au serveur eagle-server doit désormais apparaître. Cliquez sur Sign-on (Ouvrir une session). Deux fenêtres s’ouvrent. La fenêtre d’état de la connexion IRC est présentée à la figure 4. La fenêtre principale du client Gaim permettant de discuter ou d’utiliser la messagerie instantanée est présentée à la figure 5.

Notions de base sur les réseaux : utilisation des outils collaboratifs :

vivre dans un monde en réseau conversation IRC et messagerie instantanée

Figure 5. Fenêtre principale du client IRC Gaim

Étape 2 : procédure permettant de rejoindre une discussion.

Lorsque la connexion entre le client IRC et le serveur IRC est établie, la fenêtre d’état se ferme et une fenêtre Buddy List (Liste de contacts) s’affiche. Cliquez sur Chat (Discuter), comme illustré à la figure 6.

Remarque : pour rejoindre une discussion, vous devez indiquer un nom commençant par # dans le champ Channel. Si cette consigne n’est pas respectée, vous vous retrouverez tout seul dans la salle de discussion (à moins que d’autres participants aient fait la même erreur).

Figure 6. Procédure permettant de rejoindre une discussion

Tâche 3 : session de discussion

Une brève discussion entre les utilisateurs Root et student2 est présentée à la figure 7. Plusieurs participants peuvent rejoindre la discussion et interagir entre eux.

Notions de base sur les réseaux : utilisation des outils collaboratifs :

vivre dans un monde en réseau conversation IRC et messagerie instantanée

Figure 7. Participation à une discussion

Au cours de la discussion, réfléchissez à la façon dont vous, en tant que parent ou administrateur réseau, géreriez ce type de connexion.

Tâche 4 : Remarques générales

Si votre réseau est connecté à Internet, vous pouvez utiliser le client Gaim pour vous connecter à plusieurs fournisseurs de services de messagerie instantanée. Ce type de communication est très prisé chez les adolescents et les jeunes adultes, qui l’utilisent pour discuter avec leurs amis et partager des fichiers. Toutefois, il est possible qu’ils ne comprennent pas ce qu’une communication entre client et serveur implique. En tant que futur ingénieur réseau, il vous appartient de comprendre les problèmes sociaux et de sécurité liés à l’utilisation de la messagerie instantanée et de la technologie IRC.

Tâche 5 : confirmation

Transférez- vous des fichiers entre partenaires au cours d’une discussion. Depuis l’hôte, envoyez une commande ping continue vers le serveur eagle-server afin de surveiller le débit réseau. Examinez le temps de réponse avant et pendant le transfert des fichiers. Décrivez brièvement ce temps lorsque des fichiers sont transférés et lorsque aucun fichier n’est transféré.