Développement et optimisation d’une caméra Compton miniature à masque codé

Défis à relever dans cette thèse

À travers la revue des systèmes existants, il existe toujours plusieurs défis scientifiques à relever concernant la caractérisation d’une scène radiologique, notamment à travers l’analyse des données acquises au niveau de ces scènes. * Avec les événements multiples † Données Timepix3 CdTe Chapitre 1 : Caliste – De l’espace aux applications nucléaires

La spectro-identification automatique des radioéléments

Dans un premier temps, les systèmes proposés sont principalement des systèmes d’imagerie et leurs capacités spectroscopiques sont exploitées principalement pour la localisation des sources en imagerie Compton. Certaines caméras, comme iPIX ou Polaris-HD, proposent un système d’identification des sources, basé sur la détection de pics. Cependant, les algorithmes de détection de pics nécessitent d’avoir détecté un nombre suffisamment élevé de photons. De ce fait, la spectroidentification automatique des sources radioactives et en temps réel, de surcroit avec un nombre réduit de photons dans le spectre, est un défi scientifique ouvert de grande importance. Bien que les détecteurs aient de très bonnes performances spectrales du point de vue de la résolution, ils ne sont pas à l’abri de potentielles dérives d’étalonnage dues aux conditions opérationnelles telles qu’une moins bonne maîtrise de la température du détecteur ou de la haute tension, ce qui peut impacter les performances d’identification par le truchement de fluctuations des paramètres d’étalonnage. En outre, une information importante pour caractériser la scène radiologique est d’être capable, parmi les sources identifiées, de déterminer leurs proportions dans le signal, de façon à savoir si certaines sources sont largement dominantes dans la scène ou non. Le premier axe de mon travail consiste à étudier et développer des méthodes de spectro-identification originales afin de répondre à ce défi scientifique, et de les appliquer au cas des détecteurs Caliste en les testant avec des données réelles issues de mesures. À partir d’un spectre obtenu avec le détecteur Caliste, je réponds aux trois questions suivantes : Quels radioéléments ont été à l’origine de ce spectre ? Dans quelles proportions chaque radioélément identifié a-t-il contribué au signal enregistré ? Comment évaluer les incertitudes liées aux résultats répondant aux deux questions précédentes ?

L’imagerie à masque codé

Les concepts de systèmes d’imagerie à masque codé remontent aux années 1960 et les algorithmes de traitement associés sont très efficaces pour la localisation de sources ponctuelles, à l’infini, ce qui explique d’ailleurs leur utilisation pour des applications en astronomie. De ce fait, ces systèmes d’imagerie, associés à des détecteurs adaptés, ont des performances satisfaisantes pour la caractérisation de scènes radiologiques, à la fois en résolution spatiale et en sensibilité, comme montré en Tableau 2-2. Néanmoins, lorsqu’il existe une multitude de sources ponctuelles dans le champ de vue ou dans le cas de la présence d’une source étendue, les algorithmes existants présentent des limitations, et peuvent alors être incapables de fournir des informations de localisation, comme je le présente en Chapitre 4. Pour autant, ces cas peuvent être rencontrés dans des scènes radiologiques. Le deuxième axe de mon travail consiste à étudier et appliquer les méthodes usuelles de traitement de données d’imagerie à masque codé à la caméra gamma WIX-HD et à développer de nouvelles méthodes pour répondre au défi lié à la présence de plusieurs sources ponctuelles et de sources étendues. Je formule la question scientifique à traiter ainsi : À partir d’une carte des coups enregistrés par le détecteur Caliste devant lequel a été placé un masque codé, comment peut-on retrouver la position de la ou des sources à l’origine de cette acquisition ?

La reconstruction Compton

L’imagerie Compton avec un seul détecteur Caliste-HD est envisageable. Cependant, les incertitudes liées à la méconnaissance de la profondeur d’interaction des photons dans le cristal de CdTe, l’utilisation d’une unique couche de détection et le bruit intrinsèque lié aux méthodes classiques de reconstruction Compton apportent des défis à relever en matière de traitement des données. J’ai développé plusieurs algorithmes pour prendre en compte cette difficulté liée au bruit intrinsèque de la reconstruction Compton, qui peut dégrader la capacité du système à séparer deux sources proches, malgré une bonne résolution spatiale dans le cas de la reconstruction de l’image d’une source seule. Par ailleurs, un autre point essentiel est la sensibilité de la caméra gamma, notre configuration étant peu favorable avec un cristal peu épais de 1 mm contrairement à la caméra Polaris-H qui possède un cristal épais ou la caméra ASTROCAM qui possède plusieurs couches de détection. Il est nécessaire de développer des algorithmes capables de localiser des sources avec un nombre réduit de détections Compton. Le troisième axe de mes recherches consiste à mettre en œuvre des algorithmes avancés de traitement Compton appliqués à la caméra gamma WIX-HD, afin d’être capable d’une part de séparer des sources ponctuelles proches, en particulier de même énergie, ainsi que de traiter le cas de sources étendues, et d’autre part, de développer des algorithmes nouveaux pour aboutir à une meilleure sensibilité. Je traite plus précisément la question scientifique suivante : À partir d’une acquisition effectuée avec Caliste, comment extraire les événements pertinents pour la reconstruction Compton et retrouver la position de la ou des sources à l’origine de cette acquisition ? 3.2 Structuration du manuscrit Dans ce manuscrit, je présente la méthodologie que j’ai mise en place pour répondre à ces trois axes de recherche. Je montre les résultats que j’ai obtenus en appliquant mes méthodes à des données préférentiellement issues de mesures réelles acquises avec la WIX-HD et le détecteur Caliste-HD, et par simulation dans certains cas où les mesures n’étaient pas réalisables. Le Chapitre 2 présente précisément la nature des données issues des détecteurs Caliste. Je montre qu’un soin particulier doit être apporté à l’étalonnage en énergie et je propose un algorithme qui établit les paramètres de l’étalonnage. Dans un deuxième temps, je montre comment je peux expliquer les données qui sont observées avec Caliste, notamment en termes spectrométriques. Pour ce faire, je mets en place des simulations de la trajectoire des photons entre une source et le détecteur avec les éventuels dépôts d’énergie ayant eu lieu sur cette trajectoire, puis je modélise finement la réponse spectrométrique du détecteur. En plus de la compréhension des phénomènes à l’origine des spectres acquis avec Caliste, cette étape me permet de disposer d’un algorithme de simulation de spectres que j’utiliserai en Chapitre 3. Le Chapitre 3 traite du premier axe de la thèse, sur la spectro-identification de sources radioactives. Pour relever les défis présentés en paragraphe 3.1.1, j’étudie l’application d’algorithmes de deep learning fondés sur l’utilisation de réseaux de neurones convolutifs. Je montre que je peux entraîner ces réseaux de neurones à l’aide des simulations établies au Chapitre 2 et les appliquer à des données réelles. Par ailleurs, j’utilise cette méthode pour répondre à la fois à la question de l’identification des sources et à la question de la quantification de leur contribution au signal, tout en donnant une incertitude sur les deux résultats. À travers des tests issus de données réelles, j’évalue les performances de ces algorithmes. Enfin, je montre une application pour la détermination du débit de dose attribué à chaque source identifiée. Les Chapitres 4 et 5 traitent du deuxième axe de recherche et concernent l’imagerie à masque codé pour la caméra gamma WIX. En Chapitre 4, je présente plus précisément le système de masque codé que j’utilise. Puis, je décris les algorithmes classiquement utilisés pour traiter les données d’imagerie à masque codé et je les applique au cas de la WIX-HD, dans le but d’établir les performances que j’ai données dans le Tableau 2-2, en montrant aussi les limites de ces algorithmes. Afin de dépasser ces limites, en particulier vis-à-vis de sources étendues, je mets en place au Chapitre 5 des algorithmes de deep learning, dont j’évalue les performances sur la problématique à la fois des sources ponctuelles et des sources étendues. Le Chapitre 6 aborde le troisième axe de la thèse sur la reconstruction Compton avec Caliste-HD. Je présente d’abord le principe de l’imagerie Compton et la manière dont j’extrais les événements d’intérêt dans une acquisition. Puis, j’étudie quatre algorithmes, deux algorithmes existants et deux algorithmes que j’ai développés, qui peuvent être appliqués pour faire cette reconstruction Compton en montrant leurs avantages mais aussi leurs limitations. J’analyse notamment les performances du point de vue de la résolution spatiale, de la séparation de sources et de la sensibilité. Je montre enfin les possibilités d’application d’algorithmes de deep learning et leurs apports sur cette problématique

Table des matières

Introduction

Chapitre 1 : Caliste – De l’espace aux applications nucléaires

1 L’instrumentation X et gamma en astrophysique

1.1 L’astronomie X et gamma

1.2 Détecter les photons X et gamma

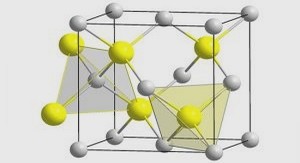

1.3 Vers la conception de détecteurs CdTe miniatures pixellisés

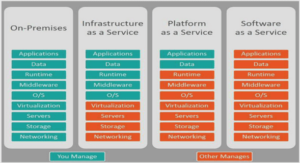

2 Application des détecteurs Caliste aux caméras gamma

2.1 Caliste-HD et Caliste-O

2.2 Vers des applications nucléaires : le prototype de caméra gamma WIX

2.2.1 Des caméras gamma pour la sûreté nucléaire issues de l’astrophysique des hautes énergies

2.2.2 WIX : un prototype de caméra gamma basé sur Caliste HD 3

2.2.3 Performances de la caméra WIX-HD et comparaison avec les autres caméras gamma

3 Objectifs de thèse

3.1 Défis à relever dans cette thèse

3.1.1 La spectro-identification automatique des radioéléments

3.1.2 L’imagerie à masque codé

3.1.3 La reconstruction Compton

3.2 Structuration du manuscrit

4 Bibliographie

Chapitre 2 : La vie d’un photon, de la source aux données

1 Observation des données et spectrométrie avec Caliste

1.1 Les données brutes issues de Caliste

1.1.1 La liste d’événements

1.1.2 Carte des coups et spectre

Carte de coups

Spectre

1.2 Étalonnage en énergie

1.2.1 Principe

1.2.2 Principe et loi de calibration

1.2.3 Détermination des paramètres de calibration par la méthode ECC (Energy Calibration via

Correlation)

1.2.4 Maximisation de la corrélation par recherche exhaustive et algorithme génétique

ECC-AMR

Algorithme génétique

1.2.5 Résultats de calibration

Spectre

Spectro-image

1.2.6 Calibration non affine

1.3 Conclusion et nécessité de construire un modèle

2 Modélisation des interactions photons/matière, de la source au détecteur

2.1 Simulation directe Monte-Carlo

2.2 Modélisation des diffusions Compton multiples

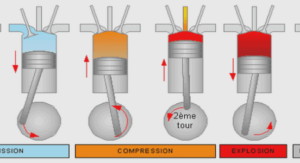

2.2.1 Diffusion Compton simple

2.2.2 Diffusions Compton multiples

3 Modélisation de la réponse du détecteur

3.1 Fluctuation du nombre de paires électrons-trous

3.2 Formation du signal

3.2.1 Induction du signal

3.2.2 Transport et perte de charge

3.2.3 Efficacité d’induction de charges

3.2.4 Résolution numérique de l’efficacité d’induction de charges (CIE)

Calcul du potentiel électrique et du potentiel de pondération

Calcul de l’efficacité d’induction de charges

3.2.5 Prise en compte de l’efficacité d’induction de charges dans la réponse du détecteur

3.3 Bruit électronique

4 Modélisation des spectres, simulations et réponse du détecteur

4.1 Utilisation de la simulation Geant4 et de la réponse du détecteur

4.2 Application à la simulation de spectre

4.2.1 Application et comparaison avec des mesures réelles

4.2.2 Utilisation des structures Compton multiples

4.3 Conclusion et utilité des simulations

5 Bibliographie

Chapitre 3 : Spectro-Identification automatique

1 Contexte de la spectro-identification

1.1 Problème à traiter

1.1.1 Description du problème

1.1.2 Données utilisées

1.1.3 Hypothèses et contexte

1.2 État de l’art

1.2.1 Algorithmes de recherche et d’ajustements de pics

1.2.2 Méthodes basées sur des modèles de spectres

1.2.3 Algorithmes de machine learning

1.3 Orientation vers des algorithmes de deep learning

2 Les réseaux de neurones

2.1 Calcul de la sortie du réseau : forward pass

2.1.1 Neurone fully-connected

2.1.2 Neurone de convolution

2.1.3 Réseau de neurones

2.2 Apprentissage des réseaux de neurones

2.2.1 Objectif et fonction de coût

2.2.2 Descente de gradient et backpropagation

2.2.3 Surveillance des performances et adaptation des hyperparamètres

3 Apprentissage de réseaux de neurones convolutifs pour la spectro-identification de radioéléments

3.1 Méthodologie mise en place

3.1.1 Indentification, quantification et bibliothèque de sources

3.1.2 Construction de la base de données

Application des simulations

Augmentation de données

3.1.3 Normalisation des spectres

3.2 Incertitudes et réseaux de neurones bayésiens

3.3 Construction des réseaux de neurones et apprentissage

4 Application des réseaux de neurones à la spectro-identification de radioéléments

4.1 Constitution de la base de données de test

4.2 Mise en œuvre des réseaux et quantification des performances

4.2.1 Représentation des résultats et cas d’application

4.2.2 Comment « réfléchit » mon réseau de neurones convolutif ?

4.3 Évaluation des performances des réseaux de neurones d’identification

4.3.1 Precision, Recall, Accuracy

4.3.2 Adaptation du seuil de décision

4.3.3 Sensibilité pour les sources individuelles

4.3.4 Performances sur la quantification

5.1 Débit de dose : définition et calcul

5.2 Mesure du débit de dose avec Caliste

5.2.1 Principe de la mesure

5.2.2 Inversion Compton

5.2.3 Prise en compte de l’efficacité de détection

5.2.4 Application au calcul de la dose

5.3 « Démélange » de sources et dose par radioéléments individuels

6 Conclusion

7 Bibliographie

Chapitre 4 : Imagerie à masque codé – Présentation et méthodes classiques

1 L’imagerie à masque codé

1.1 Principe de ce système d’imagerie

1.2 Masque utilisé 9

1.3 Problème d’inversion

2 Algorithmes de localisation existants

2.1 Algorithme de déconvolution

2.2 Maximum Likelihood Expectation Maximization (MLEM)

3 Application des algorithmes de déconvolution et MLEM, aux données Caliste

3.1 Tests sur des sources ponctuelles

3.1.1 Quantification des résultats : CNR (Contrast-to-Noise Ratio) et GCR (Ghost Contrast Ratio)

3.1.2 Reconstruction d’images pour une source ponctuelle unique

3.1.3 Reconstruction d’images pour des sources ponctuelles multiples

Sources multiples avec différents radioéléments

Page

Sources multiples d’un même radioélément

3.2.1 Simulations de sources

3.2.2 Localisation de sources étendues issues de simulations

Quantification des résultats

Tests sur des sources étendues

4.1 Détermination d’un critère d’arrêt objectif

4.2 Détermination de la distance à la source

5 Conclusion sur les algorithmes classiques et leurs limitations

6 Bibliographie

Chapitre 5 : Imagerie à masque codé – Méthodes de deep learning

1 Base de données et construction de réseaux de neurones

1.1 Génération continue d’une base de données

1.2 Architecture du réseau de neurones et apprentissage

2 Performances des réseaux de neurones sur la problématique de la localisation de sources

par masque codé

2.1 Tests sur des données réelles avec des sources ponctuelles

2.1.1 Source ponctuelle unique dans l’axe

2.1.2 Source ponctuelle unique hors axe

Comparaison de sensibilité entre l’algorithme MLEM et le réseau de neurones

2.1.3 Sources ponctuelles multiples

Cas de deux sources ponctuelles hors axe, même radioélément

Cas de cinq sources ponctuelles, même radioélément

2.2 Tests sur des données simulées de sources étendues

2.2.1 Cas d’une source étendue 2°x2°

2.2.2 Cas d’une source étendue 4°x4°

2.2.3 Cas d’une source étendue 7°x7°

2.2.4 Cas d’une source étendue de forme et taille arbitraires

2.3 Conclusion sur l’application des réseaux de neurones à la reconstruction par masque codé

3 Superposition optique et sources étendues réelles

3.1 Superposition image gamma et image optique

3.2 Cas de sources étendues

4 Conclusion

5 Bibliographie

Chapitre 6 : Localisation de sources radioactives par imagerie Compton

1 Principe de la reconstruction Compton

1.1 Diffusion Compton et élargissement Doppler

1.2 Application de la diffusion Compton à la localisation de sources radioactives

2 Reconstruction Compton avec Caliste

2.1 Sélection des événements Compton

2.2 Ordre d’interaction et simulations

2.2.1 Problématique de l’ordre d’interaction

Page

2.2.2 Simulations d’événements Compton

2.2.3 Validation de la méthode

2.3 Backprojection directe

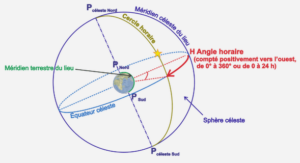

2.3.1 Système de coordonnées

2.3.2 Calcul et projection des cônes sur la sphère

2.3.3 Application de la backprojection directe à des données réelles acquises avec Caliste

3 Algorithmes de traitement Compton

3.1 Algorithme LM-MLEM : List-Mode Maximum Likelihood Expectation Maximization

3.1.1 Principe de la méthode

3.1.2 Test LM-MLEM avec des données Caliste

3.2 SOE-RR : Stochastic Origin Ensemble Resolution Recovery

3.2.1 Principe de la méthode

3.2.2 Tests SOE-RR sur des données réelles acquises avec Caliste

3.3 Algorithme bayésien de reconstruction Compton

3.3.1 Principe de la méthode

3.3.2 Tests sur des données réelles acquises avec Caliste

3.4 Reconstruction par Inversion Compton

3.4.1 Principe de la méthode d’inversion Compton

3.4.2 Test de la reconstruction par inversion Compton avec des données réelles issues de Caliste

3.4.3 Test de l’inversion Compton sur une simulation de source étendue

3.5 Conclusion sur les algorithmes

4 Perspectives : vers des algorithmes de Deep Learning

4.1 Mise en place du problème à traiter et développement de réseaux de neurones

4.2 Test du réseau de neurones sur des données de simulation

4.3 Résultats sur des données réelles de sources ponctuelles uniques par deep learning

5 Conclusion

6 Bibliographie

Conclusion et perspectives

Annexe A : Interactions photon-matière

1 Les interactions photon-matière dans le domaine X et gamma

1.1 L’absorption photoélectrique

1.2 La diffusion Compton

2 Probabilité d’interaction

3 Bibliographie

Annexe B : Réseaux de neurones et backpropagation

1 Rappel du problème et notations

2 Calcul des dérivées partielles de la fonction de coût suivant les paramètres

2.1 Calcul sur la dernière couche du réseau de neurones

2.2 Calcul des dérivées partielles pour les autres couches

2.3 Conclusion sur l’algorithme de backpropagation

3 Bibliographie

Annexe C : Utilisation de deux sorties complémentaires softmax

Annexe D : L’algorithme MLEM

1 Problème et notations

2 Approche bayésienne

3 Algorithme MLEM et convergence

3.1 Calcul de la dérivée de la vraisemblance

3.2 Concavité de la log-vraisemblance et existence d’un maximum

3.3 Algorithme de recherche du maximum de vraisemblance

3.4 Démonstration que le point de convergence maximise la vraisemblance

4 Conclusion

5 Bibliographie

Annexe E : Reconstruction Compton sur des données IBIS/INTEGRAL

1 L’instrument IBIS

2 Application de la reconstruction Compton à un GRB observé par IBIS

2.1 Étude spectrométrique

2.2 Reconstruction Compton

3 Bibliographie

|

Télécharger le document complet

Télécharger le document complet