Sommaire: Etude détaillée de l’annuaire Microsoft Active Directory dans Windows

Cet article présente une étude détaillée de l’annuaire Microsoft™ Active Directory ™ dans Windows 2000 et des technologies qui y sont liées.

Y sont abordés en détail les concepts d’annuaire électronique, de domaine Windows 2000, ainsi que l’implémentation DNS de Microsoft et les nouveaux mécanismes d’authentification.

1.1. Introduction

1.2. Active Directory : un annuaire

1.2.1. Pourquoi un annuaire ?

1.2.2. Contraintes

1.2.2.1. L’aspect dynamique

1.2.2.2. La flexibilité

1.2.2.3. La sécurité

1.2.3. Particularités d’un annuaire

1.2.3.1. Sollicitations

1.2.3.2. Nature des transactions

1.2.3.3. Accès à l’information

1.2.3.4. Communication entre annuaires

1.2.4. Compatibilité avec les autres annuaires

1.2.4.1. LDAP

1.2.4.2. Microsoft ADSI

1.2.5. Spécificités

1.2.5.1. Réplication

1.2.5.2. Un annuaire pour tout enregistrer

1.2.5.3. Des mécanismes de sécurité complexes

1.3. Les domaines Active Directory

1.3.1. Introduction : avant Active Directory

1.3.2. Le Contrôleur de Domaine de Windows 2000

1.3.2.1. NTDS.DIT : la base de données d’Active Directory

1.3.2.2. L’organisation des données dans Active Directory : contenu et schema

1.3.2.3. Notions d’Arbre et de Forêt

1.3.2.4. Domaine racine

1.3.2.5. Relations de confiance entre domaines

1.3.2.6. réplication multi-maîtres

1.3.2.7. Le FSMO

1.3.2.8. Le Catalogue Global

1.4. Vers un nouveau mécanisme d’authentification : Kerberos

1.4.1. Avant Kerberos : NTLM

1.4.2. Kerberos 5 : une authentification unique, un protocole éprouvé

1.4.2.1. Principe…

1.4.2.2. Limitations de Kerberos 5 dans Windows 2000

1.4.3. Intégration dans Active Directory

1.4.4. Compatibilité

1.4.5. Spécificités de l’implémentation Microsoft

1.5. DDNS : le DNS selon Microsoft

1.5.1. Mort programmée de NetBIOS

1.5.2. Intégration Active Directory

1.5.3. Compatibilité de l’implémentation

1.5.4. Spécificités

1.5.4.1. Mise à jour Dynamique

1.5.4.2. Suppression des enregistrements obsolètes

1.5.4.3. Support des caractères Unicode

Références Web

Glossaire

……….

1.1. Introduction

Avec Windows 2000, Microsoft a introduit un ensemble complet de nouveaux outils et méthodes qui changent considérablement l’approche de l’administration et de la sécurisation d’un système ou d’un réseau, rendant son précédent système, Windows NT, obsolète.

Ces nouveautés ont pour but avoué de combler les lacunes de NT en matière de sécurité, d’une part, et d’homogénéiser toute l’administration des domaines tout en renforcant la sécurité globale du réseau, d’autre part. L’ensemble de ces changements s’articule autour d’un point, d’une clé de voûte : Active Directory™.

Active Directory dans Windows

1.2. Active Directory : un annuaire

1.2.1. Pourquoi un annuaire ?

Active Directory est avant toute chose un annuaire, comme le sont également NDS, de Novell, ou iPlanet, de Sun. Avant d’aller plus loin dans l’étude d’Active Directory, il faut définir ce qu’est exactement un annuaire.

Avec le développement des réseaux, les services offerts se sont multipliés. On trouve ainsi couramment sur un même réseau un service de messagerie, un serveur de fichiers, un agenda partagé, etc.

Avant d’accéder à un quelconque service, il est souvent demandé aux utilisateurs de s’authentifier, afin de se faire reconnaitre du service en question. De même, chaque utilisateur d’un service disposera de ses propres données, de ses propres paramètres, pour l’utilisation du service.

En prenant l’exemple de la messagerie, un utilisateur devra donc :

• s’authentifier auprès du serveur de messagerie, au moyen d’un identifiant et d’un mot de passe, par exemple

• pouvoir accéder à son courrier

• éditer ses données personnelles (au minimum nom, prénom et adresse personnelle).

Les mêmes besoins se font sentir si l’utilisateur utilise un service d’agenda, par exemple. Là encore, il devra pouvoir se faire reconnaitre du service, stocker des informations le concernant, enregistrer ses rendez-vous, etc…

Historiquement, chaque service implémentait les mécanismes nécessaires à chaque opération lui étant propre (identification, stockage de données, etc…). Plus le réseau est vaste et plus les services se multiplient. Il est par conséquent difficile, sur un réseau étendu, de contrôler finement et efficacement l’ensemble des ressources avec une telle approche.

C’est là que le concept d’annuaire prend son sens. Un annuaire va permettre de centraliser les informations d’un utilisateur, d’un service, etc… pour en simplifier l’administration. Chaque utilisateur disposera d’une entrée dans l’annuaire, entrée dans laquelle seront conservées toutes les données le concernant. Les services n’auront alors plus qu’à consulter l’annuaire pour fournir à l’utilisateur les données qu’il attend.

Active Directory dans Windows

1.2.2. Contraintes

Il est intéressant de se pencher sur les contraintes qui se trouvent derrière le concept d’annuaire électronique.

1.2.2.1. L’aspect dynamique

Un annuaire électronique doit avant tout être dynamique. Il doit pouvoir être mis à jour rapidement, et ces modifications doivent être accessibles immédiatement, ce dans le but de diminuer le délai de diffusion de l’information sur le réseau. L’aspect dynamique d’un annuaire permet également de faciliter la délégation des responsabilités. C’est le propriétaire d’une information qui met celle-ci à jour ; l’information se trouve ainsi rapprochée de sa source afin de la rendre toujours plus pertinente.

1.2.2.2. La flexibilité

Un annuaire électronique doit également répondre à une deuxième contrainte, celle de la flexibilité.

Pour qu’il soit efficace, la structure d’un annuaire doit pouvoir être modifiée pour s’adapter aux nouvelles entrées qui doivent y être enregistrées. L’ajout d’un attribut, d’une structure de données complète ou d’une entrée dans un annuaire électronique doit pouvoir se faire sans altérer les informations existantes pour le reste de l’annuaire.

De même, il doit être possible de modifier l’organisation des données au sein de l’annuaire. La fonction principale d’un annuaire est d’organiser les données de telle façon qu’elles puissent être retrouvées le plus rapidement possible. Pour ce faire, un annuaire met en place un classement qui lui est propre, susceptible d’évoluer en fonction des informations qui sont ajoutées à l’annuaire.

Active Directory dans Windows

1.2.2.3. La sécurité

Un annuaire électronique doit être en mesure de contrôler les données qu’il fournit, et ce en fonction de différents critères, qui peuvent aller de la localisation géographique de l’utilisateur demandant une information à son identité complète. Des mécanismes d’authentification doivent être présent afin de permettre, par exemple, d’interdire l’accès à un sous-ensemble de l’annuaire, ou à certains attributs.

Il doit également être possible de restreindre l’accès à certaines informations en fonction de relations établies ou non dans les données existant dans l’annuaire. Par exemple, un administrateur local devra pouvoir accéder aux profils des utilisateurs locaux, mais pas à ceux des utilisateurs du domaine. De même, un utilisateur local ne pourra pas accéder aux informations concernant l’administrateur.

Il est également envisageable de filtrer les informations en fonction de l’endroit d’où une personne accède à l’annuaire. Par exemple, un annuaire peut avoir une interface privée et une interface publique.

Les informations dites publiques étant accessibles depuis Internet, et les informations privées seulement depuis un intranet.

Enfin, recoupant la contrainte de flexibilité, il doit être possible de contrôler précisément la délégation des responsabilités.

1.2.3. Particularités d’un annuaire

Les annuaires sont souvent comparés à des bases de données. La comparaison, si elle est justifiée, créé pourtant une ambiguïté qu’il faut lever. Si un annuaire est effectivement une base de données, la réciproque est fausse. Quelles sont donc les particularités d’un annuaire ?

Active Directory dans Windows

1.2.3.1. Sollicitations

Un annuaire est beaucoup plus sollicité en lecture qu’en écriture. C’est le but premier d’un annuaire que d’être consulté, d’offrir des informations. Même s’il faut mettre à jour un annuaire, et que, comme cela a été décrit auparavant, la nature dynamique d’un annuaire implique la régularité de ces mises à jour, les écritures dans un annuaire sont négligeables face aux lectures.

1.2.3.2. Nature des transactions

Les transactions gérées par un annuaire sont de nature simple. Un annuaire n’a pas pour vocation de gérer de multiples transactions en concurrence, ou de traiter de gros volumes de données. De par l’organisation des données dans un annuaire, il n’est pas nécessaire de mettre en place des mécanismes complexes de vérification de l’intégrité des données.

1.2.3.3. Accès à l’information

Le but d’un annuaire est d’être consulté, de fournir des informations. Ces informations doivent être accessibles quelle que soit la distance séparant la personne demandant l’information et l’annuaire lui-même. De même, quel que soit le débit de la liaison entre l’annuaire et le client, la consultation, disons, d’un numéro de téléphone, doit pouvoir se faire rapidement.

1.2.3.4. Communication entre annuaires

Répondant au besoin de flexibilité, la communication inter-annuaire est une caractéristique importante. Elle permet, entre autre, de mettre en place efficacement la délégation de l’administration des données servies. L’intérêt de disposer de plusieurs annuaires électroniques dans une multinationale est aisément compréhensible. Les informations concernant les employés français, par exemple, seront conservées dans un premier annuaire, et celle des employés de Californie dans un second. Ces deux annuaires seront en mesure de communiquer entre eux, si bien qu’une demande d’informations sur un employé californien à l’annuaire français aboutira, de façon totalement transparente. Cette coopération est illustrée Figure 1.

Figure 1. Coopération de deux annuaires

1.2.4. Compatibilité avec les autres annuaires

1.2.4.1. LDAP

Microsoft n’est en rien un pionnier. En effet, bien avant lui, Novell proposait son annuaire, NDS, et le concept même d’annuaire avait été formalisé par une norme, X.500, qui définit précisément la façon d’accéder à un service d’annuaire.

La norme X.500 étant un peu lourde et s’adaptant assez mal aux besoins existant, une version allégée de X.500, appelée LDAP fut normalisée par la suite.

Historiquement, de nombreux annuaires s’appuient sur LDAP. Microsoft n’échappe pas à la règle, et les accès à Active Directory se font avec des requêtes LDAP classiques.

1.2.4.2. Microsoft ADSI

Afin de faciliter les accès à un ensemble d’annuaires hétérogènes, Microsoft a développé une couche d’abstraction, appelée ADSI (Active Directory Service Interface) [w2kadsi], permettant d’interroger de façon transparente et homogène un ensemble de services d’annuaire, au moyen de scripts ou de programmes écrits en C/C++.

Cette couche d’abstraction rend la manipulation de données appartenant à un annuaire très simple, quelque soit le service d’annuaire sous jacent. Nativement, ADSI supporte les annuaires de type :

• LDAP

• Windows NT

• NDS™

• Netware™ 3

Il est également possible d’ajouter le support d’autres services d’annuaire à ADSI en développant des connecteurs ADSI spécifiques.

Enfin, certains produits Microsoft tels que Exchange et IIS, bien qu’il ne s’agisse pas d’annuaires, disposent d’une interface ADSI.

1.2.5. Spécificités

La précédente partie a présenté Active Directory comme un service d’annuaire électronique classique.

Cependant, Active Directory pousse le concept d’annuaire dans ses retranchements. En effet, tout ou presque, dans Windows 2000, peut être enregistré dans l’annuaire. De plus, les mécanismes de réplication, nécessaires à la tolérance de panne, entre autres, lui sont propres.

1.2.5.1. Réplication

Active Directory dans Windows est fortement basé sur LDAP, ce qui soulève un problème : LDAP ne définit pas le mécanisme de réplication entre annuaires. Actuellement, les mécanismes de réplication d’un annuaire LDAP sont en cours de normalisation à l’IETF [ldup], mais à ce jour, rien n’est encore finalisé.

Microsoft a donc fait le choix d’implémenter son propre mécanisme de réplication d’annuaire. A ce jour, les détails du protocole de réplication multi-maître créé par Microsoft ne sont pas connus. La réplication de l’annuaire Active Directory sera traitée plus en détail dans la partie 3 de ce document, qui traite des contrôleurs de domaine.

1.2.5.2. Un annuaire pour tout enregistrer

Active Directory est bien plus qu’un simple annuaire. En effet, toutes les informations concernant le domaine contrôlé par la machine qui héberge l’annuaire sont stockées dans ce même annuaire. S’y trouvent, par exemple, la liste complète des utilisateurs ainsi que leur mot de passe, mais également toutes les zones DNS, si l’hôte a des fonctions de Serveur de Noms [Section 1.5], les certificats numériques utilisés pour la gestion du domaine, la politique sécurité des groupes du domaine, les règles de filtrage IP du pare-feu Microsoft, ISA server, etc…

Il est même possible de stocker dans l’annuaire des règles spécifiques aux routeurs ou commutateurs Cisco, qui viendront chercher leur configuration d’eux même en utilisant Active Directory. Le but étant clairement de centraliser au maximum l’administration du réseau.

Active Directory dans Windows

1.2.5.3. Des mécanismes de sécurité complexes

Bien entendu, une telle volonté de centraliser l’administration ne saurait être viable sans une solide politique de sécurité. Afin de pouvoir établir de telles politiques, Active Directory repose entièrement sur le concept d’ACL (Access Control List).

L’annuaire Active Directory possède une structure arborescente, chaque élément étant soit un conteneur, soit une propriété. Chaque objet de l’annuaire dispose de ses propres permissions. Il est donc possible de définir complètement les permissions que l’on souhaite donner à l’ensemble des éléments de l’annuaire.

Active Directory pouvant contenir des millions d’entrées, il est bien entendu inconcevable de définir les permissions pour chaque objet de l’annuaire. Chaque entrée hérite donc des permissions de son parent, à moins que cela ne soit changé de façon explicite.

Cette approche sécurité permet d’atteindre un niveau de granularité sans précédent. Cependant, il faut veiller à toujours utiliser au maximum les propriétés d’héritage, l’ensemble de permissions étant assez difficile à auditer compte tenu du nombre d’entrées de l’annuaire.

[/tab][tab name=’P2′]

1.3. Les domaines Active Directory

1.3.1. Introduction : avant Active Directory

Active Directory regroupe sous un seul nom un ensemble considérable de services, et désigne en fait, plus qu’un produit ou qu’un composant logiciel, un ensemble de standards et de protocoles complétant la base de données qui constitue l’annuaire intégré à Windows 2000. Avant Windows 2000, et plus particulièrement dans Windows NT4, cet annuaire existait plus ou moins, sous la forme d’un ensemble de composantes logicielles et de bases de données éparses. On peut citer, parmi ces composantes :

• IIS 4.0

• La base d’utilisateurs

• La base de données d’Exchange

Un effort était déjà fait pour homogénéiser cet ensemble d’outils et de bases. Ainsi en témoigne l’API ADSI, permettant non seulement d’unifier l’accès aux différents annuaires existant, avant même que Microsoft ne mette en production sa propre solution, mais également d’étendre cet accès aux composantes de Windows NT 4.0, telles que celles qui viennent d’être citées.

L’intégration complète de ces diverses composantes dans le système n’a pourtant réellement été réalisée qu’avec l’apparition d’Active Directory dans Windows.

Windows NT a également introduit et étendu le concept de Contrôleur de Domaine. Ce concept, s’il est aujourd’hui très lié au concept même d’annuaire (un annuaire Active Directory dans Windows se trouve obligatoirement sur une machine faisant office de Contrôleur de Domaine), était un peu différent.

Sous Windows NT 4.0, deux types de Contrôleur de Domaine existaient :

• Les PDC, ou Primary Domain Controler – Contrôleur de Domaine Principal

• Les BDC, ou Backup Domain Controler – Contrôleur de Domaine Secondaire

La différence entre ces deux types de Contrôleur de Domaine est assez importante. Un domaine ne pouvait avoir qu’un seul PDC, mais plusieurs BDC. Le PDC était le Contrôleur autoritaire pour le domaine, et le seul sur lequel il était possible d’ajouter une machine ou un utilisateur au domaine. Les BDC n’étaient là qu’en cas de problème sur le PDC, pour prendre le relais. Cette notion de serveur primaire autoritaire unique et de serveurs secondaires dits de recopie, de sauvegarde, ressemble beaucoup à l’organisation classique des serveurs DNS.

1.3.2. Le Contrôleur de Domaine de Windows 2000

1.3.2.1. NTDS.DIT : la base de données d’Active Directory

Active Directory est un annuaire, il lui faut donc enregistrer les informations qu’il contient dans une base de donnée. Cette base de données est modélisée sous la forme d’un seul fichier, appelé ntds.dit, et localisé dans %systemroot%\NTDS\ntds.dit

L’extension de ce fichier, DIT, signifie Directory Information Tree, ou arborescence d’informations de l’annuaire.

Cette base de données est basée sur la base ESE (Extensible Storage Engine), créée à l’origine pour Microsoft Exchange Server. Elle peut stocker plusieurs millions d’objets, et atteindre une taille maximale théorique de 70To. En comparaison, la base utilisée pour stocker les utilisateurs de Windows NT 4.0 pouvait au maximum contenir 40 000 entrées.

Dans le répertoire accueillant la base de données d’Active Directory, se trouvent également les journaux des transactions (ebd*.log). Ces journaux sont circulaires, ce qui peut être assez déroutant pour un administrateur venant du monde Unix. Afin d’éviter une perte des journaux dans le cas où le système viendrait à manquer d’espace disque, Windows 2000 créée deux fichiers de journaux réservés, res1.log et res2.log.

1.3.2.2. L’organisation des données dans Active Directory : contenu et schema

Active Directory est une base de données, et par conséquent contient de nombreuses informations.

Ces informations sont structurées de la façon la plus adaptée, afin de respecter au mieux les contraintes d’un annuaire électronique.

Figure 2. Contenu de la base de données Active Directory

Trois sections, ou partitions, composent donc la structure d’Active Directory. Ces sections sont appelées Naming Contexts, ou Contextes de Nommage. Ces trois contextes sont :

• Le Domain Naming Context, Contexte de Nommage du Domaine

• Le Configuration Naming Context, Contexte de Nommage de la Configuration

• Le Schema Naming Context, Contexte de Nommage du Schéma

La première section contient les informations qui, la majorité du temps, sont assimilées à Active Directory. C’est à dire la partie concrète de l’annuaire, les informations auxquelles Active Directory permet d’accéder, telles que la description des domaines et des Unités d’Organisation.

La deuxième section, le Contexte de Nommage de la Configuration, contient les informations concernant les sites, les sous-réseaux, les media de réplication [Section 1.3.2.6], les permissions, les données de configuration du service de réplication de fichiers, du service Active Directory, ainsi que la configuration de divers autres services reposant sur Active Directory.

La troisième section, le Contexte de Nommage du Schéma, définit la structure abstraite d’Active Directory. Cette structure est extrêmement importante, c’est grâce à elle que les informations sont organisées de façon consistente à l’intérieur de l’annuaire. Y sont définis les structures et les types de données des objets et des propriétés contenus dans Active Directory. Un parallèle simple peut être fait entre le schéma d’Active Directory et la définition des classes d’un programme orienté objet.

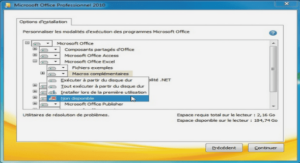

Windows 2000 permet de modifier le schéma de l’annuaire au moyen d’un outil intégré dans une console MMC (Figure 3). Par exemple, supposons qu’un administrateur souhaite stocker la configuration de ses routeurs dans l’annuaire, il faudra modifier le schéma afin de lui ajouter de nouveaux types d’objets et d’attributs, à même d’accueillir ces données spécifiques.

Active Directory dans Windows

Cisco et Microsoft ont beaucoup travaillé ensemble afin de rendre possible ce type d’utilisation. De ce travail commun est né, dans un premier temps, DEN (Directory Enabled Networking) [DEN98], puis CNS/AD (Cisco Networking Services for Active Directory), qui étend le schéma Active Directory standard avec un ensemble de primitives permettant d’intégrer à l’annuaire de nombreuses données de configuration spécifiques aux équipements Cisco.

Cependant, s’il est intéressant de pouvoir modifier le schéma de l’annuaire Active Directory, cela reste une opération exceptionnelle. Une modification inadaptée du schéma est susceptible de rendre l’annuaire moins efficace. De plus, les modifications du schéma Active Directory sont irréversibles.

1.3.2.3. Notions d’Arbre et de Forêt

Deux nouvelles notions sont apparues avec Windows 2000 et Active Directory, qui n’existaient pas sous Windows NT 4.0. Ces notions viennent compléter le concept de domaine, et s’inscrivent dans le prolongement de la volonté de Microsoft d’utiliser au maximum les conventions de nommage classiques en place sur Internet [Section 1.5].

La première notion est la notion d’arbre. Un arbre représente un ensemble de domaines composant une structure hiérarchique, où un domaine fait office de domaine racine. Par exemple, les domaines stagiaires.hsc.fr, tech.hsc.fr, et hsc.fr forment un arbre, tech.hsc.fr et stagiaires.hsc.fr étant des sousdomaines du domaine racine hsc.fr.

Les concepts de domaines Windows 2000 et de domaines DNS étant encore séparés, il est ici supposé que le domaine DNS hsc.fr est également un domaine racine Windows 2000.

Tous les domaines d’un arbre partagent un espace de nommage commun. Ils disposent également du même schéma, de la même configuration, et le Catalogue Global [Section 1.3.2.8] est répliqué entre tous les contrôleurs de domaine appartenant à l’arbre. Seul le Contexte de Nommage du Domaine n’est pas répliqué dans tout l’arbre.

La seconde notion est la notion de forêt. Une forêt est un ensemble de domaines qui ne sont pas sous domaines les un des autres, mais qui sont liés par une relation de confiance bidirectionnelle transitive [Section 1.3.2.5]. Par exemple, les domaines stages.hsc.fr et zork.glou.net pourraient appartenir à la même forêt (mais pas au même arbre). L’un pourrait être un domaine racine Windows 2000, et le second lui faire confiance et le répliquer. Une forêt ne nécessite pas de domaine DNS racine commun

(à l’exception de “.”, bien entendu), mais n’aura qu’un seul domaine racine Windows 2000. Le premier domaine appartenant à une forêt est automatiquement promu domaine racine. Dans une même forêt, les contrôleurs de domaine partagent le schéma, le Contexte de Nommage de la Configuration, et le Catalogue Global.

Active Directory dans Windows

1.3.2.4. Domaine racine

Un domaine Windows 2000 est constitué du Contexte de Nommage du Domaine dans Active Directory.

Il représente l’essentiel du contenu accessible de l’annuaire, des utilisateurs, groupes, machines, etc., mais également des empreintes de mot de passe, des SID, …

Le premier domaine Windows 2000 mis en place diffère un peu des suivants. Il est appelé domaine racine Windows 2000, et est de facto le seul à pouvoir modifier les Contextes de Nommage du Schéma et de la Configuration de l’arbre ou de la forêt desquels il est domaine racine.

De ce fait, un domaine racine Windows 2000 ne peut être supprimé, et ne peut pas être rattaché à un domaine existant.

1.3.2.5. Relations de confiance entre domaines

Les domaines marquent les limites de la réplication. Les domaines rattachés, que ce soit dans une forêt ou dans un arbre, partagent des données communes, mais les données propres à un domaine particulier ne sont pas répliquées ailleurs que sur les contrôleurs de ce domaine. La création de domaines permet donc de contrôler en partie le trafic de réplication sur un réseau.

Cependant, malgré cette limite de réplication, il est possible de définir des relations de confiance entre plusieurs domaines. Par défaut, tous les domaines d’un arbre ou d’une forêt sont liés par une relation de confiance bilatérale transitive. Un utilisateur du domaine HSC, par exemple, pourra donc s’authentifier sur n’importe quelle machine de la forêt ou de l’arbre auquel appartient le domaine HSC, même si cette machine appartient à un domaine différent.

Sous Windows NT 4.0, les relations de confiance étaient assez différentes, puisqu’un illtérales, et non transitives. Windows 2000 permet toujours d’établir ce type de relations de confiance, désormais appelées Confiance Explicite. Cela dit, ces relations doivent être créées manuellement. Ce type de relation permet de lier un domaine Windows 2000 à un domaine Windows NT, voire un autre domaine Windows 2000. Ce type de relation, contrairement aux relations bilatérales et transitives, n’implique aucune réplication entre les domaines. Par conséquent, un domaine lié à un domaine racine par ce type de relation n’y est pas « rattaché ».

Figure 4. hiérarchie de domaines et relations de confiance

1.3.2.6. réplication multi-maîtres

Un même domaine peut contenir plusieurs contrôleurs de domaine. Comme on l’a vu précédemment [Section 1.3.2.4], un seul de ces contrôleurs est authoritaire, et contrôle, entre autre, le schéma de l’annuaire. Pourtant, chacun des annuaires peut se voir ajouter des entrées, entrées qui devront être accessibles par tous les autres contrôleurs de domaine si l’on souhaite que le domaine conserve son intégrité.

Afin de s’assurer que tous les contrôleurs disposent des mêmes données, Microsoft a donc mis en place un système efficace de réplication, dit multi-maître. Cette réplication entre contrôleurs de domaine permet de répartir la charge de façon transparente, mais aussi d’augmenter la tolérance aux pannes.

La réplication multi-maître est un concept complètement nouveau dans Windows 2000. Jusqu’ici, Windows NT s’appuyait sur les notions de PDC et de BDC [Section 1.3.1], où seul le PDC était maître des informations. Windows 2000 assoupli considérablement ce concept en permettant à chacun des contrôleurs d’un domaine de propager les changements qui y ont été fait à tous les autres contrôleurs. La notion de contrôleur principal disparaît donc.

Avec ce type de réplication se pose bien sûr le problème des conflits. Pour résoudre ceux-ci quand ils arrivent, Windows 2000 utilise des horodatages, ainsi que des numéros de séquence de mise-à-jour (USN – Update Sequence Number) et des GUID (Globally Unique Identifier).

Active Directory dans Windows

Grâce à ces mécanismes, Windows 2000 remplace les enregistrements les plus anciens par les plus récents. De plus, ces mêmes mécanismes permettent également de ne répliquer que le nécessaire.

La réplication, pour être encore plus efficace, ne considère pas les objets Active Directory, mais leurs propriétés. Ce niveau de granuralité supplémentaire permet de réduire considérablement le trafic de réplication.

La réplication Active Directory s’effectue uniquement dans un « site ». Un site est un ensemble de machines ou de sous-réseaux connectés entre eux avec une liaison disposant d’une bande passante minimum. Cette bande passante doit être au minimum de 256Kbps sur le réseau, et au minimum de 128Kbps entre deux machines. Souvent, un site correspond donc à un réseau Ethernet, ou Token- Ring, par exemple.

La notion de site est purement matérielle. Un domaine peut s’étendre entre plusieurs sites, mais la réplication, par défaut, ne se fera pas entre ces sites. Pour qu’elle aie lieu, il faut mettre en place un lien explicite, Inter-Site. Ce lien peut utiliser deux types de transports :

• RPC sur TCP/IP, sur un lien rapide

• SMTP, sur un lien lent

Seul le transport RPC sur TCP/IP est utilisable pour lier deux sites dans le même domaine. Cela signifie donc que les différents sites composant un même domaine doivent être relié physiquement avec des liaisons rapides.

Le transport SMTP, quant à lui, ne peut être utilisé qu’entre deux sites appartenant à deux domaines différents. Le protocole SMTP n’étant absolument pas sécurisé, Windows 2000 chiffre toutes les données transitant sur ce lien, il faut donc, pour utiliser ce type de transport, une infrastructure complète de PKI, comprenant entre autres le composant logiciel Windows 2000 Enterprise Certification Authority.