- Saturday

- May 18th, 2024

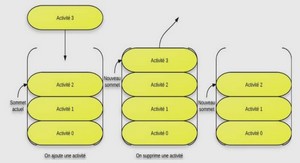

- Ajouter un cours

MPLS VPN Technologies Chapter 2 provided some brief discussion of Virtual Private Network (VPN) architecture with respect to connectivity options for teleworkers. Remote-access VPNs and IPsec VPNs were both discussed along with some key differences between the two. Among the...

La résistance à la persuasion publicitaire La persuasion publicitaire Le terme de persuasion fait référence à des « situations où le comportement a été modifié par le moyen de transaction symbolique (message) qui sont parfois mais pas systématiquement liés à...

Evolution du statut des langues vivantes à l’école primaire C’est dans la perspective de l’ouverture des frontières au sein de la communauté européenne en 1992, que l’enseignement des langues vivantes à l’école primaire fait l’objet d’une politique visant à son...

Answers to the “Do I Know This Already?” Q&A 1. The Application Layer 2 The network is the essential piece that they all have in common. This applies to all infrastructure (Layers 1, 2, and 3) as well as supplemental...

Assembler les briques du LAN et du WAN Mettre en place un réseau fédérateur Les données du problème Le réseau de 800 postes dont nous avons décrit l’installation au chapitre 6 fonctionne parfaitement. Or, voici que l’ouverture d’un nouvel immeuble...

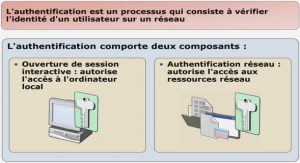

ARCHITECTURE DES RESEAUX ET COMMUTATION DEPLOIEMENT DE LA TECHNOLOGIE DE VLAN ET DU PROTOCOLE RSTP DANS UN RESEAU D’ENTREPRISE Modèle OSI La première évolution des réseaux informatiques a été des plus anarchiques, chaque constructeur développant presque sa propre technologie. Pour...

Télécharger le fichier original (Mémoire de fin d'études) Axes de questionnement et orientations d’ensemble La situation générale du changement socio-environnemental Même s’il est toujours difficile d’attribuer une date précise à une évolution générale, on peut considérer que l’on assiste depuis...

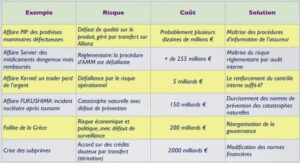

Audit et optimisation du réseau informatique du programme d’Aspersion Intra Domiciliaire (A.I.D) Les risques Dans le domaine de la sécurité informatique on peut identifier plusieurs risques que sont Les risques Humain Les risques humains sont les plus importants, ils concernent...

L’implication au travail une approche multidimensionnelle L’implication au travail est aujourd’hui un domaine d’étude important en gestion des ressources humaines. Plusieurs raisons peuvent expliquer l’intérêt pour ce champ de recherche : Au niveau théorique tout d’abord, l’implication est un concept...