- Monday

- April 29th, 2024

- Ajouter un cours

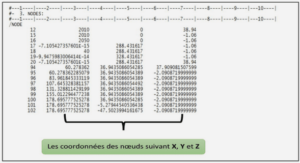

Factorisation des entiers par la méthode des courbes elliptiques Plan affine et courbes sur le plan affine Soit K un corps et K sa clôture algébrique. Pour tout entier naturel non nul n, on note par K[x1, x2, . ....

FACTORISATION DES ENTIERS PAR LA MÉTHODE DES COURBES ELLIPTIQUES Courbes elliptiques Les courbes elliptiques sont des courbes particulières, sur lesquelles on peut définir une arithmétique. Elles ont des applications en théorie des nombres ainsi qu’en cryptographie. Pour définir la loi...

Courbes elliptiques, Cryptographie à clés publiques et Protocoles d’échange de clés Courbes elliptiques Généralités sur les courbes elliptiques Introduites par Miller et Koblitz [25, 32] en 1987, les courbes elliptiques connaissent un essor considérable depuis leur utilisation dans la cryptographie....

Sur la construction de fonctions de hachage sur les courbes (hyper)elliptiques Cryptographie La cryptologie [MVO96] est une science des mathématiques qui étudie la sécurité de l’information et des communications ; elle se subdivise en deux branches : * la cryptographie...

Sécurité des Couplages La sécurité des couplages sur les courbes elliptiques repose essentiellement sur la difficulté de la résolution du problème du logarithme discret sur les courbes elliptiques (G1 et G2) et sur les corps finis (G3). Le niveau de...

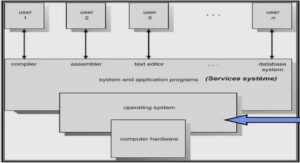

OUTILS DE DEVELOPPEMENT La maintenance du logiciel ACCEAO s’est effectuée à l’aide d’un Environnement de Développement Intégré (EDI) très évolué connu sous l’appellation « CodeGear RAD Studio 2007 ». Il convient de cadrer les facultés de cet outil de travail...

Fonctions de bases Dans ce mémoire, nous utilisons un ensemble de fonctions classiques en cryptographie dont nous rappelons ici les principales définitions. Notions de complexité Tout d’abord, nous donnons quelques bases de la complexité : les notions d’algorithme polynomial, de...

Systèmes d’Euler Introduction Dans ce chapitre, nous présentons les rouages de la technique des systèmes d’Euler. La méthode trouve ses origines dans les travaux de deux auteurs : F. Thaine [59] d’une part, qui a introduit une nouvelle méthode pour...

FACTRORISATION Méthode p − 1 de Pollard Commençons par exposer une méthode relativement peu efficace dans certains cas : Méthode p − 1 de Pollard Cette méthode est due à J.M Pollard en 1974 et repose sur le petit théoreme...