Cette thèse est le fruit d’une collaboration dans le cadre d’un contrat CIFRE entre la société STRATEGIES et l’équipe ICAR (Image & Interaction) du LIRMM (Laboratoire d’Informatique, de Robotique et de Micro-électronique de Montpellier), Université de Montpellier, CNRS. La société STRATEGIES commercialise une suite logicielle du nom de Roman CAD Software à l’intention des créateurs dans l’industrie de la chaussure, la maroquinerie et les matériaux souples.

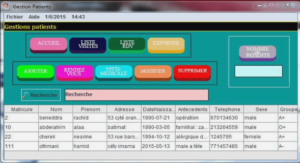

Les solutions de conception assistée par ordinateur (CAO) proposées par STRATEGIES offrent des outils avancés pour la conception de chaussures, de sacs de luxe ou d’ameublements utilisant des matériaux souples. Ces outils permettent d’accélérer le processus de création de nouveaux objets de manière numérique jusqu’à la production du produit final en réduisant le temps total de 300 jours à 90 jours environ. Pour modéliser et concevoir des chaussures, les designers se servent de la forme interne de la chaussure. Cette forme peut être créée numériquement ou bien physiquement pour être ensuite scannée. Les outils de STRATEGIES permettent également, à partir d’une forme, de concevoir un modèle de chaussure complet en proposant l’ajout de coutures, de textures, de couleurs ou d’éléments propres aux chaussures. Toutes ces informations sont ensuite stockées avec l’objet 3D produit au sein d’un système de gestion des données techniques (Product Data Management ou PDM) proposé par STRATEGIES. Ce système de gestion permet de rendre accessibles toutes les données techniques tout en les sécurisant et en surveillant leur accès. Une fois qu’un modèle a été produit par un artiste et validé pour la production, le modèle 3D peut ensuite être transmis aux usines de production. L’avantage indéniable de la modélisation numérique 3D est de permettre aux artistes de profiter d’un rendu en temps réel de leurs créations et de leurs modifications. Grâce aux solutions proposées par STRATEGIES, les sociétés employant ces outils possèdent un autre avantage qui est de concevoir beaucoup plus rapidement leurs prototypes numériquement et d’imprimer ces derniers grâce aux dernières technologies d’impression 3D. À travers ces logiciels, les objets 3D sont de haute qualité. Ces derniers possèdent un grand nombre de points et d’attributs supplémentaires comme les couleurs, les textures, ou bien les matériaux, le tout dans un format propriétaire. Les travaux de cette thèse s’inscrivent dans la suite de nombreux partenariats de recherche entre la société STRATEGIES et l’équipe ICAR du LIRMM, ainsi que de trois thèses soutenues durant ces 15 dernières années [2, 63, 131]. Au cours de ces 15 ans de collaboration, des recherches ont été menées sur l’aide au découpage automatique de pièces, la numérisation de formes 3D et sur l’insertion robuste ou haute-capacité de données cachées au sein de maillages 3D [3, 64, 71].

Aujourd’hui, les objets 3D deviennent une part de plus en plus importante des médias numériques visuels, au travers des logiciels de CAO, mais aussi de l’imagerie médicale, des simulations, des effets spéciaux, des applications pour le patrimoine culturel ou des jeux vidéos par exemple. Ces objets 3D peuvent être représentés de différentes manières à l’aide de maillages, de surfaces implicites, de primitives géométriques ou de voxels. Les maillages 3D sont les représentations les plus couramment utilisées qui approximent la surface d’un objet 3D selon un ensemble de points et de polygones. De plus, de par leur simplicité d’utilisation, ils sont notamment utilisés dans les systèmes d’acquisition 3D devenant plus accessibles, ainsi que dans l’impression 3D qui a pris une envergure nettement plus importante ces dernières années.

Les travaux effectués dans les domaines des images ou des vidéos présentent l’insertion de données cachées, le chiffrement sélectif et le partage de secret comme des solutions intéressantes répondant aux différents problèmes de la sécurité multimédia. L’insertion de données cachées 3D permet d’insérer un message secret au sein d’un objet 3D de telle sorte que, statistiquement, l’insertion soit imperceptible. Le chiffrement sélectif 3D préserve le format des objets tout en assurant la confidentialité visuelle de leur contenu. Enfin, le partage de secret permet de construire des protocoles pour le contrôle d’accès aux données de manière collaborative tout en proposant un système de redondance de l’information sécurisée pour assurer un service en continu.

Ainsi, pour la société STRATEGIES les applications possibles de la protection 3D sont multiples. L’insertion de données cachées peut fournir un outil de traçabilité des objets 3D de leur client et ainsi donner une aide à l’identification de fuites. Un autre cas d’applications comme présenté dans les thèses précédentes est de permettre l’enrichissement de contenu en embarquant des logos, des textures ou bien des données techniques dans l’objet 3D. Le chiffrement sélectif quant à lui peut fournir une couche supplémentaire de protection aux objets 3D en sécurisant les données géométriques, en restreignant la visualisation ou interdisant l’exportation sous des formats standards pour l’impression. Cette approche de protection peut également répondre aux problématiques de transmission afin de sécuriser les échanges entre une société créatrice d’objets 3D et une entreprise de production. Le partage de secret permet de construire un système de redondance des données techniques pour assurer un service sécurisé en continu.

Dans ces travaux de thèse, nous développons de nouveaux systèmes pour sécuriser les objets 3D, en chiffrant sélectivement leur géométrie. Nous créons également de nouvelles méthodes en appliquant les principes du partage de secret aux objets 3D permettant de reconstruire un objet 3D en haute qualité à partir d’un sous-ensemble d’objets 3D chiffrés sélectivement et distribués aux collaborateurs ou à des serveurs de stockage sécurisé. De plus, nous proposons d’améliorer notre approche de partage d’objet 3D secret en ajoutant une structure hiérarchique des collaborateurs afin de rendre plus ou moins accessible la reconstruction du contenu en haute qualité. Enfin, nous étudions la problématique de la confidentialité visuelle des objets 3D sélectivement chiffrés par nos approches.

Introduction |