Audit continu du système informatique et

assurance à temps réel sur la qualité

Nécessité des systèmes d’information dans l’entreprise

Positionnement du système d’information dans l’entreprise

Une entreprise c’est une stratégie, un produit, un marché, des clients, des ressources humaines, financières, des règles de fonctionnement (hiérarchie, procédures, contrôle interne). Le système d’information s’intègre dans cet ensemble. Il en est l’épine dorsale sans lequel l’entreprise se retrouverait dépourvue de capacité sensorielle et décisionnelle. Le schéma qui suit a pour but de montrer le positionnement central du système d’information dans l’entreprise. Il assure le traitement de l’information de provenances diverses, sa restitution permanente.

Les fonctions du S.I

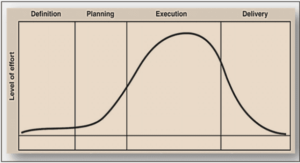

Après avoir présenté ce qu’on entendait par « système d’information », pour pouvoir comprendre la place que ce système occupe dans l’entreprise, il est indispensable de mettre en lumière les fonctions qu’il remplit. Identification des « points de fixation » L’activité économique de l’entreprise évolue sans cesse et passe par différentes phases, que l’on schématise via le concept de « cycle économique ». Ce cycle économique pour une entreprise donnée va inévitablement passer par des phases de perturbations et autres blocages dont les causes peuvent être très diverses. Il convient donc pour la direction de savoir ce qui peut constituer des points de fixation ou de trouble dans son cycle. Ce qu’on entend ici par « points de fixation » ce sont toutes les actions ou éléments qui ont pour conséquence le basculement dans une phase différente du cycle économique de l’entreprise. La mise en lumière de ces points de fixation est valable non seulement pour les éléments responsables d’une phase de ralentissement économique – dans le but de les corriger – mais aussi pour ceux porteurs de croissance, dans l’idée de les maintenir voire de les accentuer. C’est la quête de ces informations ainsi que les canaux de communication entre les services de l’entreprise qui vont constituer ce que l’on appelle le système d’information de l’entreprise. Une fois ces points identifiés, il conviendra surtout de se donner les moyens d’être informé en temps réel – ou tout du moins le plus régulièrement possible – de leur évolution puisqu’ils seront la clé de bon nombre de décisions stratégiques. Une aide fiable à la décision Comme on a pu l’entrevoir en abordant les S.I.G., l’objectif central du Système d’Information dans sa globalité est de donner les moyens à ceux qui prennent les décisions de disposer d’éléments qui vont leur permettre d’évaluer quelle peut être l’action la plus appropriée au moment adéquat. Sa vocation est « d’assurer le couplage entre le système d’opération et le système de pilotage : il instrumente la production des informations génériques (ou primaires) par lesquelles l’entreprise se représente ses activités physiques, sa fonction est de produire et de mémoriser les informations, représentation de l’activité du système physique puis de les mettre à disposition du système de pilotage » Dans un contexte de prise de décision stratégique, pour le décideur, seules deux forces interviennent pour entériner son choix : l’intuition et l’information (à prendre ici dans son sens le plus large). Mais sur ces deux forces, seule l’information a une qualité d’objectivité, ce qui est tout sauf négligeable lorsqu’il s’agit de prendre une décision importante pour l’entreprise. Une fonction à caractère vital « On peut comparer le système d’information d’une entreprise au système sanguin du corps humain. Au centre une pompe ‘aspirante-refoulant’ assure la collecte du sang vicié et, après retraitement par les poumons, la redistribution du sang vers tous les organes du corps ; cet échange se réalise grâce à un réseau de canalisations (veines, artères…). L’entreprise, corps actif complexe dispose, elle aussi, d’un système de communication d’informations qui comporte, également, des instruments de collecte, de diffusion et de traitement (de plus en plus souvent, il s’agit de l’ordinateur) qui jouent le rôle du cœur, des poumons et du réseau sanguin. Le rôle du système sanguin est essentiel puisque tout membre qui n’est pas parcouru par le sang et nourri par lui meurt rapidement. Il en est de même du système d’information qui irrigue et nourrit tous les organes de l’entreprise. Quand un organe est isolé, coupé du reste de l’entreprise, il cesse de fonctionner utilement. » 4 Cette métaphore permet de visualiser les vertus de la fonction S.I. qui, non seulement, alimente tous les services de l’entreprise (des Ressources Humaines au Marketing en passant par le service Financier), mais aussi et surtout constitue le liant entre ces mêmes services.

La sécurité des systèmes d’informations au Sénégal : enjeux et perspectives

Le Sénégal souhaite se positionner comme l’un des centres technologiques actifs en Afrique de l’Ouest. En effet, le Gouvernement du Sénégal développe activement l’usage généralisé des TIC dans la vie quotidienne des citoyens, à travers ses différentes initiatives nationales telles que décrites dans sa stratégie numérique SN2025. Ces initiatives entraînent une remarquable transformation du Sénégal en une société numérisée où les organisations publiques et privées utilisent de plus en plus les TIC dans la fourniture des biens et services, entreprennent des transactions et partagent l’information, ce qui permet aux personnes à travers le Sénégal de bénéficier d’un quotidien économiquement plus riche. Dans cet environnement où la révolution numérique a fini de rendre les personnes, les organisations publiques et privées, dépendantes de l’outil informatique, avec la multiplication des technologies d’échanges d’informations confidentielles et le développement des paiements en ligne, l’opportunité est trop belle pour les pirates des temps modernes (hackers), dopés par le sentiment d’anonymat sur le web, de ne pas s’engouffrer dans la brèche qui leurs est « offerte ». Celle de profiter des failles du système notamment celui des Etats qui sont la proie, de plus en plus, de ces personnes sans foi ni loi. L’ampleur de ce phénomène est difficilement évaluable, au rythme où les cyberattaques sont commises, facilitées par la progression du taux de pénétration de l’internet. A cela s’ajoute, le voile de la discrétion dont se couvrent les victimes pour préserver, tant bien que mal, leur image. Pour prévenir ces dérives, le Gouvernement du Sénégal se préoccupant de sa souveraineté numérique sur le cyberespace, a pris les devants en élaborant sa Stratégie Nationale de Cybersécurité SNC2022, politique qui identifie les risques et en même temps tous les moyens utilisés pour leur éradication au niveau national. Par ailleurs, au Sénégal, il existe un manque de compétences et de connaissances pour traiter globalement des besoins de la cybersécurité des organisations privées et publiques. En effet, outre les techniciens informatiques, la majorité des employés et des fonctionnaires ne mesurent pas suffisamment la portée des cybermenaces et n’y sont pas suffisamment sensibilisés. Afin de créer ce cyberespace de confiance, sécurisé et résilient pour tous, le Gouvernement du Sénégal, à travers sa Stratégie Nationale de Cybersécurité 2022 » (SNC2022), s’est donné cinq objectifs stratégiques à atteindre : Objectif stratégique 1: renforcer le cadre juridique et institutionnel de la cybersécurité au Sénégal. Objectif stratégique 2: protéger les infrastructures d’information critiques (IIC) et les systèmes d’information de l’Etat du Sénégal. Objectif stratégique 3: promouvoir une culture de cybersécurité au Sénégal. Objectif stratégique 4 : renforcer les capacités et les connaissances techniques en cybersécurité dans tous les secteurs économiques du Sénégal. Objectif stratégique 5: participer entièrement et activement aux efforts régionaux et internationaux de cybersécurité. Compte tenu de la nature transfrontalière du cyberespace, une collaboration régionale et internationale sur les questions de cybersécurité sera essentielle pour le Sénégal dans ses efforts de renforcement de la confiance numérique. Pour cette raison, le Gouvernement fera également de sa participation aux efforts régionaux sur la cybersécurité une priorité. Dans la mise en œuvre de cette stratégie, le Gouvernement du Sénégal mettra en place une Agence nationale de la cybersécurité chargée de jouer un rôle moteur dans les questions de cybersécurité et de conduire la mise en œuvre et la coordination des initiatives relatives à la cybersécurité pour le Sénégal.

Problématique

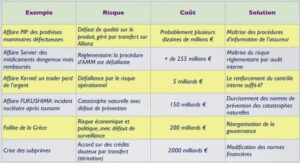

Dans le cadre nationale, les systèmes et les réseaux qui composent le cyberespace doivent être en mesure de fonctionner pendant ou après tout cyber-incident. C’est pourquoi la protection des systèmes et des réseaux de l’Etat et celle des IIC sont une priorité absolue pour le Gouvernement. Ce dernier œuvrera à garantir que les IIC, les systèmes d’information du Sénégal dans leur ensemble puissent résister aux cyberattaques. Pour cela, il sera impératif que les organismes du secteur privé et particulièrement leurs gérants et leurs conseils d’administration soient non seulement conscients de leurs responsabilités et de leurs obligations, mais disposent aussi du support approprié pour leur permettre de mettre en place des mesures adéquates pour répondre aux cybermenaces. Cependant, le système d’information n’est pas toujours parfaitement maîtrisé par et peut être confronté à plusieurs risques. La première étape pour comprendre les risques associés aux SI consiste à identifier ce qui peut poser problème : • Disponibilité : le système n’est pas disponible pour utilisation. • Authentification : accès non autorisé au système. • Intégrité : données incomplètes ou inexactes. • Confidentialité : l’information n’est pas conservée secrète. • Efficacité : le système ne procure pas une fonction voulue ou attendue. • Efficience : le système entraîne une utilisation sous-optimale des ressources Plusieurs mesures de sécurité sont prises par les Systèmes de Management de la Sécurité de l’Information afin de traiter les risques qui peuvent exister, mais celles-ci présentent des limites. Ainsi, quelles approches devraient être adoptées afin détecter tous ces risques qui, pourraient avoir des conséquences néfastes pour l’état, sur les chiffres d’affaires des entreprises ou même ternir son image ? Et quelles actions devraient être mises en place pour permettre à l’état et aux entreprises de mieux gérer les risques résiduels qui persistent après la mise en place de l’ensemble des mesures de sécurité ?

DEDICACES |